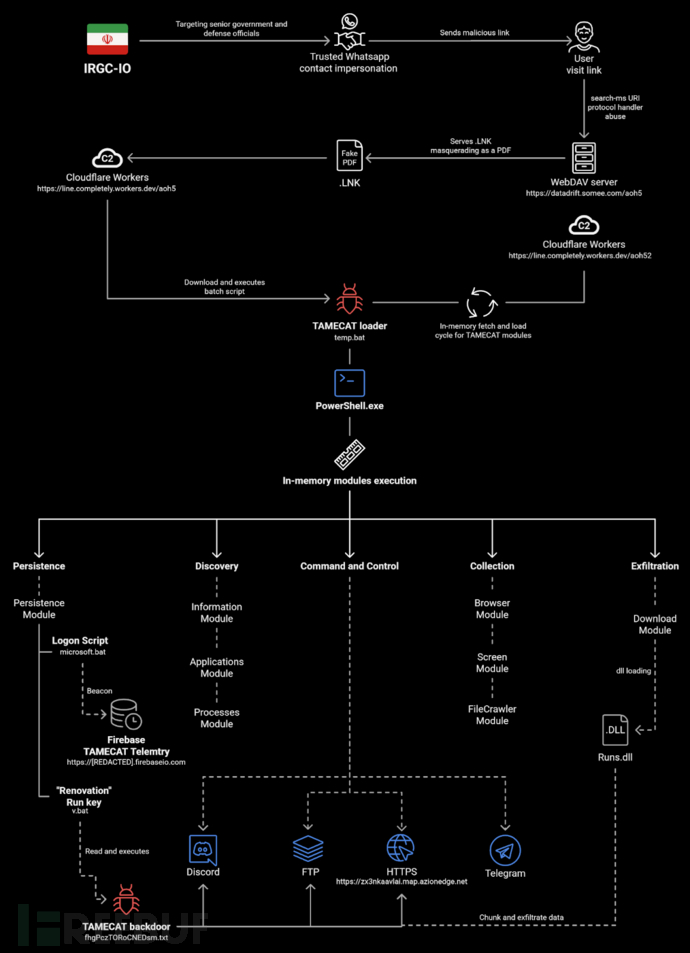

一项针对国防和政府高级官员的复杂网络间谍活动已被证实与伊朗国家支持的 APT42(高级持续性威胁组织)有关,该组织隶属于伊朗伊斯兰革命卫队(IRGC)。此次攻击的核心是 TAMECAT——一款采用模块化设计的 PowerShell 后门程序,专门窃取敏感数据且能规避检测。

Pulsedive 威胁研究团队援引以色列国家数字局的最新分析报告,揭示了这款"无文件"恶意软件的内部运作机制。

长期潜伏的社会工程攻击

与"打了就跑"的网络攻击不同,APT42 展现出极强的耐心。该组织通过精心设计的社会工程手段与目标建立信任关系——通常伪装成 WhatsApp 等平台上的可信联系人,随后才发起攻击。

"该组织通过长期社会工程与受害者建立信任关系,随后才渗透其系统环境。"

—— Pulsedive 威胁研究团队 / 以色列国家数字局

这种人本攻击模式使其能够诱使高价值目标主动点击恶意链接,从而绕过传统边界防御。

内存驻留的模块化恶意框架

攻击者渗透成功后即部署 TAMECAT,这款基于 PowerShell 的恶意框架主要驻留在内存中。分析显示其工具集专为情报收集设计:

"以色列国家数字局披露了 TAMECAT 内存模块的详细功能,包括通过远程调试从 Microsoft Edge 提取数据、屏幕截图以及暂停 Chrome 进程实施数据收集。"

—— Pulsedive 威胁研究团队

TAMECAT 功能细节图 来源:以色列国家国防局

该恶意软件采用模块化设计,攻击者可按需启用特定功能,已识别关键模块包括:

- 浏览器模块:窃取 Chrome、Edge 和 Firefox 的 cookies 及历史记录

- 屏幕模块:捕获受害者桌面截图

- 文件爬虫模块:扫描文件系统获取目标文档

多阶段感染链与隐蔽通信

感染链始于对受害者设备执行"健康检查"的 VBScript 文件。它会扫描已安装的杀毒软件以决定后续操作——若存在 Windows Defender 则通过conhost启动 PowerShell,否则使用curl。

加载器nconf.txt(托管于tebi.io)采用多重混淆和加密技术隐藏真实意图,通过 Gorba、Borjol 等自定义函数处理 AES 加密和数据操作:

- AES 加密:使用硬编码的 256 位密钥(

kNz0CXiP0wEQnhZXYbvraigXvRVYHk1B)保护配置和窃取数据 - C2 基础设施:通过 Cloudflare Workers、Discord、Telegram 和 WebDAV 服务器等多种渠道与控制端通信,伪装成合法流量

Telegram 集成与指令控制

TAMECAT 最显著的特征是与 Telegram 的深度集成。该恶意软件通过监听 Telegram 机器人特定关键词触发操作:

Invest:可能关联有效载荷下载Scene与Look:关联特定工作域名的指令#Journey:用于设置解密密钥

"以色列报告显示,TAMECAT 被用于针对国防和政府高级官员的间谍活动。"

—— Pulsedive 威胁研究团队

APT42 对 TAMECAT 的使用标志着攻击者正转向更隐蔽、易更新的模块化内存恶意软件。对防御方而言,这凸显了监控 PowerShell 活动及审查 Telegram、Cloudflare 等可信服务流量的重要性。

参考来源:

TAMECAT Exposed: APT42’s Fileless Backdoor Targets Defense Chiefs

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)