Cyble研究与情报实验室(CRIL)近日发现名为ShadowHS的复杂Linux入侵攻击链,该行动利用高度混淆的无文件加载器来部署开源工具"hackshell"的武器化版本。与立即消耗CPU资源进行加密货币挖矿或发动DDoS攻击的典型Linux恶意软件不同,ShadowHS专为长期潜伏设计——它将受感染服务器转化为攻击者可交互控制的资产,同时在磁盘上几乎不留痕迹。

无文件执行技术

ShadowHS的核心创新在于其"无文件"执行机制。该恶意软件采用多阶段shell加载器,完全在系统内存中解密并执行有效载荷。通过使用匿名文件描述符和伪造进程名称(通常伪装成python3),它能有效规避常规取证分析。正如CRIL报告所述:"加载器仅在内存中解密并执行有效载荷,不在磁盘留存任何持久性二进制文件。激活后,该载荷会暴露交互式后渗透环境,主动探测主机安全控制措施..."

这种技术使攻击者能够绕过依赖硬盘文件检查的文件完整性监控和传统杀毒扫描。

武器化后渗透框架

有效载荷本身是轻量级后渗透工具hackshell的深度修改变种,但ShadowHS背后的运营者已将其发展为功能完整的入侵框架。CRIL指出:"该有效载荷并非独立恶意软件二进制文件,而是源自hackshell的武器化后渗透框架,专为攻击者长期交互使用而改造。"

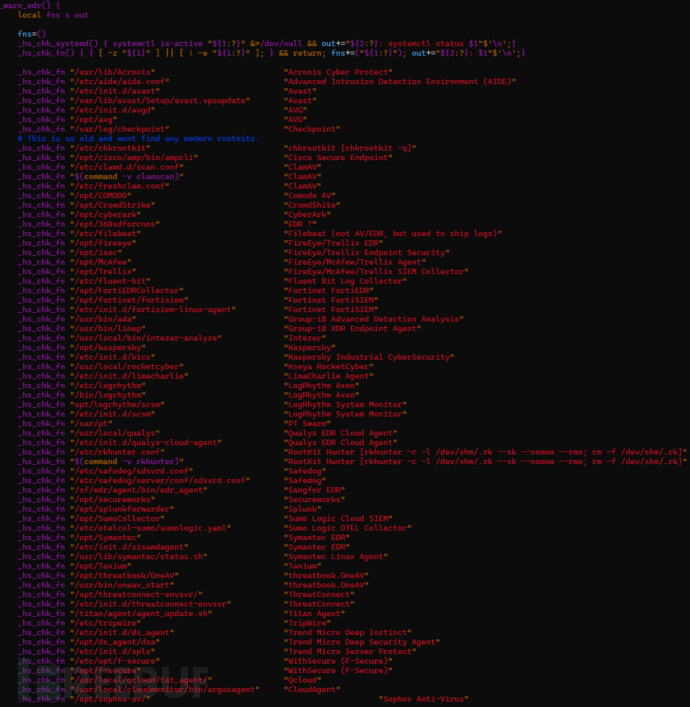

激活后,该恶意软件会静默探测主机环境,检测EDR Agent(如CrowdStrike或SentinelOne)等安全控制措施,甚至包含"反竞争"逻辑来清除XMRig挖矿程序或Kinsing僵尸网络等竞争对手,确保独占受害者资源。

隐蔽数据渗漏技术

ShadowHS最具技术特色的功能是其数据窃取方式。不同于可能触发防火墙警报的标准连接,该恶意软件使用GSocket工具——通过用户空间隧道建立防火墙穿透的加密连接。CRIL特别指出:"该框架包含攻击者驱动的数据外泄机制,完全规避传统网络传输方式,转而滥用用户空间隧道来暂存或提取数据,以此逃避防火墙控制和终端监控。"

这使得攻击者无需与命令控制服务器建立直接且易被阻断的TCP连接,就能外泄敏感文件或暂存工具。

专业攻击者特征

分析表明ShadowHS绝非"脚本小子"或自动化僵尸网络的产物。其运行时静默行为与庞大休眠功能(包括凭证窃取、SSH暴力破解横向移动和权限提升模块)之间的明显界限,都指向具备专业技能的真人攻击者。CRIL强调:"运行时克制行为与广泛休眠功能之间的明确区隔,强烈表明这是经过精心设计的攻击者手法,而非通用恶意软件逻辑。"

参考来源:

Invisible Intruder: “ShadowHS” Malware Weaponizes Hackshell on Linux

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)