深度安全研究团队depthfirst General Security Intelligence发现,开源AI个人助手OpenClaw(被超过10万开发者信任)存在一个高危漏洞,该漏洞已被武器化为可一键触发的远程代码执行攻击。攻击者仅需通过一个恶意链接即可完全控制受害者系统,无需任何用户交互。

漏洞技术原理分析

OpenClaw架构赋予AI Agent"上帝模式"权限,可访问消息应用、API密钥并无限制控制本地计算机。在这种高权限环境中,安全容错空间极其有限。

| 属性 | 详情 |

|---|---|

| 产品 | OpenClaw(前称ClawdBot/Moltbot) |

| 漏洞类型 | 不安全URL参数处理+跨站WebSocket劫持 |

| 影响 | 未经认证的系统级远程代码执行 |

| CVSS评分 | 高危(9.8+) |

| 攻击向量 | 网络(单一恶意链接) |

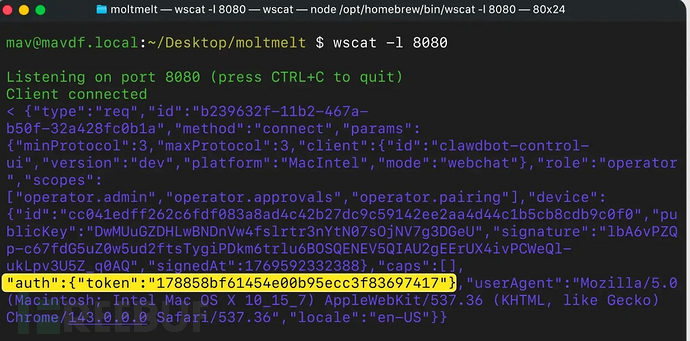

该漏洞利用三个组件的串联缺陷:未经验证的URL参数接收、立即建立网关连接以及自动传输认证令牌。

攻击链详解

| 阶段 | 描述 |

|---|---|

| 访问 | 用户访问恶意网站 |

| 加载 | JavaScript加载带有恶意gatewayUrl的OpenClaw |

| 泄露 | authToken发送给攻击者 |

| 连接 | WebSocket连接到localhost |

| 绕过 | 安全防护机制被禁用 |

| 执行 | 攻击者运行任意命令 |

攻击者通过以下步骤完成攻击:

app-settings.ts模块未经验证直接接收URL中的gatewayUrl参数并存入localStorageapp-lifecycle.ts立即触发connectGateway(),将敏感authToken自动打包发送至攻击者控制的网关服务器- 利用WebSocket源验证缺失漏洞,通过受害者浏览器建立本地连接

- 窃取令牌后,攻击者关闭安全机制并强制在主机执行命令

缓解措施

OpenClaw开发团队已紧急修复该漏洞,主要措施包括:

- 增加网关URL确认弹窗

- 取消自动连接行为

- 建议v2026.1.24-1之前版本用户立即升级

- 管理员应轮换认证令牌并审计命令执行日志

该事件凸显了在缺乏严格配置变更和网络连接验证的情况下,授予AI Agent无限制系统访问权限的安全风险。建议部署OpenClaw的组织:

- 实施额外网络分段

- 限制AI Agent进程的出站WebSocket连接

- 严格审计认证令牌使用和权限变更

参考来源:

1-Click Clawdbot Vulnerability Enable Malicious Remote Code Execution Attacks

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)