#安全资讯 紧急安全提醒!飞牛 OS 最新版仍然存在漏洞,请立即断开网络连接进行排查,务必立即撤掉 fnOS Web 连接和内网穿透。目前无法确认 fnOS v1.1.15 版是否安全,鉴于飞牛官方一直在装死,已经有网友发出新的漏洞证明 (PoC),该漏洞涉及到最新版的 WebSocket 命令注入,观测数据显示目前全网至少有 80 万台 fnOS 设备在线,这都是潜在攻击目标。查看全文:https://ourl.co/111678

飞牛 OS 系统存在的安全漏洞问题目前仍然还在继续发酵,由于官方仍然没有发布详细的安全声明,目前各种流言非常多但也有部分新消息得到证实。

从目前已知消息来看飞牛 OS 最新版即 1 月 22 日发布的 v1.1.15 版仍然存在漏洞,且目前已经有 2~3 个不同的黑客团队正在利用漏洞展开攻击,部分飞牛 OS 设备已经沦为肉鸡。

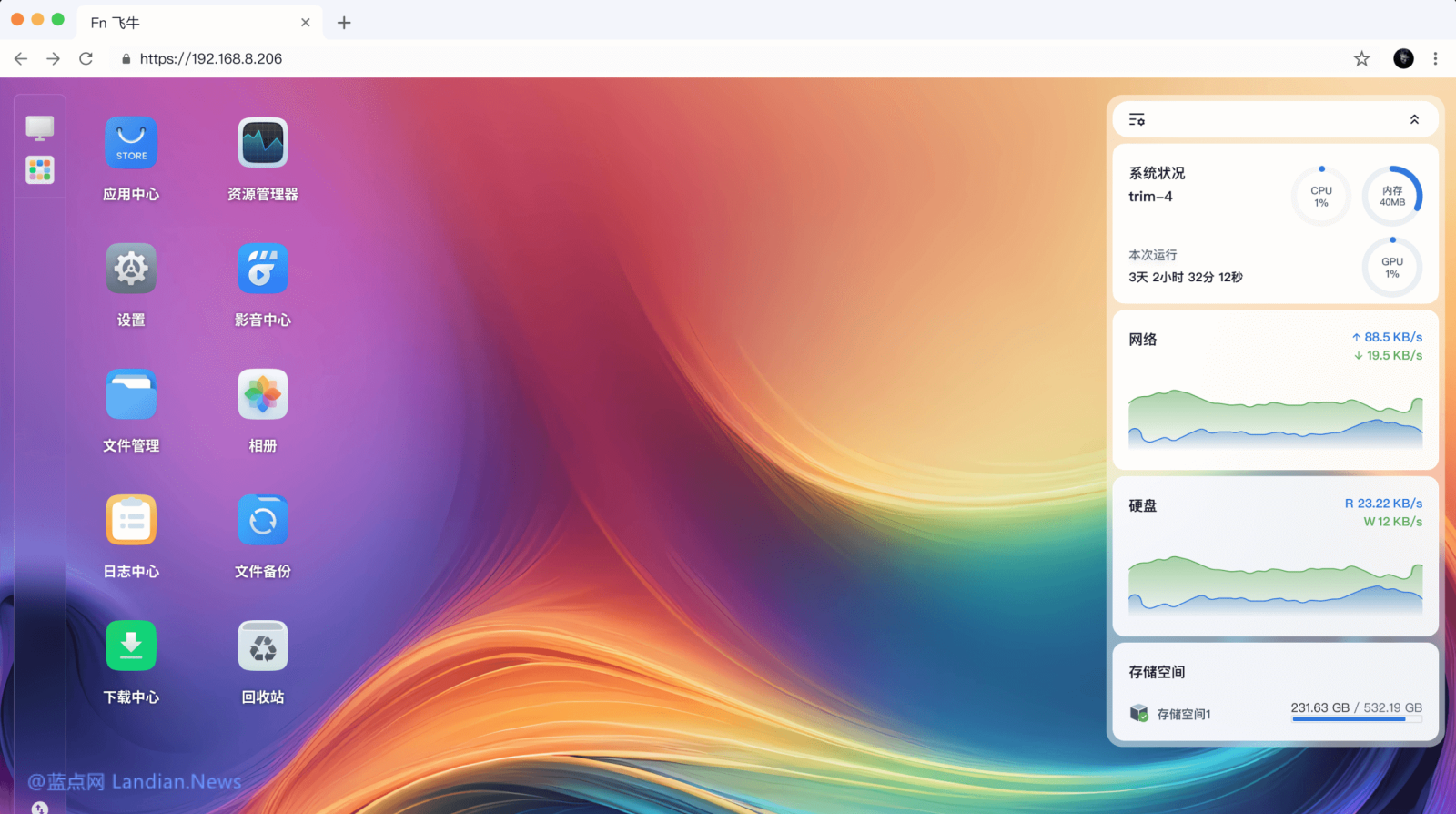

基于安全考虑请立即断开飞牛 OS 设备的网络连接然后再进行安全排查,首先需要确保 fnOS Web 界面不要暴露在公网,无论是 HTTP 还是 HTTPS 连接都不安全。

蓝点网建议是拔掉路由器与光猫的网线,这样整个路由器下级网络都是断开公网连接的,此时再连接 fnOS Web 撤掉公网连接和内网穿透,排查潜在的安全隐患。

此次事件时间线:

约 2026 年 1 月 19 日:此时已经有黑客发现漏洞并将其利用,但多数用户无法发现异常情况。

约 2026 年 1 月 21 日:部分设备出现异常包括连接数异常增多导致网络不稳定,随后用户开始排查并发帖。

约 2026 年 1 月 21 日~22 日:相关黑客团伙利用 C2 服务器远程下发命令到受感染设备执行操作。

根据时间线推测,黑客发现漏洞并开发后首先任务是感染尽可能多的设备,此时黑客没有下发任务并利用 3~4 天空窗期完成感染、持久化和回连过程,完成准备工作后再动用这些被感染的肉鸡发起攻击。

飞牛官方的动作:

大约在 1 月 21 日由于大量用户集中反馈设备出现异常连接和网络不稳定后,飞牛官方才进行调查并发现相关漏洞,随后在 1 月 22 日发布 v1.1.15 版修复漏洞。

无论是确认漏洞还是修复漏洞,飞牛官方都没有发布任何安全公告透露此事,事实上直到本文发布时飞牛官方依然在装傻,声称是 HTTP 连接问题,但此次问题即便用户已经部署 HTTPS 也不能幸免。

升级新版本不能阻止攻击:

目前并不能确认飞牛在最新版是否已经修复全部漏洞,至少网上流传的证据来看,飞牛 OS v1.1.15-1493 版仍然存在非常严重的 WebSocket 注入漏洞。

所以无论你是否升级最新版,当务之急都是断开飞牛 OS 设备的网络连接,可选的操作是先断开飞牛 OS 设备的网络连接,然后将路由器从光猫中移除。

移除后重新连接飞牛 OS 到路由器,此时再通过 PC 浏览器连接这台飞牛 OS 设备执行检查,由于整个过程都是断开公网的,这应该有助于排查期的安全。

最关键的步骤就是将飞牛 OS 的 Web 管理界面从公网中撤掉,不要存在任何暴露在公网的泄漏点,纯粹在内网中运行至少目前还是安全的。

新的 WebSocket 注入漏洞:

名为 @PatrickYoung 的网友已经发布最新的漏洞 PoC (概念证明),这名网友原本并不想发布完整的漏洞利用方法,但鉴于飞牛官方仍然还在装死因此选择公开漏洞细节。

根据网友提供的概念证明,飞牛 OS v1.1.15-1493 版仍然存在非常严重的 WebSocket 接口注入漏洞,攻击者只需要伪造 WebSocket 请求中的签名即可执行恶意命令。

该漏洞与上文提到的路径穿越漏洞不同,WebSocket 漏洞需要先使用授权账户登录获取有效的认证凭证,此后就可以利用这个漏洞注入系统命令。

从漏洞演示来看漏洞与授权绕过有关,尚不清楚这枚漏洞的开发价值,但想必很快黑客可能就会利用发现的所有漏洞尽可能发掘被感染设备的价值。