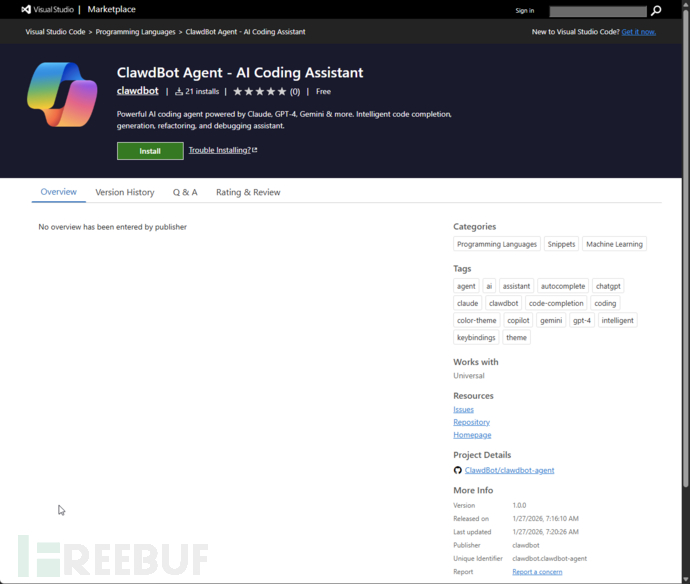

AI编程助手的流行正吸引新型网络攻击者。2026年1月27日,Aikido Security安全研究员Charlie Eriksen发现一款伪装成热门工具"ClawdBot"的恶意Visual Studio Code扩展。这款名为"ClawdBot Agent"的扩展在看似提供AI辅助功能的表象下,暗中向开发者设备投放恶意软件。

AI编程助手的流行正吸引新型网络攻击者。2026年1月27日,Aikido Security安全研究员Charlie Eriksen发现一款伪装成热门工具"ClawdBot"的恶意Visual Studio Code扩展。这款名为"ClawdBot Agent"的扩展在看似提供AI辅助功能的表象下,暗中向开发者设备投放恶意软件。

利用AI热潮的精准伪装

该事件凸显攻击者正利用新兴AI工具的热度实施欺诈。"如果你近期关注AI领域,应该到处都能看到ClawdBot的讨论,"报告指出,"这自然使其成为仿冒攻击的首选目标"。

此次攻击的特殊危险性在于其精心设计的欺骗性。与常见低质量诈骗不同,这款恶意扩展确实具备宣称的功能。"仿冒扩展看起来极其逼真,"报告描述道,"专业图标、精致界面、集成七家AI服务商...它甚至能如广告所述正常工作,这正是其危险所在。"

双重功能的木马程序

通过调用OpenAI、Anthropic和Google的真实API实现编程辅助功能,该木马在后台运行时成功麻痹了受害者警惕性。"我们确认该扩展是功能完整的木马程序:表面是正常的AI编程助手,当VS Code启动时就会在Windows设备静默植入恶意软件。"

攻击链涉及下载伪装成截图工具Lightshot.exe或名为Code.exe的Electron程序包。但基础设施分析显示,这些文件名只是高级投放器的伪装。"注意到有趣细节了吗?硬编码的备用方案仍引用Lightshot.exe和Lightshot.dll...表明攻击者可能持续迭代了攻击载荷。"Eriksen指出。

精心设计的C2基础设施

调查发现恶意软件的C2(命令与控制)通信指向可疑域名darkgptprivate[.]com,该域名由塞舌尔的Omegatech LTD注册于攻击发生前数周。攻击者还构建了冗余架构:使用Cloudflare隐藏主服务器(clawdbot.getintwopc[.]site),并设置备用机制。"主C2失效时有备用方案,Node.js失败时转用PowerShell...攻击者做足了准备。"

及时遏制的安全事件

所幸该恶意扩展被早期发现。"我们立即向微软报告,其响应迅速下架了该扩展。"报告确认。下架时仅记录21次安装,影响范围有限。但该事件向开发者发出明确警示:在AI工具淘金热中,安装前务必核实开发者身份。正如报告结论:"真正的Clawdbot团队从未发布官方VS Code扩展,攻击者只是抢先占用了这个名称。"

参考来源:

Fake AI Assistant: Malicious “ClawdBot” Extension Hides Trojan in VS Code

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)