分析背景

突然想起有一道恶意样本分析题,我刚好对恶意样本分析很感兴趣,就拿来研究了一番。

核心分析工具

- Detect It Easy(DIE):用于识别 PE 文件基础信息及加壳 / 混淆特征

- IDA Pro:静态分析工具,用于反编译、代码特征识别

- x64dbg:动态调试工具,配合 Scylla 插件实现脱壳

- dnSpy:.NET 程序反编译工具

- 恶意代码沙箱:用于行为特征捕获与验证

CTF题目要求

分析过程

通过 DIE 工具对目标 PE 文件进行检测,结果显示:该文件为 32 位易语言编译的 Windows 可执行程序,初步未检测到加壳或代码混淆的痕迹。

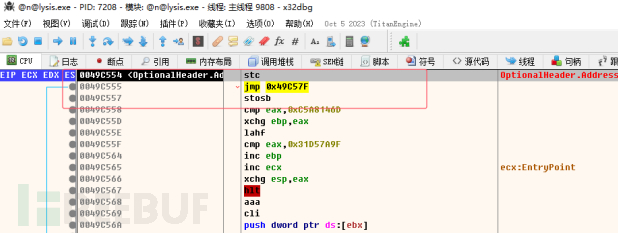

尽管 DIE 初检无壳,但 IDA 静态分析发现显著矛盾:

- 程序入口点(0049E554)第一条指令为

jmp 0049057F,符合压缩壳 "初始跳转至解压代码段" 的典型特征; - 结合文件高熵值特征,进一步佐证该程序实际经过压缩壳处理(DIE 存在漏检)。

第一条指令jmp 0049057F是壳的典型特征:一上来就跳转,进入壳的解压 / 解密代码段。

进入第一个call函数后的状态:

1. 壳代码跟踪

- 单步步入首个call函数后,程序跳转至地址 004905C4,执行pop esi、jmp 004905C等栈环境初始化指令;

- 出现add byte ptr ds:[edi],dh等内存数据修改指令,确认壳正在对原始程序代码进行解压还原;

- 重点关注栈指针(ESP)变化,作为定位原始程序入口点(OEP)的核心线索。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)