安全运营中心(SOC)的成败取决于其对告警的快速准确响应能力。这一过程的核心在于告警分诊——即初步评估告警属于真实事件、误报还是需要立即升级的威胁。当一级分析师分诊失误时,检测速度会骤降,响应资源被滥用,真实攻击则悄然渗透。

这绝非单纯的技术问题,而是风险控制的关键节点。一级分析师的每个误判要么造成不必要的成本,要么放任真实威胁侵入企业核心。换言之,分诊质量决定了SOC是成为企业的盾牌还是瓶颈。

分诊质量影响的商业指标

低效分诊不仅挫伤分析师士气,更会扭曲管理层关注的核心指标:

- 平均检测时间(MTTD)与平均响应时间(MTTR):漏报或延迟升级会拉长检测响应周期

- 单事件处理成本:二级和三级团队将时间浪费在噪音告警而非真实威胁上

- 安全投资回报率:昂贵工具生成的告警若未被正确过滤,其价值将大打折扣

- 风险敞口:被忽视或搁置的真实事件会导致数据泄露、业务中断和合规风险

- 分析师留存率:频繁的误报升级会耗尽资深员工精力,推高人员流动率

当分诊环节薄弱时,SOC看似忙碌运转,企业实则暴露在风险之中。

一级分析师的现实困境

多数一级分析师岗位由初级分析师或应届生担任。他们通常充满热情,但缺乏实战攻击经验。这些分析师在高压环境下工作,面对永不枯竭的告警队列、严格的SLA协议,以及有限的快速上下文获取工具。

期待这些分析师在没有充分支持的情况下持续做出快速准确判断并不现实。当前的岗位设置更易导致挫败和失误,而非成功。这并非人才问题,而是结构性问题——即使能力出众的初级分析师,在没有支持的情况下也难以持续做出高质量分诊决策。

三大核心缺陷持续制约一级分析师表现:

- 经验匮乏:新人尚未积累足够的攻击模式识别能力

- 时间压力:告警数量迫使分析师仓促决策,难有深入分析时间

- 数据缺失:基础告警往往仅提供IP、哈希或URL,缺乏信誉评级、行为特征等关键上下文

其结果可想而知:

- 真实事件被漏报或降级处理

- 良性告警被"以防万一"式升级

- 二级团队沦为噪音过滤器而非调查单元

- 预算遭浪费,风险暗滋生长

解决方案:可操作的告警上下文

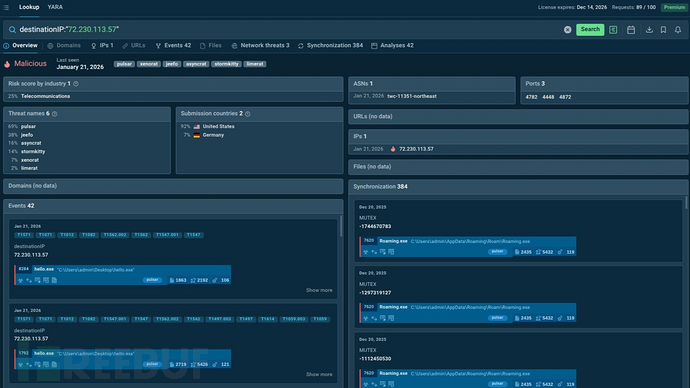

解决之道清晰明了:为一级分析师提供每个调查指标的全方位即时上下文。这正是ANY.RUN「威胁情报查询」功能的价值所在。当分析师遇到未知IP、哈希、URL或域名时,单次查询即可获取来自15,000个SOC团队在交互式沙箱中完成的数百万次真实恶意软件分析情报。

典型威胁指标(IOC)查询将返回包含威胁名称、最近出现日期等可操作结论,同时标注近期受攻击行业和地理区域,并提供完整攻击链的沙箱分析样本链接。这种内容增强直接推动商业目标实现:

- 提升告警处理量

- 减少事件遗漏

- 预防业务中断

- 避免二三级团队浪费精力处理低级任务

- 优化运营成本

通过改进分诊降低事件处理成本。使用「威胁情报查询」加速告警处理,缩短响应时间,杜绝二线团队处理噪音告警。

通过调查实现SOC专业成长

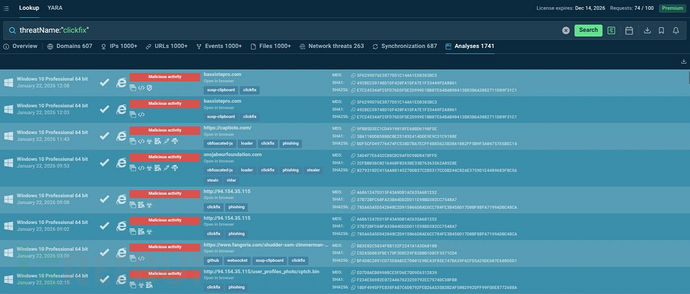

除即时分诊决策外,威胁情报查询持续赋能初级分析师成长。平台不仅标注恶意指标,更通过关联沙箱分析样本展示判定依据。分析师调查可疑文件哈希时,可查看真实攻击中的完整执行链:包括恶意软件解包过程、网络连接行为、文件修改记录和进程创建情况。

按攻击技术名称检索可筛选沙箱中最新分析样本:

这种机制将分诊从机械决策转变为持续学习过程。每次调查都在分析师脑中构建攻击模式认知,长期积累的模式识别能力可部分弥补其直接事件响应经验的不足。

结论:商业价值实现

当一级分诊质量提升时,其影响将超越SOC范畴:

- 加速威胁检测与响应

- 降低调查成本

- 减少无效升级

- 优化资深分析师时间分配

- 降低数据泄露与业务中断风险

对告警上下文的投资并非新增能力,而是释放现有团队潜能。一级分析师渴望做出正确决策,他们需要的只是充分的信息支持。提供全面、可操作的上下文,能让分诊从猜谜游戏转变为基于信息的决策过程。

在不增加人力的情况下提升SOC效率。改善分诊质量,缩短平均响应时间。安全运营的强度取决于其最薄弱环节,对多数企业而言,这个环节正是一级分诊。优化分诊不仅提升安全运营,更在时间、成本和风险三个维度切实保护企业利益。

参考来源:

Your Tier 1 Analyst at SOC Team Is Failing at Effective Triage. That’s a Business Problem

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)