当前流行的AI助手工具Clawdbot正在社交媒体上快速扩散,众多用户通过Mac mini硬件进行部署。但该工具同样适用于容器化环境或虚拟专用服务器(VPS),而默认配置往往会导致服务暴露在公共互联网上。

虽然全球可达性让用户能从任何地点访问Clawdbot,但大量用户未能实施严格的安全协议。这一疏忽使得众多实例直接暴露于外部探测之下——事实上,安全研究团体已发现多个毫无防护的Clawdbot节点正在运行。

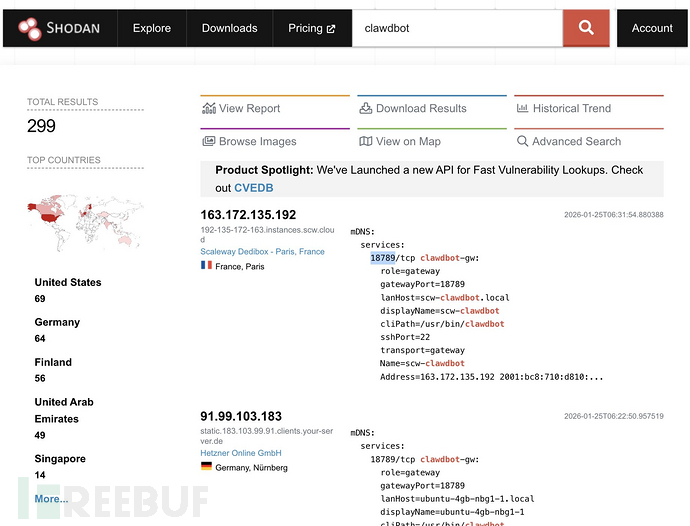

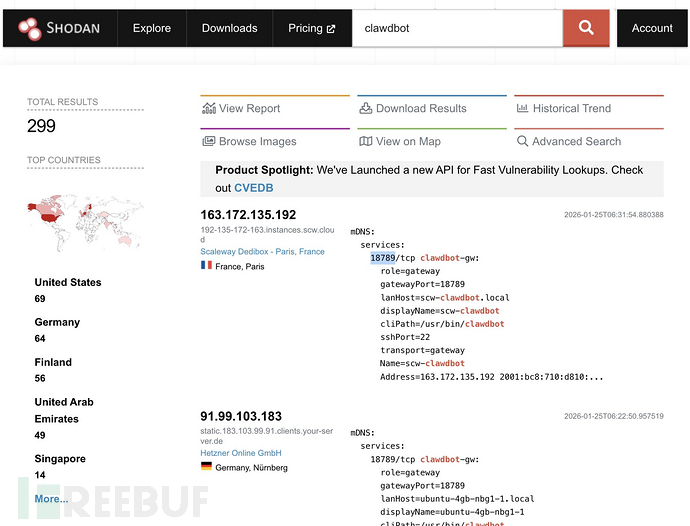

Clawdbot作为"数字管家"拥有广泛权限,通常存储着大量第三方服务的凭证。因此,未受保护且暴露的实例就像透明通道,攻击者可借此窃取敏感用户数据。O'Reilly网络安全社区的调查显示,目前有超过1000个实例可通过公开扫描访问,其中至少300个完全没有任何认证机制。

漏洞根源:认证逻辑与部署模式的交互问题

该漏洞的核心在于Clawdbot认证逻辑与部署模式之间的交互问题。控制界面采用加密设备标识和挑战-响应协议,但在默认本地开发配置中,来自localhost的连接会被自动批准而无需进一步验证。

当用户转向使用NGINX或Caddy作为反向代理的生产环境时,所有传入流量看似都来自127.0.0.1。这一架构特性导致外部请求被错误归类为本地流量,从而绕过认证并允许执行任意命令。

潜在危害:数据泄露与系统操控

考虑到Clawdbot管理的海量机密遥测数据,被攻陷的实例可使攻击者通过提示注入、响应篡改或通过集成通道未经授权窃取数据等方式操控Agent。随着Agent被授予的系统权限级别提升,风险呈比例上升。

安全建议与修复措施

安全社区已提交Pull Requests(PR)来强化默认配置并增强代理感知认证功能。Clawdbot官方文档也已更新,强调严格的安全准则。当前托管Clawdbot实例的用户应立即查阅最新安全规范以加强防御。

参考来源:

Lock the Front Door: The “Localhost” Loophole Leaving Thousands of Clawdbot Agents Exposed

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)