好的,我现在需要帮用户总结一篇文章的内容,控制在100字以内,而且不需要用“文章内容总结”这样的开头。首先,我得仔细阅读用户提供的文章内容。 这篇文章主要讨论了现代企业安全中的一个关键问题:攻击者不再依赖传统漏洞,而是利用权限与身份欺骗进行攻击。文章详细解释了几种常见的攻击方式,比如Pass-the-Hash、Pass-the-Ticket、Kerberoasting和Token窃取等。这些攻击手段的特点是它们看起来完全合法,不容易被传统的安全工具检测到。 接下来,文章分析了为什么这类攻击难以被发现,因为它们没有明显的错误行为或异常工具使用。攻击者利用合法凭证在企业内部横向移动,导致数据泄露或业务中断。文章还提到了一些防御措施,如引入UEBA(用户实体行为分析)、强化身份管理、最小化权限以及定期轮换凭证等。 最后,总结部分强调了构建零信任架构的重要性,并建议采用分层方法来加强企业身份安全体系。 现在,我需要将这些要点浓缩到100字以内。重点包括:现代攻击利用合法凭证而非漏洞、常见攻击类型、难以检测的原因、防御措施和零信任架构的重要性。 可能的结构是:先点出现代攻击的特点,然后提到几种主要的攻击方式,接着说明其隐蔽性带来的挑战,最后简要提到防御策略和零信任的重要性。 现在试着组织语言: “现代企业安全威胁主要来自权限与身份欺骗攻击。攻击者通过窃取合法凭证(如API密钥、Kerberos票据)绕过传统防护,在内部横向移动而不触发告警。这类攻击利用合法协议和内部信任链,难以被传统安全设备检测。防御需结合UEBA、强化身份管理、最小化权限及零信任架构。” 检查一下字数是否在100字以内,并确保涵盖关键点:权限与身份欺骗、窃取合法凭证、绕过防护、内部横向移动、难以检测的原因(合法协议和信任链)、防御措施(UEBA、身份管理、最小化权限)以及零信任架构的重要性。 </think> 现代企业安全威胁主要来自权限与身份欺骗攻击。攻击者通过窃取合法凭证(如API密钥、Kerberos票据)绕过传统防护,在内部横向移动而不触发告警。这类攻击利用合法协议和内部信任链,难以被传统安全设备检测。防御需结合UEBA、强化身份管理、最小化权限及零信任架构。 2026-1-23 06:55:57 Author: www.freebuf.com(查看原文) 阅读量:0 收藏

一、当攻击不再依赖漏洞

在当代企业安全体系中,许多组织仍将防护重点置于传统漏洞管理上,包括定期进行漏洞扫描、使用自动化工具如Nessus或OpenVAS识别潜在弱点、实施补丁管理策略(如Microsoft WSUS或Red Hat Satellite),以及通过Web应用防火墙(WAF)或入侵防御系统(IPS)来阻断已知利用链。然而,近年来全球高危安全事件(如2020年的SolarWinds供应链攻击、2021年的Colonial Pipeline勒索软件事件,以及2023年的MOVEit Transfer零日漏洞事件后的横向移动阶段)揭示了一个共同模式:攻击者往往无需依赖任何零日漏洞或已知CVE就能实现深度渗透。这些事件中,攻击者通过窃取合法凭证(如API密钥或服务账号票据)“合法”访问系统,导致防护体系失效。

现实数据显示,根据MITRE ATT&CK框架的统计,2022-2024年间,超过60%的企业入侵事件涉及凭证访问(T1552)和横向移动(T1021),而非初始漏洞利用(T1190)。这类攻击的致命性在于,它们绕过了边界防护(如防火墙和EDR),直接利用企业内部的“信任链”,导致数据泄露、勒索或业务中断。相比之下,漏洞利用往往可通过及时补丁修复,而权限与身份欺骗类攻击则根植于身份管理架构的缺陷,修复周期更长、成本更高。

二、什么是权限与身份欺骗类攻击

权限与身份欺骗类攻击(Credential Access and Abuse Attacks)是指攻击者通过窃取、伪造或滥用合法身份凭证(如密码哈希、Kerberos票据、访问令牌或API密钥),在不触发任何安全边界(如NAC网络访问控制或DLP数据丢失防护)的情况下,实现横向移动、权限维持和关键系统控制的攻击行为。

核心特征可以总结为一句:攻击行为在日志层面“完全合法”。这意味着,在SIEM(Security Information and Event Management)系统如Splunk或ELK Stack中,这些行为不会产生明显的异常告警,因为它们使用的是系统认可的协议(如NTLM、Kerberos)和来源IP。

从技术角度扩展定义:在现代身份验证框架中(如OAuth 2.0、SAML或OIDC),攻击者可能利用凭证转储工具如Mimikatz(尽管近年来被EDR检测,但变体如SharpHound或PowerShell脚本文档仍流行)来获取凭证,然后通过黄金票据(Golden Ticket)或银票据(Silver Ticket)伪造身份,实现无感知渗透。根据Verizon DBIR 2023报告,此类攻击占所有数据泄露的49%,远高于漏洞利用的24%。

三、凭证滥用攻击:攻击本身“没有漏洞”

凭证滥用攻击的核心在于,攻击者无需破解系统漏洞,而是直接复用或伪造现有凭证。这些攻击在Windows域环境(Active Directory)中尤为常见,近年来随着云迁移(如Azure AD或AWS IAM),类似攻击扩展到混合环境。

1. Pass-the-Hash(PtH)

攻击原理

Windows NTLM认证协议使用密码的NT哈希而非明文进行验证。攻击者通过内存转储(如使用ProcDump或Mimikatz的lsadump::lsa模块)窃取哈希后,可直接在其他系统上重放,用于身份认证,而无需知道或破解原密码。这绕过了现代密码策略如复杂度要求或MFA(多因素认证)。

企业典型场景

本地管理员密码复用:尽管密码本身很复杂,但在多台服务器上使用相同本地管理员账号(如Administrator),攻击者从一台弱防护主机窃取哈希甚至history获取明文密码,即可横向移动到整个子网。

运维账号在多台主机通用:如DevOps团队使用共享账号进行批量维护,导致哈希泄露影响数十台主机。

LSASS(Local Security Authority Subsystem Service)内存未受保护:在Windows 10/11中,若未启用Credential Guard(基于虚拟化隔离的近几年技术,引入于2016年Windows 10 Enterprise),攻击者可轻松转储LSASS进程内存。

日志特征

登录用户合法(Event ID 4624显示正常登录)。

登录方式“正常”(NTLM Type 3消息,无异常重试)。

几乎无异常告警:EDR如CrowdStrike或Carbon Black可能仅记录进程行为,但若攻击者使用白名单工具(如PsExec),则无触发。

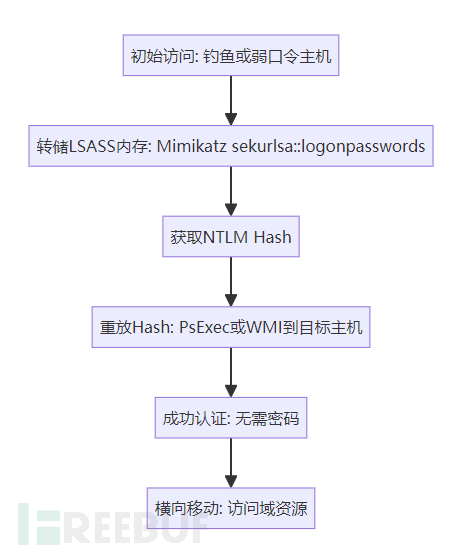

PtH流程图

技术举例

2022年后,微软引入了Windows Hello for Business和FIDO2密钥,减少NTLM依赖,但许多企业仍使用遗留NTLMv2,导致PtH有效。防御可结合LSASS保护(Windows Defender Credential Guard的增强版,2023年更新支持ARM架构)。

2. Pass-the-Ticket(PtT)

攻击原理

Kerberos认证协议中使用TGT(Ticket-Granting Ticket)和TGS(Ticket-Granting Service)票据。攻击者通过注入或重放合法票据(如使用Mimikatz的kerberos::ptt命令注入票据到内存)直接访问域资源,无需重新认证。票据加密使用域控制器(DC)的KRBTGT账号密钥,若KRBTGT密码未定期轮换,攻击者可伪造黄金票据。

企业典型场景

域环境时间同步:NTP服务器未防护,导致时间欺骗放大票据有效期。

服务账号权限过大:如SQL Server服务账号加入Domain Admins组。

域内票据长期有效:默认TGT有效期10小时,未配置短效票据策略。

安全难点

认证来源可信:票据由KDC(Key Distribution Center)签发,看似合法。

无异常密码行为:无登录失败日志。

横向过程无明显扫描:攻击者预知目标,直接访问。

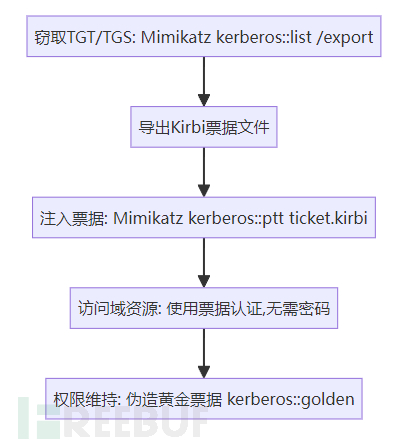

PtT攻击流程图

技术举例

2023年,Azure AD引入了Continuous Access Evaluation (CAE),实时吊销票据以防PtT,但本地AD需手动配置。工具如Rubeus(.NET实现的Kerberos滥用工具,2021年后流行)使攻击更隐蔽。

3. Kerberoasting

攻击原理

域用户可请求任意SPN(Service Principal Name)的服务票据,这些票据使用服务账号的NT哈希加密。攻击者使用工具如Impacket的GetUserSPNs.py请求票据,然后离线爆破(如使用Hashcat的GPU加速模式)获取服务账号密码。爆破速度可达数亿哈希/秒。

企业典型场景

服务账号使用弱密码:如“ServicePass2020”,未强制复杂性。

服务账号长期不变:未轮换,导致历史票据有效。

权限远高于业务需要:服务账号用于Web应用,却有域读权限。

企业危害

服务账号往往是“隐藏高权账号”:如MSSQL服务账号可访问敏感数据库,一旦泄露,导致数据外泄。

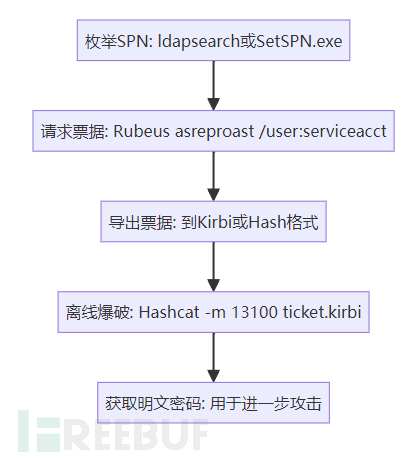

Kerberoasting攻击流程图

技术举例

2024年,Hashcat 6.2+支持AMD ROCm加速爆破,速度提升30%。防御使用MSA(Managed Service Accounts) 。

4. 访问令牌窃取(Token Theft)

攻击原理

Windows使用Access Token表示用户会话权限,包括SID、组成员和特权。攻击者通过进程注入(如使用Mimikatz的token::elevate)窃取或伪造Token,实现权限冒充。

典型方式

Token Duplication:复制高权进程Token到低权进程。

Token Impersonation:使用CreateProcessWithTokenW API创建新进程。

企业困境

权限变化发生在内存:难以通过文件系统审计。

审计日志难以记录:Event ID 4648仅显示登录,但不记录Token变化。

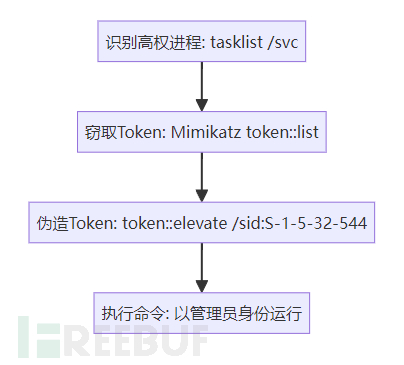

Token Theft攻击流程图

技术举例

2022年,Windows 11引入Virtual Secure Mode (VSM),隔离Token,但需硬件支持。工具如Cobalt Strike的Beacon(2023更新支持Token窃取模块)使攻击更模块化。

四、为什么凭证攻击极难被发现

没有“错误行为”

无密码爆破:不像Brute Force(T1110),无失败日志。

无提权漏洞:不依赖CVE,如无需UAC绕过。

无异常工具:使用系统内置如PsExec或WMI。

日志天然“可信”

合法账号:Event ID显示正常用户。

合法协议:NTLM/Kerberos标准流量。

合法来源:内部IP,无外部C2。

横向移动几乎无噪声

不扫描:预知目标,避免Nmap。

不探测:直接使用凭证。

精准访问:行为模仿运维。

根据CrowdStrike 2023报告,此类攻击平均驻留时间(Dwell Time)达84天,远高于漏洞利用的21天。

五、权限滥用(Abuse of Trust):最危险的“合理行为”

权限滥用是将合法凭证用于非授权目的,相当于“拿着真钥匙进了不该去的房间”。这比凭证窃取更隐蔽,因为无需技术绕过。

1. 已有管理员账号滥用

场景示例

外包运维账号:如第三方供应商账号未及时回收。

历史遗留管理员:旧员工账号加入高权组。

临时提权未回收:如JIRA任务后未移除权限。

风险点

行为完全符合权限模型:RBAC(Role-Based Access Control)未检测滥用。

无技术层异常:无进程异常。

技术举例

使用Okta的Adaptive MFA,但若未配置,仍易滥用。

2. API Key / Token 滥用

攻击来源

代码仓库泄露:GitHub未私有,导致密钥暴露。

配置文件明文存储:如.env文件未加密。

日志误输出 Token:应用日志记录敏感信息。

企业高危点

API Key 常被视为“低风险凭证”:但如AWS IAM密钥,可创建EC2实例。

实际权限极高:读写S3桶。

缺乏使用审计:无CloudTrail监控。

技术举例

2023年,AWS引入IAM Access Analyzer,使用机器学习检测过度权限。

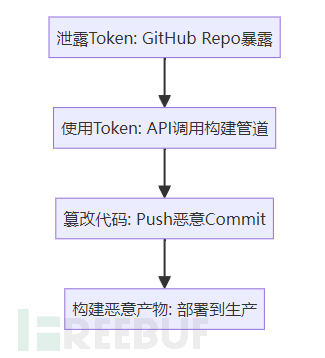

3. CI/CD Token 泄露

典型问题

构建系统默认高权限:如GitHub Actions Token有repo写权限。

Token 永不过期:未设置TTL。

自动化系统缺乏监控:无Falco容器监控。

攻击后果

篡改代码:注入后门。

投毒构建产物:供应链攻击,如2023年PyPI恶意包事件。

供应链攻击:影响下游客户。

技术举例

2024年,GitHub引入Dependabot Security Updates,自动检测Token滥用;CircleCI的OIDC Token(2022引入,短效联邦身份)减少持久Token。

CI/CD Token滥用流程图

六、企业层面的真实体现

在实际企业环境中,这些攻击往往伪装成正常操作,导致延迟发现。例如,日志显示“正常用户登录”(Event ID 4624),安全设备如Palo Alto NGFW无明确告警,横向行为被误判为运维(如脚本批量登录)。事件发现时,已处于深度渗透阶段,如数据加密或C2建立。

真实域环境攻击链复盘示例:基于2021年Colonial Pipeline事件的部分复盘(简化版,焦点在身份欺骗)

背景:Colonial Pipeline(美国燃料管道公司)遭受DarkSide勒索软件攻击。初始访问通过遗留VPN账号(无MFA),但后续横向移动依赖凭证滥用。

攻击链复盘:

初始访问:攻击者使用窃取的VPN凭证(可能从暗网购买),登录遗留Billing系统。日志显示合法远程登录,无异常。

凭证转储:在VPN主机上,使用Mimikatz转储LSASS,获取本地管理员NTLM Hash(PtH)。

横向移动:使用PtH重放到域控制器,窃取KRBTGT哈希,伪造黄金票据(PtT)。

权限滥用:使用服务账号(SQL服务SPN)进行Kerberoasting,爆破弱密码,访问数据库服务器。滥用API Key从代码仓库提取更多凭证。

维持与破坏:注入Token到系统进程,执行勒索软件部署。CI/CD Token被用于篡改备份脚本,导致恢复失败。

发现与影响:事件驻留约一周后,通过异常文件加密发现。损失包括500万美元赎金和全国燃料短缺。

教训:企业未实施Zero Trust,导致内部信任滥用。日志分析显示所有行为“合法”,仅UEBA可检测非典型访问模式。

另一个示例:2023年Okta入侵事件,攻击者滥用支持票据系统中的服务账号Token,实现跨客户访问,影响数百企业。

七、蓝队视角:如何应对身份与权限欺骗攻击

从防御(蓝队)角度,企业需构建全面身份安全体系,融入Zero Trust架构。这包括持续验证、微分段和行为分析。

1. 引入身份行为分析(UEBA)

不再仅关注登录成功,而是构建用户实体行为分析模型。使用工具如Splunk UEBA或Microsoft Sentinel(2023更新集成AI异常检测)。

关注:

谁在什么时间:基线如“管理员仅工作日9-18时操作”。

以什么方式:检测PtH vs. 正常Kerberos。

访问了什么资源:异常如开发账号访问HR数据库。

是否符合历史行为模型:使用ML算法如Isolation Forest检测偏差。

企业身份安全体系建设融入:集成到IAM系统中,如Okta Identity Engine(2024支持AI驱动风险评分),实现自动化响应(如隔离账号)。

2. 时间与空间异常识别

非工作时间高权限操作:使用GeoIP检测异地登录(e.g., Singapore IP访问US服务器)。

异地登录:结合MFA地理围栏。

短时间内跨系统访问:检测“不可能旅行”(Impossible Travel),如Sentinel的规则。

近几年新技术:2023年,CrowdStrike Falcon Identity Protection使用Graph ML分析域图,预测异常路径。

3. 权限最小化与分级管理

禁止通用管理员账号:使用Just-In-Time (JIT)访问,如CyberArk PAM(Privileged Access Management,2024更新支持云JIT)。

服务账号权限按业务拆分:RBAC+ABAC(Attribute-Based),如AWS IAM Policies。

严禁“一个账号管一切”:微分段网络,如Illumio(2022引入Zero Trust Segmentation)。

企业身份安全体系建设融入:采用PIM(Privileged Identity Management)在Azure AD中,实现角色激活审批流程。

4. 凭证生命周期管理

定期轮换:自动化如HashiCorp Vault。

使用即授权:JIT凭证发放。

用完即回收:Session监控。

支持快速吊销:使用OCSP for Certificates。

近几年新技术:2024年,1Password引入企业版,支持凭证轮换API集成。

5. 强化服务账号与自动化系统审计

CI/CD 行为单独建模:使用Falco或Sysdig监控Kubernetes Token。

API 调用建立白名单与频率基线:如API Gateway的Rate Limiting。

企业身份安全体系建设融入:构建CIAM(Customer Identity and Access Management)框架,结合SIEM实现端到端审计。

整体体系建设建议:

评估阶段:使用MITRE ATT&CK Navigator映射当前覆盖。

实施阶段:部署Zero Trust Network Access (ZTNA)如Zscaler(2023更新支持AI威胁情报)。

监控阶段:集成XDR(Extended Detection and Response)如Palo Alto Cortex XDR。

持续优化:年度红蓝对抗演练,模拟PtH/PtT链。

八、溯源分析中的关键思路

在溯源中,焦点从“工具”转向“行为逻辑”。使用工具如BloodHound(AD攻击图分析,2023更新支持Azure)绘制权限路径。

关键:

行为路径是否合理:如运维账号突然访问财务系统。

操作顺序是否符合运维逻辑:检测非典型序列,如登录后立即转储内存。

权限使用是否超出业务需求:使用Graph查询异常边。

工具可以伪装(如PowerShell Obfuscation),但行为模式(如异常时间窗)难以长期隐藏。结合ELK的Kibana可视化溯源链。

九、总结

权限与身份欺骗类攻击的本质是攻击者不再对抗系统,而是对抗“信任模型”。在企业安全进入成熟阶段后,真正的安全能力体现在能否识别“合法但不合理”的行为,以及对身份与权限进行持续审计与约束。

漏洞可以被修复,而过度信任的身份体系,才是最难治理的安全问题。为构建 robust 企业身份安全体系,建议采用分层方法:基础层(IAM如Okta),防护层(PAM如BeyondTrust),分析层(UEBA如Exabeam),并融入新兴技术如AI驱动的身份情报(e.g., SailPoint IdentityIQ 2024版)。最终,实现“零信任”转型,假设所有访问均为潜在威胁,通过持续验证最小化风险。

如有侵权请联系:admin#unsafe.sh