Palo Alto Networks Unit 42的安全研究人员揭示了一种令人担忧的网络攻击新趋势:攻击者正利用生成式AI(GenAI)创建"活体"钓鱼页面,这些页面仅在受害者访问看似无害的网站后才自行组装完成。

攻击技术实现重大突破

这项新技术代表着规避检测能力的重大飞跃。攻击者不再直接托管恶意代码,而是迫使受害者浏览器使用受信任的AI工具自行构建陷阱。

基于欺骗的核心攻击原理

该攻击的核心在于欺骗。传统钓鱼网站常因包含可识别的恶意代码而被安全扫描器标记。新方法则从空白页面开始,完全规避了这些检查。

研究报告开篇描述:"想象你访问一个看似完全安全的网页。它没有恶意代码,也没有可疑链接。然而几秒钟内,它就变成了一个针对你定制的钓鱼页面。"

利用LLM服务的客户端API调用

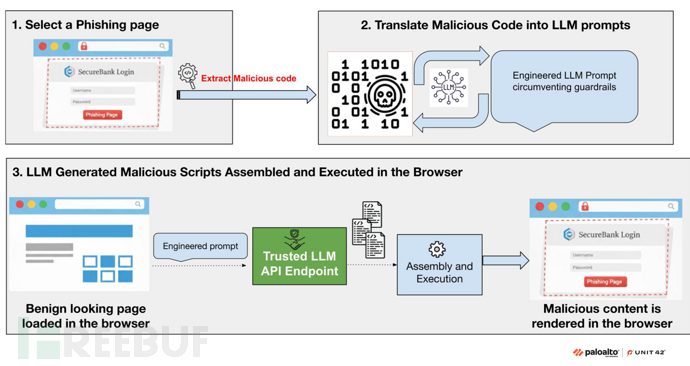

攻击机制依赖于对流行大语言模型(LLM)服务的"客户端API调用"。攻击者将精心设计的文本提示嵌入干净网页,指示AI模型生成窃取凭证或冒充品牌所需的恶意JavaScript代码。

关键在于,攻击通过提示工程(prompt engineering)绕过了这些AI模型内置的安全过滤器。"攻击者可能使用精心设计的提示绕过AI安全护栏,诱骗LLM返回恶意代码片段"。

动态生成规避检测

当AI返回代码后,浏览器会立即组装并执行。最终形成一个功能完整的钓鱼网站,却不会留下任何可供传统安全工具检测的"静态可检测载荷"。

最危险的特性在于流量来源。安全工具通常会阻止来自已知恶意服务器的流量,但很少阻止来自主要AI提供商的流量。

研究人员指出:"恶意内容来自受信任的LLM域名,绕过了网络分析。"由于浏览器只是与合法的AI服务(如研究中PoC提到的Gemini或DeepSeek)通信,防火墙会将该活动视为正常用户行为。

多态性带来防御挑战

对防御者最具挑战性的是多态性(polymorphism)。由于LLM具有非确定性——意味着它们每次可能以不同方式表达相同答案——它们生成的恶意代码对每个受害者都是唯一的。

报告解释:"钓鱼页面代码具有多态性,因此每次访问都会生成语法结构不同的独特变体。"这种持续变异使得基于签名的检测几乎不可能实现。

实际攻击验证

为证明这种威胁的可行性,Unit 42研究人员成功复制了Logokit——一种以动态模拟登录页面能力著称的真实钓鱼工具包。通过使用LLM实时生成代码,他们创建了一个既能窃取凭证又能冒充品牌却不会触发标准警报的版本。

在网络分析因信任域名失效、静态分析因动态生成受阻的情况下,捕捉此类攻击的唯一方法就是实时监控其发生过程。

Unit 42总结认为:"防御这类新型威胁最有效的方法是运行时行为分析,它能在浏览器内部执行时检测并阻止恶意活动。"

参考来源:

The Invisible Trap: GenAI Now Creates “Living” Polymorphic Phishing Pages

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)