好,我现在要帮用户总结这篇文章的内容,控制在100字以内。首先,我需要通读整篇文章,抓住主要事件和关键点。 文章一开始提到某政府网站遭受网页植入攻击,被添加了非法外链,影响了网站安全和政府形象。接着详细描述了攻击的表现,包括PC和移动端的不同响应,移动端会自动跳转到非法网站。 然后是应急排查的过程,他们检查了前端JS、服务器配置、日志等,发现攻击是通过篡改服务器端的业务逻辑实现的。恶意代码主要在Tomcat的过滤器中,根据用户类型进行不同的处理,比如移动端跳转到非法网站。 最后提出了应急处置措施,包括升级系统、清理依赖库、限制管理后台访问以及加强监控等建议。 现在我需要把这些要点浓缩到100字以内。要突出事件起因、攻击方式、排查结果和应对措施。确保语言简洁明了,不使用复杂的术语。 可能的结构是:政府网站被攻击植入非法外链,导致PC显示404而移动端跳转非法网站。排查发现是服务器端业务逻辑被篡改。建议修复漏洞、清理依赖并加强监控。 这样大概控制在100字左右。 </think> 某政府网站遭网页植入攻击,PC端显示404页面而移动端自动跳转至非法网站。排查发现攻击系服务器端业务逻辑被篡改所致。建议修复漏洞、清理异常依赖并加强监控以防范类似事件。 2026-1-22 06:50:21 Author: www.freebuf.com(查看原文) 阅读量:1 收藏

一、事件起因

和中科技安全研究院经排查发现,某政府网站遭受网页植入攻击,被恶意添加大量指向非法网站的非法外链,严重影响网站内容安全和政府形象。

二、中招表现如下

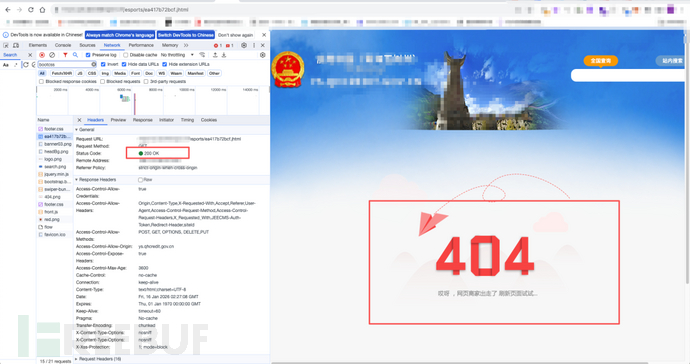

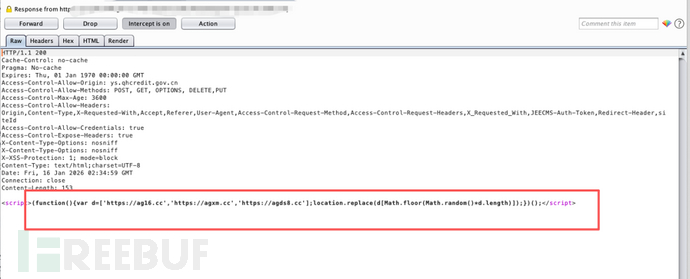

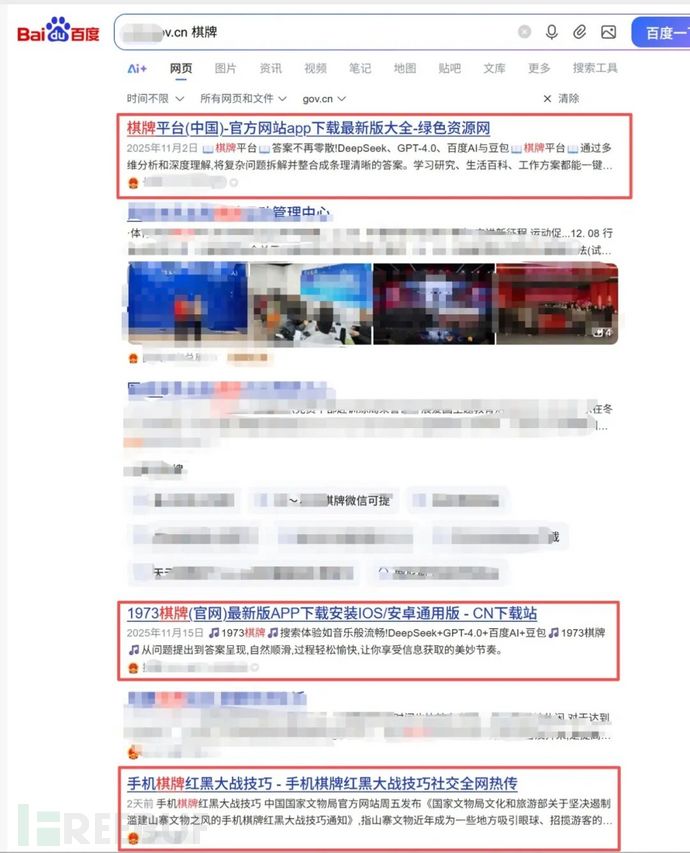

当使用 PC 浏览器访问该路径时,服务器返回 HTTP 状态码 200,但页面内容显示 404 信息,说明响应被伪造或前端页面内容被篡改;在切换浏览器至移动端模式进行调试访问时,请求触发移动端逻辑,页面通过前端脚本自动跳转至预置的 3 个非法网站地址。该异常行为仅在移动端访问条件下出现,PC 模式访问依然显示伪造的 404 页面,表现出访问终端差异化返回特征。具体跳转现象如下:

切换到手机模式调试,跳转其中预留的3个非法网站

三、应急排查

1.前端js投毒排查

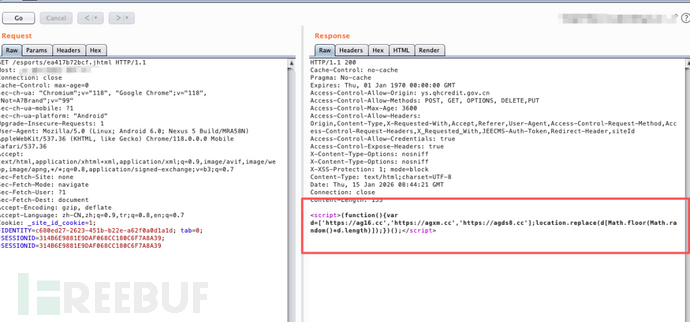

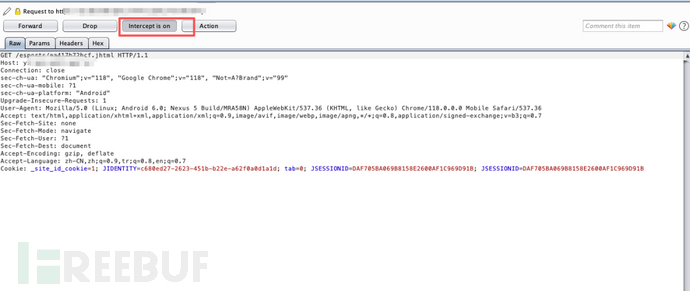

首先对页面前端 JavaScript 代码进行排查,重点核查是否存在通过外链脚本或内联脚本实现的 JS 投毒行为。经人工审查页面源码及加载的前端资源,未发现包含非法跳转地址或可疑重定向逻辑的前端脚本。随后使用 Burp Suite 对访问过程进行抓包分析,重点关注请求与响应内容。抓包结果显示,浏览器在访问目标路径时,请求返回的响应中已直接包含完整的跳转脚本及相关内容,表明非法网站跳转并非由前端二次加载或动态执行的 JS 注入所触发,而是由后端业务逻辑在处理请求时直接生成并返回。为进一步确认该行为的触发路径,排查过程中开启 Burp 拦截模式,对浏览器点击访问后的请求链路进行逐条拦截和分析,结合请求头、响应体及返回时机,明确了页面异常内容是在服务器端完成处理后返回至客户端,而非前端页面执行过程中动态注入。

请求拦截并拦截响应

通过对请求过程进行拦截分析可以看出,当浏览器向目标 URL 发起请求后,服务器端在响应阶段即直接返回包含非法网站地址的内容,未经过前端页面加载或脚本动态处理过程。基于该现象,初步判断异常跳转并非由前端 JavaScript 执行导致,因此对前端 JS 恶意投毒的可能性进行了重点排查并予以排除。

2.上机排查

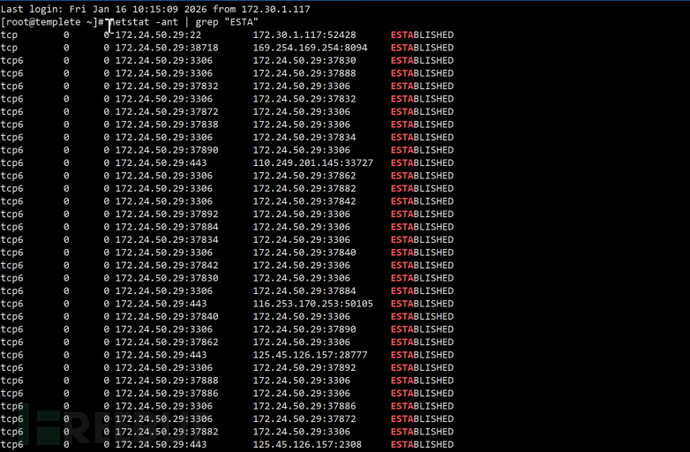

基础排查

在初步排查阶段,首先针对非法相关特征关键字及异常跳转标识对代码、配置文件和页面内容进行了全量搜索,未发现直接包含可疑关键字或明显恶意操作痕迹。随后按照传统主机排查流程,对服务器的网络通信情况、系统账户、运行进程及计划任务等关键维度进行了检查,均未发现异常外联、可疑用户或异常进程活动,系统运行表面表现正常。进一步分析发现,攻击者对站点文件的时间戳进行了统一篡改,同时关键日志文件存在被修改或覆盖的情况,导致文件变更时间与实际攻击行为不一致,有效混淆了分析人员对入侵时间线的判断,显著增加了事件取证与溯源分析的难度。

异常通信排查

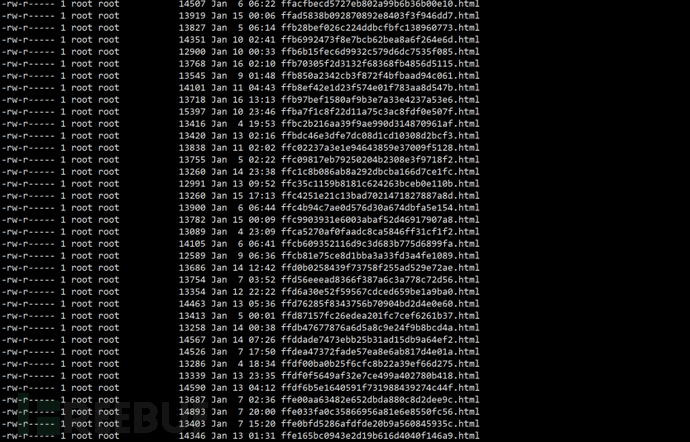

文件修改时间排查

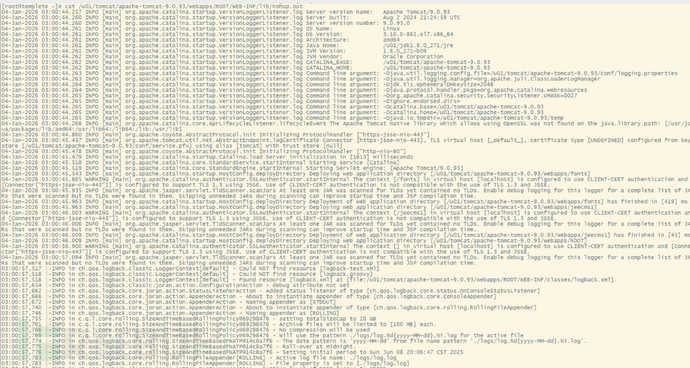

日志排查

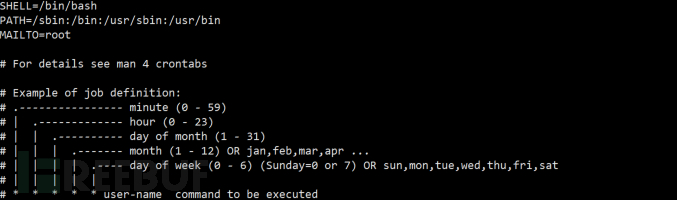

计划任务排查

通过对业务系统相关目录及页面文件进行排查,明确了外链的来源及在网站中呈现的位置

ls -l /u01/tomcat/apache-tomcat-9.0.93/temp/jeecms/ehcache/

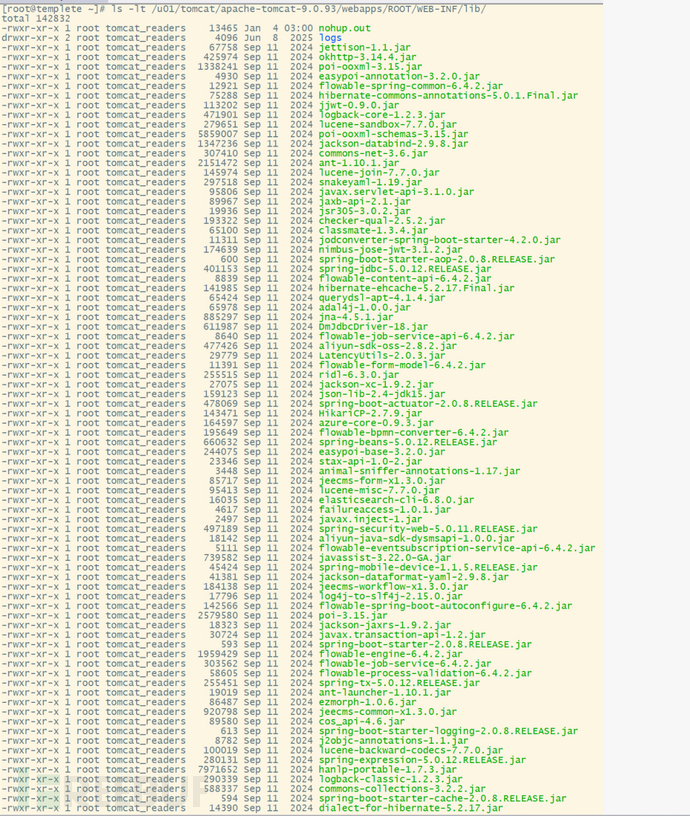

四、问题思路定位

排斥前端投毒,缺乏支撑的情况下,只能采用最笨的方式,分析应用的逻辑,一步一步找到它执行代码,该应用为tomcat运行,Servlet运行在Tomcat内部,根据Servlet运行周期,我们对它所有的lib进行分析排查,由于Spring Security Filter 在 Servlet 生命周期的请求处理阶段运行,那我们优先对它的 Filter 进行排查,通过/u01/tomcat/apache-tomcat-9.0.93/webapps/ROOT/WEB-INF/lib/的所有jar包目录接口分析,发现了该目录的spring-security-filter-5.0.11.RELEAS.jar有一个备份jar包,恰好符合我们程序执行最开始的一个执行接口,下载到本地发现了关键所在。

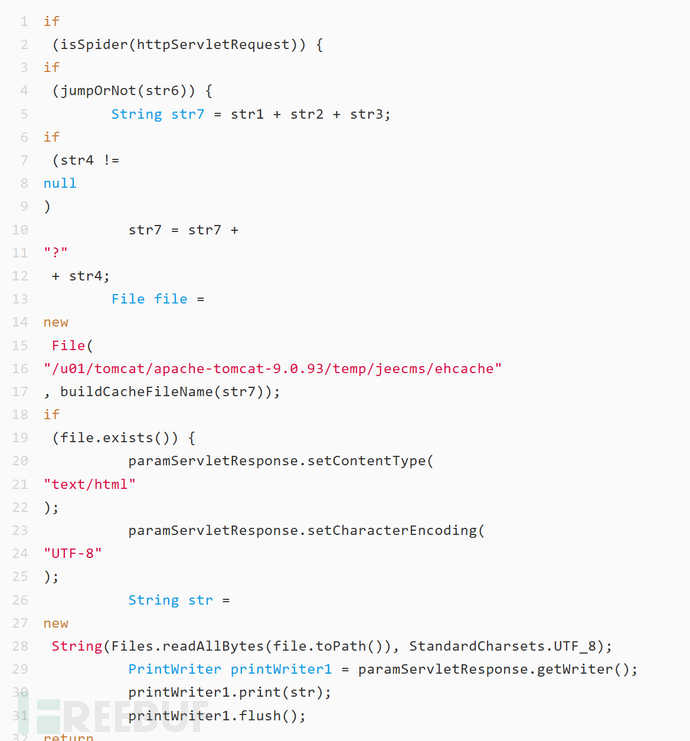

1.恶意代码片段逻辑分析

这段代码是一个典型的Web请求过滤器(Filter),根据不同的用户类型(蜘蛛爬虫、移动用户、普通PC用户)和特定条件,返回不同的响应内容或执行跳转。主要逻辑如下:

2.请求入口判断

请求进入后,代码首先调用 isSpider(httpServletRequest) 判断当前访问者是否为搜索引擎爬虫,同时通过 isMobileUser(httpServletRequest) 判断是否为移动端用户,并以 jumpOrNot(str6) 作为是否触发后续逻辑的统一控制条件。

3.访问处理逻辑

当请求被识别为爬虫且 jumpOrNot(str6) 返回真时,程序将请求的协议、域名和访问路径进行拼接,若存在查询参数则一并加入,形成完整 URL,并以该 URL 调用 buildCacheFileName 生成缓存文件名,在路径 /u01/tomcat/apache-tomcat-9.0.93/temp/jeecms/ehcache 下查找对应的 HTML 文件。

4.缓存命中处理

若上述缓存文件存在,代码直接从该文件读取全部内容,并设置响应类型为 text/html、字符集为 UTF-8,将文件内容写入响应后立即返回,不再执行后续页面生成逻辑。

5.页面动态生成

当缓存文件不存在时,程序以 indexHtmlContent 作为 HTML 模板,通过当前 URL 计算得到的哈希数组,依次生成访问量、页面标题、文章列表、随机发布日期、应用版本号以及描述、平台、修饰词等内容,并通过字符串替换的方式填充模板中的 {{description}}、{{platform}}、{{modifier}}、{{time}}、{{version}}、{{views}}、{{title}} 等占位符。

6.文章内容注入过程

代码遍历生成的文章列表,逐条替换模板中的 {{article}} 占位符,在替换过程中通过计数器和集合控制标题在文章正文中出现的次数,避免在每一段文章中重复注入标题内容。

7.站内链接构造过程

页面正文生成后,程序继续检查模板中是否存在 {{spiderlink}} 占位符,最多循环 10 次,动态拼接以 .jhtml 结尾的站内路径,并根据路径生成对应标题,最终以 标题 的形式替换占位符,构造蜘蛛可抓取的内部链接。

8.爬虫页面输出与缓存写入

页面内容生成完成后,程序将最终 HTML 写入响应返回,并在内容长度大于 200 字符时,将该内容写入 /u01/tomcat/apache-tomcat-9.0.93/temp/jeecms/ehcache 目录下作为静态缓存文件,供后续爬虫请求直接读取。

9.移动端用户访问处理

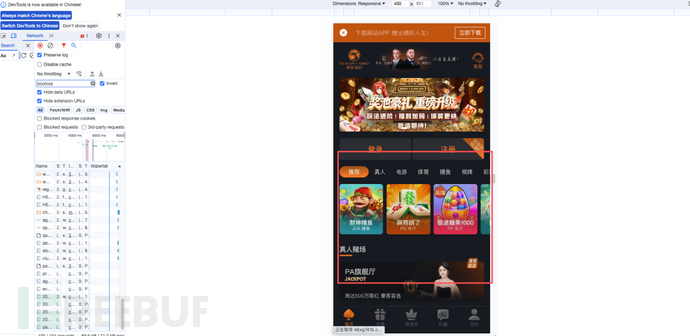

当请求不是爬虫且被识别为移动端用户时,若 jumpOrNot(str6) 返回真,代码先获取客户端 IP 地址并调用 isIpFromQingHai 进行区域判断,命中指定区域的请求直接返回 403 错误;未命中区域的移动端请求则返回一段 JavaScript 脚本,通过 location.replace 随机跳转至指定的外部域名。

10.普通 PC 用户访问处理

当请求既不是爬虫也不是移动端用户时,若 jumpOrNot(str6) 返回真,程序直接返回 indexComputerContent 对应的页面内容;若条件不满足,则将请求交由后续过滤器链继续处理。

部分恶意代码片段:

五、应急处置

根据分析,本次入侵事件的发生是由于攻击者利用 JEECMS 系统漏洞获得服务器控制权限,在此基础上通过替换容器 lib 目录中的依赖包,篡改了业务逻辑处理流程,从而实现了批量挂黑页的恶意行为。针对该事件,提出以下处理与防护建议:

1.及时更新系统版本

与 JEECMS 官方厂商取得联系,获取最新安全版本或补丁,并尽快完成升级,修复已知漏洞,防止类似攻击再次发生。

2.清理和校验依赖库

对 Tomcat 或系统 lib 目录中的所有依赖包进行比对和校验(可通过 MD5 或 SHA256),删除未经授权或可疑的 JAR 文件,并替换为官方或可信版本,确保后端业务逻辑恢复正常。

3.限制管理后台访问

暂时禁止对 JEECMS 管理后台的公网访问,必要时通过 VPN、IP 白名单等方式限制,仅允许受控的安全网络访问,以降低被再次入侵的风险。

4.加固监控与审计

建议对关键文件目录、日志及服务器进程增加完整性监控和异常告警,确保任何篡改行为能够及时发现和响应。

六、总结

这类域名,属“AG” 系列非法游戏平台 关联密切,它们常用于推广真人视讯、电子游艺、体育竞猜等在线非法服务,并通过不同域名进行分发流量、规避审查。此类站点通常宣传所谓“ 非法娱乐”、“高赔率游戏”等内容,属于在线**平台范畴。目前,我国个别重点单位和机构存在网页被植入非法外链的安全问题。建议相关单位尽快排查受影响系统,采取及时防护和修复措施,包括修补漏洞、清理异常依赖、限制管理后台访问及加强监控,以防止进一步入侵和非法内容传播。

其出发点为:

流量引流:通过挂黑页、SEO 垃圾站等方式吸引访问;

非法推广:诱导用户访问、注册、下注;

规避监管:不断更换域名应对屏蔽与下架。

如有侵权请联系:admin#unsafe.sh