导语:该工具宣称攻击转化率最高可达60%,并能识别目标设备的系统类型,投放与之兼容的恶意载荷。

最近,一款名为ErrTraffic的新型网络犯罪工具可助力威胁组织实现ClickFix攻击的自动化操作,其原理是在已入侵的网站上生成“虚假故障”,以此诱骗用户下载恶意载荷或执行恶意指令。

该工具宣称攻击转化率最高可达60%,并能识别目标设备的系统类型,投放与之兼容的恶意载荷。

ClickFix是一种社会工程学攻击手段,攻击者会编造看似合理的借口(如修复技术故障、验证用户身份等),诱骗目标在自身设备上执行危险命令。

自2024年起,这种攻击手段的使用率持续攀升,尤其是在今年,因其能够有效绕过常规安全防护措施,已被网络犯罪分子和有国家背景攻击组织广泛采用。

ClickFix攻击自动化实现方案

据悉,ErrTraffic是一款全新的网络犯罪工具,由一名化名LenAI的用户在俄语黑客论坛上首次推广。该工具本质上是一套自托管流量分发系统(TDS),专门用于部署ClickFix攻击诱饵,采用一次性付费模式,售价为800美元。

黑客论坛上推广的恶意服务

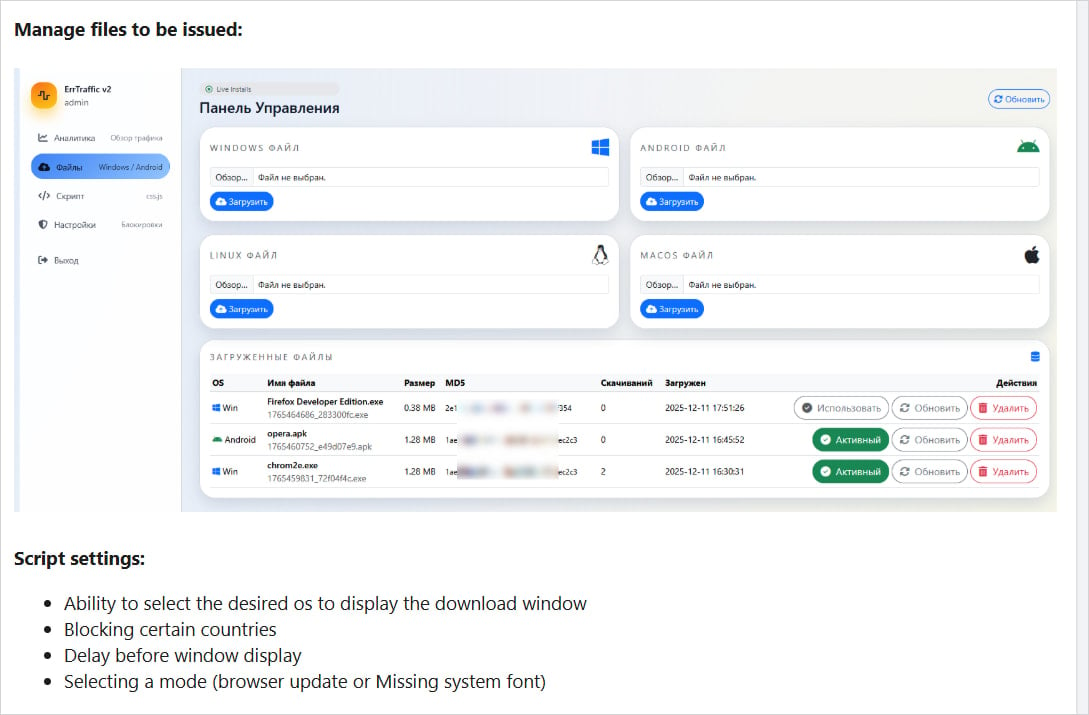

安全研究人员对该平台开展了技术分析,发现其配备了操作便捷的控制面板,不仅提供多项配置选项,还支持查看攻击活动的实时数据。

攻击者需预先控制一个可接收受害者流量的网站——或已向某个合法网站植入恶意代码,随后通过嵌入一行HTML代码,即可将ErrTraffic集成到目标网站中。

主面板

对于不符合攻击条件的普通访客,网站的显示和功能完全正常;而一旦访问者的地理位置与操作系统指纹匹配预设条件,网站的文档对象模型(DOM)就会被篡改,呈现出各种视觉故障。

这些故障表现形式多样,包括文本乱码或无法识别、字体被替换为符号、伪造Chrome浏览器更新提示、系统字体缺失报错等。

网站“故障”的假象会营造出问题场景,进而诱导受害者按照提示采取“解决措施”,例如安装浏览器更新、下载系统字体、在命令提示符中粘贴指定代码等。

一旦受害者执行相关操作,一段PowerShell恶意命令就会通过JavaScript代码自动复制到剪贴板。受害者运行该命令后,设备便会下载并执行恶意载荷。

ClickFix 交付机制在 ErrTraffic

安全研究员明确指出,该工具针对不同系统投放的恶意载荷各不相同:Windows系统为Lumma和Vidar信息窃取器,安卓系统为Cerberus木马,macOS系统为AMOS(原子窃取器),Linux系统则为未明确命名的后门程序。

定义每个操作系统的有效负载

ErrTraffic的使用者可针对不同架构的目标设备自定义恶意载荷,并指定实施攻击的目标国家和地区。值得注意的是,工具内置了对独联体(CIS)国家的访问排除机制,这一特征或可暗示ErrTraffic开发者的地域背景。

在绝大多数情况下,攻击者会将窃取到的用户数据在暗网市场出售,或利用这些数据进一步入侵更多网站,再次植入ErrTraffic恶意脚本。

文章来源自:https://www.bleepingcomputer.com/news/security/new-errtraffic-service-enables-clickfix-attacks-via-fake-browser-glitches/如若转载,请注明原文地址