攻击链

LDAP泄露第一个用户---SMB泄露第二个用户---smB的SQL文件泄露第三个用户---连接回去,根据信息收集和之前的邮件信息获得临时管理的信息,获得管理员密码

知识点

LDAP信息泄露(域名cadeLegacyPwd泄露)

VNC Install.reg 密码解密

AD Recycle Bin的删除用户的恢复

难度

中等(偏简单,少了很多花里胡哨的操作)

过程

信息收集

ports=$(nmap -p- --min-rate=1000 -T4 10.129.64.132 | grep ^\[0-9] | cut -d '/' -f 1 | tr '\\n' ',' | sed s/,$//) \&\& nmap -A -p$ports 10.129.64.132 > n1.txt

第一步全面枚举

enum4linux -a 10.129.64.132

user和name合并出一个用户名字典。

从这张图里知道用户名及对应的部门

到这里只知道用户名,继续搜索下去。

所以暂时排除 AS-REP Roasting 攻击。网络、命令、文件都没检查出问题,就要考虑机器本身没给这个突破机会了。

好了,确实没有 AS-REP Roasting 攻击 。 vpn出问题了而已。

我是用ldap枚举了域中的所有用户,并从结果中找到了r.thompson的密码。(其实是把前边几个端口挨个枚举了一遍)

ldapsearch -x -H ldap://10.129.64.139 -b "dc=cascade,dc=local"

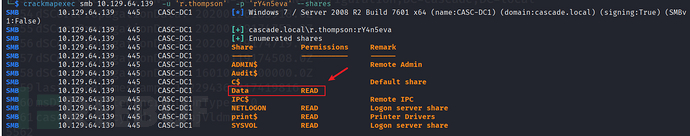

crackmapexec smb 10.129.64.139 -u 'r.thompson' -p 'rY4n5eva' --shares

HTB给的hint。

显然,碰到不了解的文件先搜password。

然后就搜怎么破解VNC Install.reg中的password

Lateral Movement

想一个问题,Linux的提权是获得边界后上传linpeas寻找思路,那AD呢? 打了n台机器,只有少量机器是同样的手法。(可复刻)

先寻找下有可能需要水平移动的用户?

看起来这是下一个有可能需要横移的用户。到达这个用户有以下手段:

1)bloodhound找路径

2)信息泄露: 配置文件、数据库文件

第一条,试了多次,均不成功

第二条可以用winpeas信息收集。

运行了,没出货,我不会看winpeas的信息。

这个时候,手动搜索一下。

smb用现在这个账号回去再找找。

如果在其他地方没找到解密的方法,那就要逆向exe和bat。htb老操作了。

由于考试不考逆向,所以解密过程不写。

Privilege Escalation

作为htb中等难度的机器,到这里我估计就要提权了。但不考虑这个猜测,这里该继续信息收集。

C:\Users\arksvc\Documents> Get-ADObject -ldapfilter "(&(isDeleted=TRUE))" -IncludeDeletedObjects

Get-ADObject -ldapfilter "(&(objectclass=user)(DisplayName=TempAdmin)(isDeleted=TRUE))" -IncludeDeletedObjects -Properties *

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)