作为全球最活跃的勒索软件即服务(RaaS)运营组织之一,LockBit 5.0 近日浮出水面。该组织自 2019 年 9 月出现以来,持续发动复杂攻击。这一新版本在威胁态势中展现出重大演变,引入了强化的加密机制和先进的反分析能力,使得企业检测和恢复的难度呈指数级增长。

该恶意软件通过协调的三步攻击流程运作:首先利用漏洞或泄露凭证获取初始系统访问权限,随后进行横向移动并提升权限,最终在整个受害网络中全面部署勒索软件。

LockBit 造成的经济损失依然惊人。2021 年 8 月至 2022 年 8 月期间,该组织声称对全球 30.25% 的已知勒索软件攻击负责。即便执法部门加强打击力度,LockBit 仍保持主导地位,仅 2023 年就占所有勒索软件攻击的约 21%。

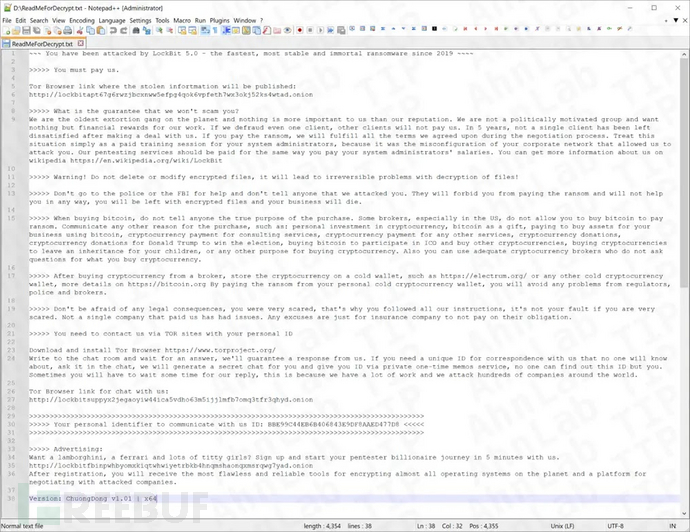

IT、电子、律师事务所和宗教机构等各行业企业均成为攻击目标,全球范围内的赎金支付和恢复成本已达数十亿美元。该组织的暗网平台持续公开列出受害企业及其被盗数据作为施压手段。

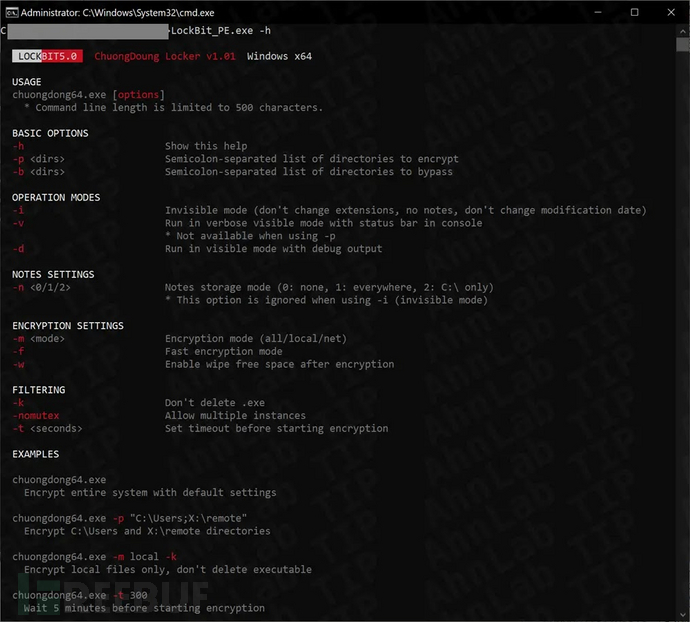

ASEC 分析师指出,LockBit 5.0 引入了运行时灵活性,即使在没有特定参数的情况下也能正常运行。该恶意软件会终止与卷影复制服务相关的进程以阻止系统恢复尝试,同时采用高级打包和混淆技术增加静态安全分析难度。

最关键的是,该勒索软件实现了最先进的加密算法组合:使用 ChaCha20-Poly1305 进行文件加密,配合 X25519 和 BLAKE2b 实现安全密钥交换,使得仅凭本地系统信息无法恢复加密文件。

高级加密机制

加密过程展现了现代密码学实施的典范。在启动文件加密前,LockBit 5.0 会系统性地删除 Windows 标准路径(包括 AppData\Local\Temp 目录)中的临时文件,清除不必要缓存数据以加速加密过程。随后,该恶意软件使用硬编码哈希值禁用关键系统服务,针对包括 Veeam、Backup Exec 和 Microsoft Edge 更新服务在内的备份与安全解决方案,以消除竞争性保护机制。

实际加密通过复杂的数学流程实现:恶意软件基于系统时间和内存信息生成两个独立的 32 字节随机数;利用椭圆曲线密码学推导受害者私钥,生成对应公钥,并计算结合受害者私钥与攻击者公钥的共享密钥值。

对于小于 8MB 的文件,首个随机数经 BLAKE2b 哈希处理生成 32 字节加密密钥,进而产生 64 字节 ChaCha20 密钥流。该密钥流与目标数据执行异或运算,最终生成加密文件。当文件超过该阈值时,LockBit 5.0 将数据分割为 8MB 的块,使用自定义哈希函数独立处理每个块。

加密完成后,恶意软件会附加关键元数据,包括文件大小、加密随机数、认证值和受害者公钥,确保只有持有对应私钥的攻击者才能解密数据。这种技术复杂性反映了勒索软件多年的演变历程,使 LockBit 5.0 成为当前威胁态势中最强大的威胁之一。

参考来源:

LockBit 5.0 Emerges with New Sophisticated Encryption and Anti-Analysis Tactics

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)