网络安全公司Huntress发现黑客正在利用一个0Day漏洞工具包攻击VMware ESXi实例,该工具包通过串联多个漏洞实现虚拟机逃逸。攻击者最初通过被入侵的SonicWall VPN获得初始访问权限。

攻击过程分析

威胁行为者首先通过SonicWall VPN获得立足点,随后利用被入侵的域管理员账户进行横向移动,先后攻陷备份域控制器和主域控制器。在主域控制器上,攻击者部署了Advanced Port Scanner和ShareFinder等侦察工具,使用WinRAR暂存数据,并修改Windows防火墙规则以阻止外部出站流量,同时允许内部横向移动。

在部署漏洞工具包约20分钟后,攻击者开始执行ESXi漏洞利用程序,Huntress在勒索软件部署前成功阻止了攻击。

MAESTRO漏洞工具包技术细节

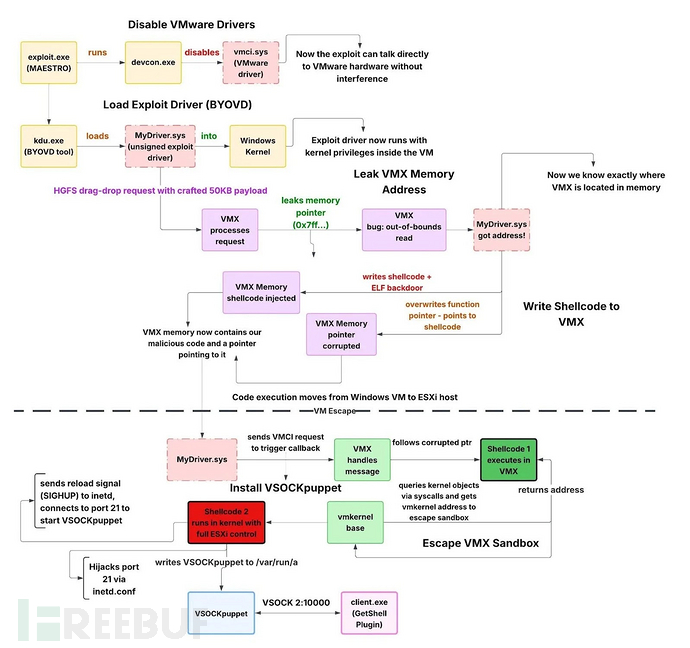

Huntress将该工具包命名为MAESTRO,其工作原理包括:

- 使用devcon.exe禁用VMware VMCI驱动程序

- 通过KDU加载未签名驱动程序以绕过驱动程序签名强制(DSE)

- 执行核心逃逸操作

工具包截图(来源:Huntress)

工具包截图(来源:Huntress)

MyDriver.sys驱动程序通过VMware Guest SDK查询ESXi版本,从支持ESXi 5.1至8.0共155个构建版本的数据表中选择偏移量,通过HGFS(CVE-2025-22226)泄露VMX基址,通过VMCI(CVE-2025-22224)破坏内存,并部署用于沙箱逃逸的shellcode(CVE-2025-22225)。

| CVE编号 | CVSS评分 | 漏洞描述 |

|---|---|---|

| CVE-2025-22226 | 7.1 | HGFS越界读取导致VMX内存泄露 |

| CVE-2025-22224 | 9.3 | 任意写入漏洞导致从VMX沙箱逃逸至内核 |

| CVE-2025-22225 | 8.2 | 任意写入漏洞导致从VMX沙箱逃逸至内核 |

Shellcode会部署名为VSOCKpuppet的后门程序,该后门劫持ESXi的inetd服务(端口21)以获取root权限,并使用VSOCK进行隐蔽的虚拟机-宿主机通信,这种通信方式对网络监控工具不可见。

攻击溯源与防御建议

PDB路径显示该工具包在简体中文环境中开发,如"全版本逃逸--交付"的路径名称,时间戳为2024年2月,比Broadcom在2025年3月4日发布的VMSA-2025-0004安全公告早了一年多。2023年11月的client.exe PDB表明该工具采用模块化设计,被篡改的VMware驱动程序引用了"XLab"。Huntress高度确信攻击者来自中文环境,基于资源文件和0Day漏洞获取能力。

防御建议:

- 及时为ESXi打补丁,已停止支持的版本无法获得修复

- 使用"lsof -a"命令监控ESXi主机的VSOCK进程

- 警惕KDU等BYOD加载器

- 加强VPN安全防护

- 防火墙规则变更和未签名驱动程序都是系统被入侵的信号

- VSOCK后门可绕过入侵检测系统(IDS)

此次事件凸显了虚拟机监控程序面临的持续威胁,攻击者通过驱动程序恢复和配置清理保持隐蔽性。随着针对ESXi的勒索软件攻击增加,企业必须加强虚拟化环境的安全防护。

参考来源:

Hackers Exploiting VMware ESXi Instances in the Wild Using zero-day Exploit Toolkit

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)