攻击事件概述

Huntress战术响应团队最新报告披露,2025年12月发现一起复杂入侵事件,攻击者成功实施"虚拟机逃逸"攻击,突破客户虚拟机限制,完全控制了底层的VMware ESXi管理程序。该攻击很可能利用了公开披露前一年多就已开发的0Day漏洞工具包,直接挑战了虚拟化技术的基础安全承诺。

攻击路径分析

入侵并非始于复杂的0Day漏洞,而是源于典型的安全失误:SonicWall VPN账户遭入侵。攻击者随后从备份域控制器横向移动到主域控制器,最终部署了由名为"MAESTRO"(exploit.exe)的二进制文件协调的工具包。

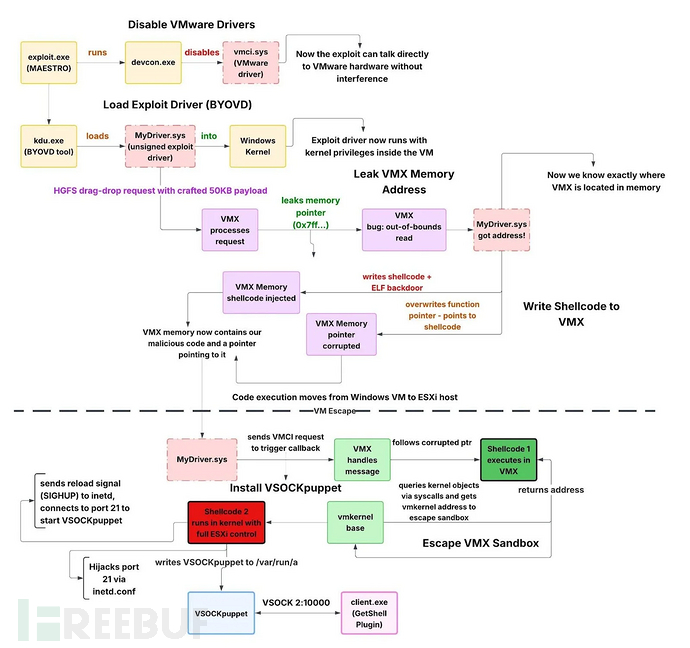

虚拟机逃逸攻击流程图 | 图片来源:Huntress

虚拟机逃逸攻击流程图 | 图片来源:Huntress

技术实现细节

该工具包系统性地瓦解了主机防御机制:

- 禁用VMware原生驱动以获取直接硬件访问权限

- 采用"自带漏洞驱动"(BYOVD)技术,将未签名的恶意驱动MyDriver.sys加载至Windows内核

报告警告称:"虚拟机隔离并非绝对安全,管理程序漏洞可能让攻击者突破客户虚拟机并危害主机上的所有工作负载。"

隐蔽通信手段

攻击者突破VMX沙箱后,并未使用可能被防火墙捕获的标准网络连接,而是部署了名为"VSOCKpuppet"的后门程序。该恶意软件利用VSOCK(虚拟套接字)这一专用于主机-客户机通信的高速接口进行通信。通过劫持该通道,攻击者建立了完全绕过传统网络监控的隐蔽命令行。

分析指出:"利用VSOCK进行后门通信尤其令人担忧,它完全避开了传统网络监控,使检测难度大幅增加。"

攻击溯源发现

Huntress研究人员在开发路径中发现了简体中文字符串,包括名为"全版本逃逸–交付"的文件夹。代码时间戳显示该武器早在2024年2月就已准备就绪——比VMware公开披露相关漏洞(CVE-2025-22224、CVE-2025-22225和CVE-2025-22226)提前了一年多。

"PDB路径揭示的开发时间线表明,该漏洞利用工具可能在VMware公开披露前作为0Day存在超过一年,凸显了掌握未修补漏洞的资源充足攻击者构成的持续威胁。"

影响范围与防护建议

该工具包设计为"万能钥匙",支持从5.1到8.0版本共155个ESXi构建版本。Huntress建议企业:

- 停止仅依赖边界防御

- 开始直接监控ESXi主机上的异常进程

- 积极修补ESXi系统

- 停止使用已终止支持的版本(这些版本将无法获得安全修复)

参考来源:

“VM Isolation is Not Absolute”: Researchers Unmask Sophisticated ESXi “Maestro” Exploit

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)