Linux脏牛漏洞提权复现

本次实验使用vulnhub平台的Lampiao靶场复现脏牛漏洞

实验步骤

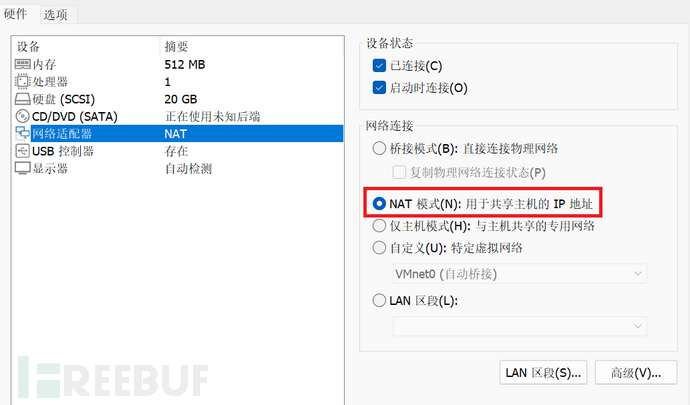

1、配置环境

配置为同一网络环境,攻击机Kali和靶机选择NAT模式

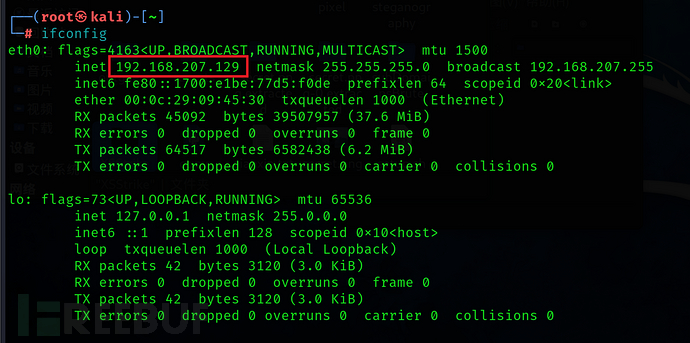

2、IP探测

在Kali上,使用ifconfig查看本机IP为192.168.207.129

ifconfig

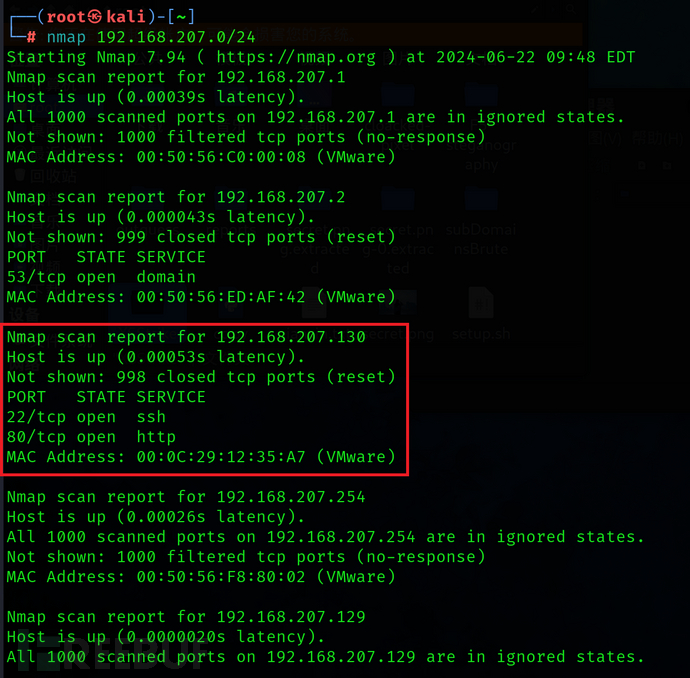

使用nmap工具扫描整个网段,探测靶机的IP地址为192.168.207.130

nmap 192.168.207.0/24

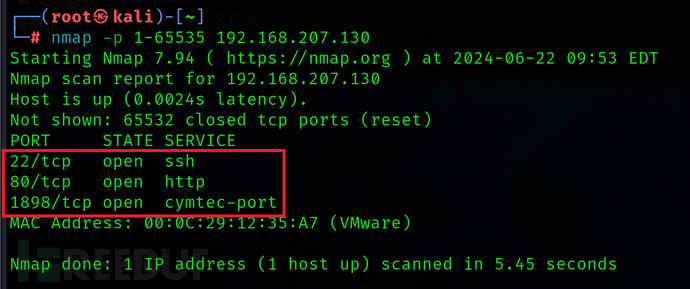

继续探测靶机端口开放的服务,发现22、80、1898端口开放服务

nmap -p 1-65535 192.168.207.130

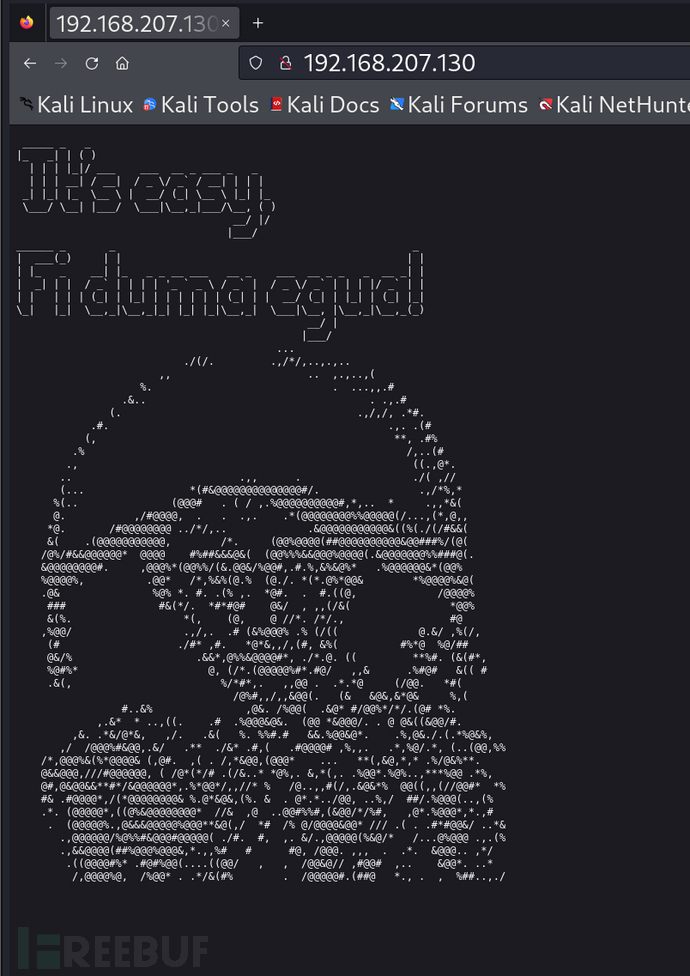

192.168.207.130:80

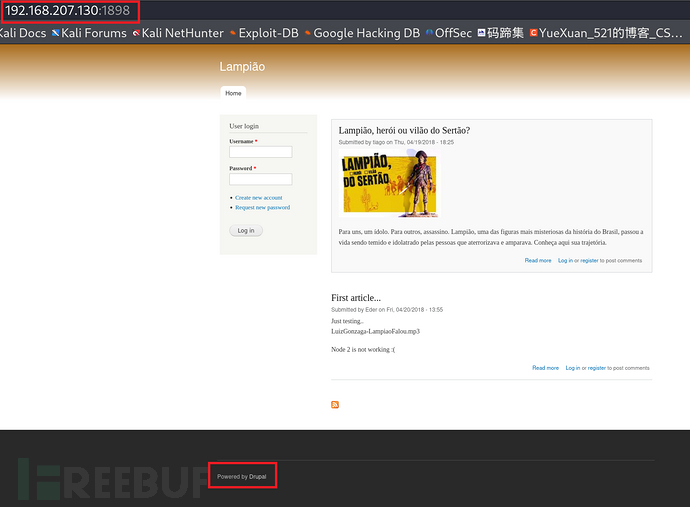

192.168.207.130:1898

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)