好的,我现在需要帮用户总结一篇文章的内容,控制在100字以内。用户的要求是直接写描述,不需要开头语。首先,我得仔细阅读文章,抓住关键点。 文章主要讲的是一个叫GoBruteforcer的僵尸网络,用Go语言编写,针对Linux服务器攻击。攻击方式是暴力破解FTP、MySQL、PostgreSQL和phpMyAdmin等服务的弱密码。Check Point Research记录了2025年的新变种,相比早期版本有显著改进,已经入侵数万台服务器。 接下来,我需要提取主要信息:僵尸网络名称、攻击目标、服务类型、记录的变种年份、技术改进情况以及影响范围。同时,还要注意用户要求的字数限制。 现在开始组织语言:一个名为GoBruteforcer的复杂Go语言僵尸网络正在全球范围内针对Linux服务器发起攻击,对暴露在互联网上的FTP、MySQL、PostgreSQL和phpMyAdmin等服务进行弱密码暴力破解。Check Point Research最近记录了该恶意软件的2025年新变种,相比早期版本展现出显著技术改进,已成功入侵数万台服务器。 检查字数是否在100字以内,并确保没有使用任何开头语。确认无误后,就可以给出这个总结了。 </think> 一个名为GoBruteforcer的复杂Go语言僵尸网络正在全球范围内针对Linux服务器发起攻击,对暴露在互联网上的FTP、MySQL、PostgreSQL和phpMyAdmin等服务进行弱密码暴力破解。Check Point Research最近记录了该恶意软件的2025年新变种,相比早期版本展现出显著技术改进,已成功入侵数万台服务器。 2026-1-7 06:49:39 Author: www.freebuf.com(查看原文) 阅读量:1 收藏

一个名为GoBruteforcer的复杂Go语言僵尸网络正在全球范围内针对Linux服务器发起攻击,对暴露在互联网上的FTP、MySQL、PostgreSQL和phpMyAdmin等服务进行弱密码暴力破解。

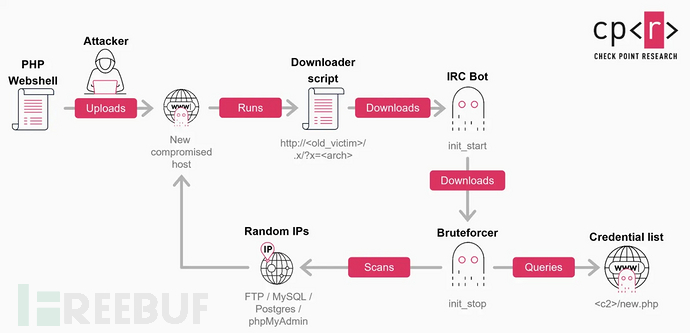

Check Point Research最近记录了该恶意软件的2025年新变种,相比早期版本展现出显著技术改进,已成功入侵数万台服务器。该僵尸网络通过包含Web Shell、下载器、IRC机器人和暴力破解组件的模块化感染链运作。

根据Check Point的分析,超过5万台面向互联网的服务器可能易受GoBruteforcer攻击,其中约570万台FTP服务器、223万台MySQL服务器和56万台PostgreSQL服务器目前暴露在默认端口上。

GoBruteforcer利用AI生成的服务器配置

当前GoBruteforcer攻击浪潮由两个关键因素驱动:大量重复使用AI生成的服务器部署示例传播常见用户名和弱默认设置,以及XAMPP等遗留Web堆栈持续存在且安全加固不足。

研究人员发现,该僵尸网络在暴力破解凭证列表中使用"appuser"和"myuser"等常见操作用户名,这些正是管理员请求数据库配置示例时大型语言模型经常建议的默认名称。

暴力破解使用的用户名和密码(来源:CheckPoint)

暴力破解使用的用户名和密码(来源:CheckPoint)

Check Point调查显示,GoBruteforcer的凭证列表与一个包含1000万泄露密码的数据库有约2.44%的重合率。虽然成功率看似不高,但暴露服务的庞大数量使暴力破解对威胁行为者具有经济吸引力。Google 2024年云威胁地平线报告发现,弱凭证或缺失凭证占云环境入侵初始访问向量的47.2%,证实了这种攻击方法的有效性。

僵尸网络的C2服务器会传输包含200组凭证的暴力破解任务列表,攻击配置文件每周更换多次。密码列表来自一个相对较小的375-600个常用弱密码数据库,并补充了"appuser1234"或"operatoroperator"等用户名变体。

技术升级与加密货币攻击

2025变种相比2023年最初记录的版本有多项重大改进。IRC机器人组件已完全用Go语言重写,并使用Garbler进行深度混淆,取代了之前的C语言实现。该恶意软件现在采用进程伪装技术,通过调用prctl将进程名改为"init"并覆盖argv缓冲区来隐藏命令行参数。

研究人员发现了一个以加密货币为重点的攻击活动,威胁行为者在受感染主机上部署了额外的Go语言工具,包括TRON余额扫描器和针对TRON及币安智能链的代币转移工具。

感染链(来源:CheckPoint)

感染链(来源:CheckPoint)

在一台被入侵的服务器上,调查人员发现了一个包含约2.3万个TRON地址的文件,并通过链上交易分析确认了以经济利益为目的的攻击已获成功。

僵尸网络架构与防御建议

该僵尸网络通过多种机制保持韧性:硬编码的备用C2地址、基于域的恢复路径,以及将被感染主机提升为分发节点或IRC中继的能力。IRC机器人模块每天可更新两次,暴力破解组件通过特定架构的shell脚本下载,执行前会验证MD5校验和。

GoBruteforcer活动既包括广泛撒网式攻击,也有针对特定行业的行动。通用攻击使用常见操作用户名结合标准弱密码,而专项攻击则采用"cryptouser"和"appcrypto"等加密货币主题用户名或"wpuser"等WordPress专用凭证。该恶意软件还专门针对XAMPP安装环境,这种流行的开发堆栈通常带有默认FTP凭证并将FTP根目录映射到Web可访问路径。

僵尸网络架构使受感染主机在FTP攻击期间每秒可扫描约20个IP地址,同时保持约64kb/s出站和32kb/s入站的低带宽消耗。工作线程池根据CPU架构调整规模:64位系统运行95个并发暴力破解线程,32位系统运行较少线程。该恶意软件会智能筛选目标,排除私有网络、云提供商空间和美国国防部IP范围以避免检测。

组织可通过实施强密码策略、禁用不必要的互联网暴露服务、强制执行多因素认证以及监控可疑登录尝试来降低GoBruteforcer风险。

| 类型 | IOC | 描述/备注 |

|---|---|---|

| 网络 | 190.14.37[.]10 | C&C(报告活跃端点) |

| 网络 | 93.113.25[.]114 | C&C(报告活跃端点) |

| 网络 | fi.warmachine[.]su | C&C(如提供) |

| 网络 | xyz.yuzgebhmwu[.]ru | C&C(报告活跃端点) |

| 网络 | pool.breakfastidentity[.]ru | C&C(如提供) |

| 网络 | pandaspandas[.]pm | C&C(如提供;在提供列表中出现两次) |

| 网络 | my.magicpandas[.]fun | C&C(如提供) |

| 文件哈希(SHA-256) | 7423b6424b26c7a32ae2388bc23bef386c30e9a6acad2b63966188cb49c283ad | IRC机器人(x86)(如提供) |

| 文件哈希(SHA-256) | 8fd41cb9d73cb68da89b67e9c28228886b8a4a5858c12d5bb1bffb3c4addca7c | IRC机器人(x86)(如提供) |

| 文件哈希(SHA-256) | bd219811c81247ae0b6372662da28eab6135ece34716064facd501c45a3f4c0d | IRC机器人(arm)(如提供) |

| 文件哈希(SHA-256) | b0c6fe570647fdedd72c920bb40621fdb0c55ed217955557ea7c27544186aeec | IRC机器人(arm64)(如提供) |

| 文件哈希(SHA-256) | ab468da7e50e6e73b04b738f636da150d75007f140e468bf75bc95e8592468e5 | 暴力破解器(x86)(如提供) |

| 文件哈希(SHA-256) | 4fbea12c44f56d5733494455a0426b25db9f8813992948c5fbb28f38c6367446 | 暴力破解器(x64)(如提供) |

| 文件哈希(SHA-256) | 64e02ffb89ae0083f4414ef8a72e6367bf813701b95e3d316e3dfbdb415562c4 | 暴力破解器(arm)(如提供) |

| 文件哈希(SHA-256) | c7886535973fd9911f8979355eae5f5abef29a89039c179842385cc574dfa166 | 暴力破解器(arm64)(如提供) |

参考来源:

GoBruteforcer Botnet brute-forces Passwords for FTP, MySQL, and phpMyAdmin on Linux Servers

如有侵权请联系:admin#unsafe.sh