即使银行卡从未离开钱包,你的智能手机也可能成为盗贼清空银行账户的唯一帮凶。Group-IB最新报告揭示,支持NFC功能的安卓恶意软件正在暗网市场激增,中国威胁行为者正在销售能让犯罪分子远程实施非接触式支付交易的作案工具。

研究人员将这种复杂应用命名为"幽灵点击"(Ghost Tap),它能在受害者信用卡与盗贼POS终端之间建立物理桥梁。这种高科技盗窃手段正通过Telegram渠道在全球蔓延。

技术原理:NFC信号中继攻击

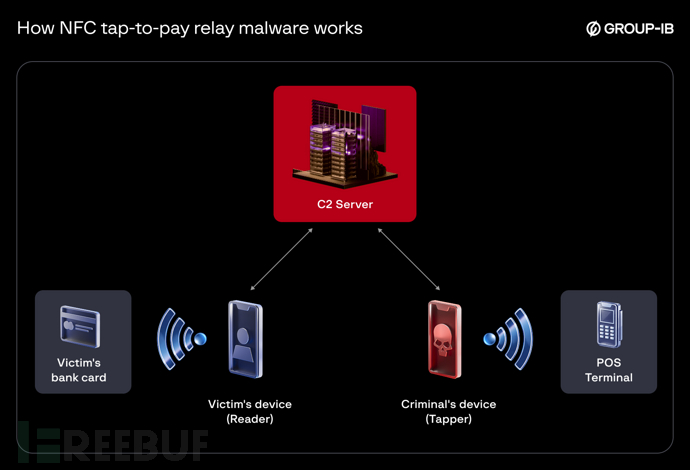

这种诈骗手段既巧妙又狡诈,其核心是通过互联网中继近场通信(NFC)信号。报告指出:"中国威胁行为者正在部署支持NFC的安卓应用,利用受害者银行卡远程实施非接触式支付交易。"

整个作案过程通常需要两个安卓应用协同工作:

- 读取器:通过短信钓鱼或语音钓鱼等社会工程手段植入受害者手机,诱骗受害者将银行卡贴近手机进行"身份验证"或"支付信息更新"

- 模拟器:安装在犯罪分子设备上,可模拟受害者银行卡。当犯罪分子将手机靠近支付终端时,"模拟器"会将信号中继给"读取器",后者再与实际银行卡通信

Group-IB研究人员解释:"该技术使犯罪分子能像实体卡在场一样远程完成支付或取现操作。"

产业化犯罪生态

这已不仅是少数黑客的孤立行为,而是形成了结构化产业链。Group-IB发现多个供应商在中国网络犯罪社区的Telegram群组推广这些工具。TX-NFC、X-NFC和NFU Pay等主要团伙公开争夺客户,提供从单日45美元到三个月访问权限超1000美元的订阅模式。

报告指出:"Telegram上中国网络犯罪社区推广和销售着多个应用变种",调查期间已识别54个不同APK样本。部分供应商甚至提供24/7客户支持,采用轮班制确保犯罪分子随时可兑现。

完整犯罪链条:从盗卡到变现

窃取银行卡数据只是第一步,将其变现才是关键。调查发现恶意软件开发者与非法硬件供应商之间存在令人不安的关联。

报告称:"犯罪分子使用非法获取的POS终端进行套现,Telegram上公开兜售各大金融机构的终端设备。"其中名为Oedipus的犯罪团伙被发现在中东、北非和亚洲地区销售金融机构POS终端。

经济损失立竿见影且数额巨大。Group-IB研究人员记录显示,仅2024年11月至2025年8月期间,单个供应商就产生"至少35.5万美元非法交易"。

全球执法响应

各国当局正在打击这些"骡子"网络。美国田纳西州已逮捕11名使用类似应用购买数千美元礼品卡的嫌疑人,新加坡和捷克警方也抓获了实施无卡非接触支付的犯罪嫌疑人。

随着这些工具对犯罪分子越来越"用户友好",数字欺诈与实体盗窃之间的界限正日益模糊。

参考来源:

“Ghost Tap” Rising: New Wave of Android Malware Turns Phones into Digital Pickpockets

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)