臭名昭著的黑猫网络犯罪组织近期再度活跃,通过高级搜索引擎优化技术分发流行开源软件的伪造版本。该组织通过操纵搜索引擎算法,成功将精心设计的钓鱼网站(如伪造的Notepad++下载页面)置顶于关键词搜索结果。

这种策略性布局无情地利用了用户对熟悉平台的信任,诱使受害者下载捆绑了远程控制后门的恶意安装程序,这些后门能够窃取主机敏感数据。当用户访问这些欺诈域名时,会看到高度仿真的软件仓库界面,通常还配有大量教程文章以人为提升可信度。

钓鱼网站页面

钓鱼网站页面

整个欺骗性下载过程包含多次重定向,最终将用户引导至仿冒GitHub风格的虚假页面。这种层层伪装的合法性设计旨在有效降低受害者警惕性,最终将受感染的软件有效载荷投递到主机系统。

据安全分析师指出,该猖獗的攻击活动在2025年12月期间成功入侵约277,800台服务器。恶意软件的主要目标仍是秘密窃取高敏感信息,包括浏览器用户数据、实时键盘记录和剪贴板内容。这种大规模数据窃取行为对个人用户和大型组织机构都构成了严重且即时的安全威胁。

感染与执行机制

该恶意软件的感染过程技术复杂。初次执行时,安装程序会在受害者桌面创建欺骗性快捷方式,该快捷方式直接指向后门入口而非实际应用程序。恶意软件巧妙地采用白加黑执行策略,利用良性可执行文件加载恶意DLL组件。

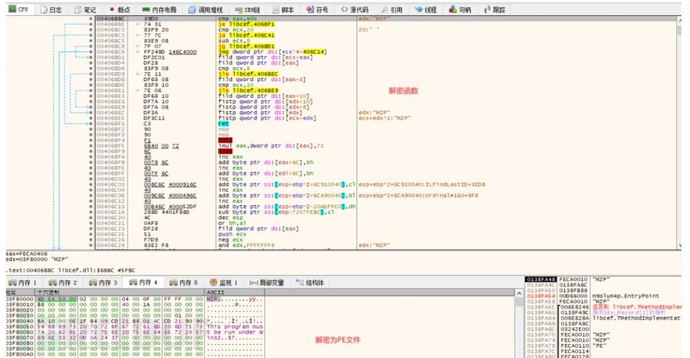

该DLL专门负责定位并解密名为M9OLUM4P.1CCE的隐藏加密文件。恶意DLL文件在解密后执行加密文件。

成功解密后,恶意PE文件通过反射技术直接加载到系统内存中,这种技术有助于绕过基于磁盘的标准检测机制。恶意软件通过创建特定的注册表启动项确保持久性,并立即与硬编码为sbido.com:2869的命令控制服务器建立通信。这种持久连接便于持续传输窃取的数据,而攻击者会频繁更新域名解析IP以规避基于网络的静态拦截措施。

参考来源:

Black Cat Hacker Group with Fake Notepad++ Sites Install Malware to Steal Data

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)