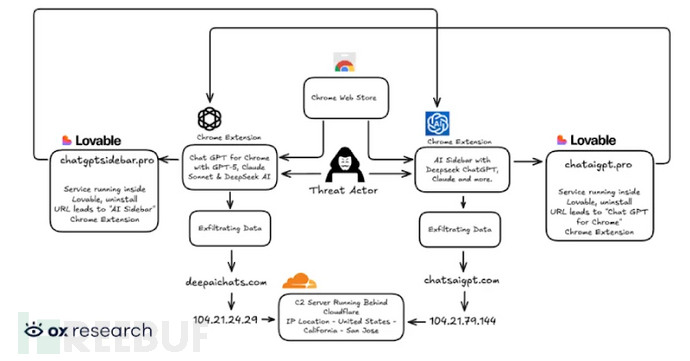

网络安全研究人员在Chrome应用商店发现两款新型恶意扩展程序,专门窃取用户与OpenAI ChatGPT的对话内容,并将浏览数据外传至攻击者控制的服务器。这两款累计用户超90万的扩展分别为:

- Chat GPT for Chrome with GPT-5, Claude Sonnet(ID: fnmihdojmnkclgjpcoonokmkhjpjechg,60万用户)

- AI Sidebar with ChatGPT, Claude, and more.(ID: inhcgfpbfdjbjogdfjbclgolkmhnooop,30万用户)

此次发现距相关扩展(在Chrome和Edge平台拥有数百万安装量)被曝监控用户与AI聊天机器人对话仅数周。Secure Annex将这种通过浏览器扩展窃取AI对话的技术命名为Prompt Poaching。

OX Security研究员Moshe Siman Tov Bustan指出:"这两款扩展每30分钟就会将用户对话内容和所有Chrome标签页URL外传至远程C2服务器。恶意软件通过请求获取'匿名、不可识别分析数据'的权限,实则窃取ChatGPT会话中的完整对话内容。"

恶意扩展的运作机制

这两款恶意扩展仿冒了AITOPIA开发的合法扩展"Chat with all AI models (Gemini, Claude...) & AI Agents"(约100万用户)。截至发稿时仍可在Chrome应用商店下载,不过"Chat GPT for Chrome with GPT-5, Claude Sonnet"已失去"精选"标识。

安装后,恶意扩展会要求用户授予收集匿名浏览行为的权限,声称用于改进侧边栏体验。一旦用户同意,内嵌恶意软件便开始收集打开的浏览器标签页信息和聊天机器人对话数据。具体实现方式包括:在网页内查找特定DOM元素、提取聊天消息并本地存储,随后外传至远程服务器("chatsaigpt[.]com"或"deepaichats[.]com")。

攻击者还利用AI驱动的网页开发平台Lovable托管隐私政策等基础设施组件("chataigpt[.]pro"或"chatgptsidebar[.]pro"),试图掩盖其行为。

潜在危害范围

安装此类扩展可能导致严重后果,攻击者可窃取包括ChatGPT对话内容、搜索记录及企业内部URL在内的多种敏感信息。OX Security警告:"这些数据可能被用于企业间谍活动、身份盗窃、定向钓鱼攻击,或在暗网论坛出售。员工安装此类扩展的企业可能已无意间泄露知识产权、客户数据和商业机密。"

合法扩展涉足Prompt Poaching

Secure Annex披露,Similarweb和Sensor Tower旗下Stayfocusd等合法扩展(分别拥有100万和60万用户)也涉及Prompt Poaching行为。据悉Similarweb在2025年5月新增对话监控功能,2026年1月1日的更新添加了完整的服务条款弹窗,明确声明会收集AI工具输入数据以"提供流量和参与指标的深度分析"。

技术分析显示,Similarweb通过DOM抓取或劫持fetch()、XMLHttpRequest()等原生浏览器API收集对话数据,其远程配置文件包含针对ChatGPT、Anthropic Claude、Google Gemini和Perplexity的定制解析逻辑。

Secure Annex的John Tuckner向The Hacker News表示:"Prompt Poaching已明确成为窃取敏感对话的新手段,浏览器扩展成为攻击载体。目前尚不清楚这种行为是否违反谷歌关于扩展应单一用途且禁止动态加载代码的政策。这只是趋势的开端,更多企业将意识到这些数据的商业价值。"

安全专家建议已安装相关扩展的用户立即卸载,并避免安装来源不明的扩展程序,即使它们标有"精选"标识。

参考来源:

Two Chrome Extensions Caught Stealing ChatGPT Chats from 900,000 Users

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)