0Day漏洞Chronomaly可获取Linux内核root权限

好,我现在要帮用户总结一篇文章的内容,控制在100个字以内。首先,我需要仔细阅读文章,抓住关键信息。

文章主要讲的是Linux内核中的一个安全漏洞,编号是CVE-2025-38352,CVSS评分7.4。这是一个权限提升漏洞,影响Android内核。漏洞是由于POSIX CPU计时器中的竞态条件问题导致的内存损坏,可能导致系统崩溃、拒绝服务或权限提升。

研究人员开发了一个名为Chronomaly的PoC,适用于多个Linux内核版本。这个漏洞已经被武器化,并且有迹象表明已经被用于0Day攻击。谷歌的安全公告确认了这一点,并在9月的更新中修复了这个漏洞。

用户的需求是用中文总结内容,不需要特定的开头,直接描述即可。所以我要把这些关键点浓缩到100字以内。

可能的结构:Linux内核漏洞CVE-2025-38352被披露,权限提升风险高。竞态条件导致内存损坏,可利用PoC获取root权限。已检测到0Day攻击,建议更新补丁修复。

检查字数是否在限制内,并确保所有关键点都涵盖:漏洞编号、类型、影响、原因、PoC、攻击情况、建议措施。

最终总结应该简洁明了,包含所有重要信息。

</think>

Linux内核发现高危权限提升漏洞CVE-2025-38352,攻击者可利用该漏洞提权并引发系统崩溃或拒绝服务。该漏洞源于POSIX CPU计时器中的竞态条件问题,已开发出名为"Chronomaly"的PoC工具,并被检测到用于0Day攻击。建议用户尽快更新至最新安全补丁以修复漏洞。

2026-1-6 16:22:34

Author: www.freebuf.com(查看原文)

阅读量:6

收藏

主站

分类

云安全

AI安全

开发安全

终端安全

数据安全

Web安全

基础安全

企业安全

关基安全

移动安全

系统安全

其他安全

特色

热点

工具

漏洞

人物志

活动

安全招聘

攻防演练

政策法规

官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

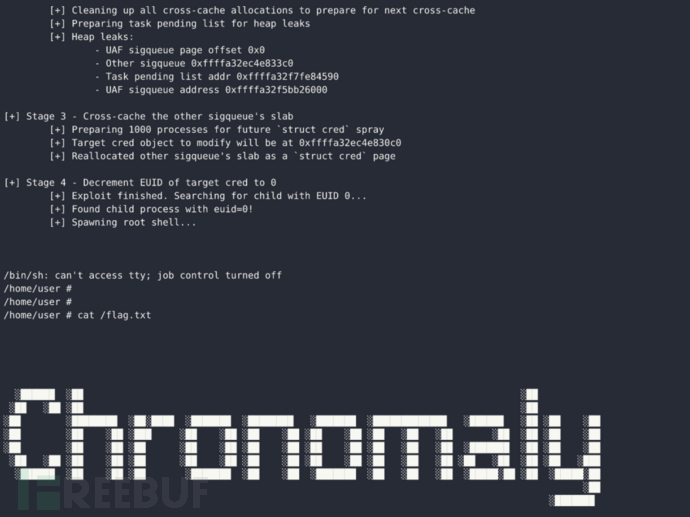

网络安全研究员farazsth98披露了Linux内核中一个可被攻击者用于提权的安全漏洞新发现。该漏洞编号为CVE-2025-38352(CVSS评分7.4),是Android内核深处的一个高危权限提升(EoP)漏洞。虽然该漏洞最早于2025年7月披露,但现已被武器化。

网络安全研究员farazsth98披露了Linux内核中一个可被攻击者用于提权的安全漏洞新发现。该漏洞编号为CVE-2025-38352(CVSS评分7.4),是Android内核深处的一个高危权限提升(EoP)漏洞。虽然该漏洞最早于2025年7月披露,但现已被武器化。

该漏洞是内核POSIX CPU计时器中的竞态条件问题,具体会破坏任务清理流程,使攻击者能够触发内存损坏。成功利用此漏洞可能导致系统崩溃、拒绝服务以及权限提升。

研究人员已针对该漏洞开发出名为"Chronomaly"的公开PoC。该PoC由研究员farazsth98编写,主要针对Linux内核v5.10.157,但专家警告称它"应该适用于所有存在漏洞的v5.10.x内核",因为它不依赖特定的内核内存偏移量。这使得它成为本地攻击者获取root权限的高度可移植且危险的武器。

谷歌的安全公告证实,该漏洞已在0Day攻击中被检测到——这意味着黑客在补丁公开发布前就已开始利用。"有迹象表明以下漏洞可能正遭受有限的针对性攻击",这表明高级威胁组织可能正在针对特定高价值目标使用它们。

2025年9月的更新将安全补丁级别提升至2025-09-05,修复了该0Day漏洞以及数十个其他漏洞。强烈建议用户立即检查更新。

参考来源:

Zero-Day Chronomaly Exploit Grants Root Access to Vulnerable Linux Kernels

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)

文章来源: https://www.freebuf.com/articles/network/465268.html

如有侵权请联系:admin#unsafe.sh

网络安全研究员farazsth98披露了Linux内核中一个可被攻击者用于提权的安全漏洞新发现。该漏洞编号为CVE-2025-38352(CVSS评分7.4),是Android内核深处的一个高危权限提升(EoP)漏洞。虽然该漏洞最早于2025年7月披露,但现已被武器化。

网络安全研究员farazsth98披露了Linux内核中一个可被攻击者用于提权的安全漏洞新发现。该漏洞编号为CVE-2025-38352(CVSS评分7.4),是Android内核深处的一个高危权限提升(EoP)漏洞。虽然该漏洞最早于2025年7月披露,但现已被武器化。