GravityRAT是一种自2016年起就针对政府机构和军事组织的远程访问木马。该恶意软件最初仅针对Windows系统,现已演变为可攻击Windows、Android和macOS系统的跨平台工具。它通过伪造应用程序和精心设计的电子邮件传播,普通用户很难察觉其威胁。

恶意软件运作机制

该木马通过伪装成合法软件(如即时通讯应用或文件共享工具)进行传播。当用户下载并打开这些伪造应用时,GravityRAT会秘密安装到设备上,随后开始收集敏感信息,包括文档、照片、消息和WhatsApp备份数据,并将窃取的信息通过远程服务器发送给黑客控制者。

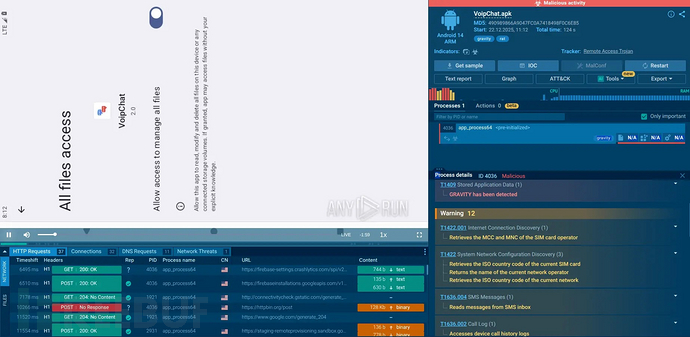

Any.Run分析人员发现,GravityRAT采用巧妙手段规避安全工具检测。它会通过测量计算机CPU温度来判断是否运行在安全测试环境中。由于多数安全测试系统无法报告温度读数,该木马可借此识别分析环境并停止运行以隐藏真实行为。

主要攻击目标

该威胁主要针对印度政府工作人员、军事人员和国防承包商,同时也攻击教育机构和企业。2016至2018年间,印度国防和警察部门报告了约100例感染案例。2022至2024年的最新攻击表明,黑客仍在活跃并持续改进攻击手段。

高级规避技术

GravityRAT以规避安全系统的能力著称。该恶意软件会执行七项检查来判断是否运行在真实计算机或虚拟测试环境中,包括检查计算机BIOS版本、搜索虚拟化软件证据、统计CPU核心数量以及验证与虚拟系统关联的MAC地址。

最有效的检测方法是使用Windows管理规范检查温度。该木马会查询MSAcpi_ThermalZoneTemperature条目获取CPU温度读数。主流虚拟化平台如Hyper-V、VMware Fusion、VirtualBox、KVM和Xen不支持此功能,会返回错误信息。当GravityRAT检测到这些错误时,就会判定处于测试环境并终止运行,这使得安全研究人员难以使用标准工具分析其恶意代码。

持久化控制与数据窃取

确认运行在真实系统后,该木马会创建计划任务实现开机自启动,从而长期控制受感染设备。在Android设备上,GravityRAT伪装成名为"Speak Freely"、"BingeChat"或"Chatico"等声称提供安全通讯的应用。这些伪造应用会收集手机数据,包括SIM卡详情、短信、通话记录以及.jpg、.pdf和.txt等扩展名的文件。

窃取的信息会被打包成ZIP文件,通过加密HTTPS连接传输到命令控制服务器。黑客使用名为GravityAdmin的工具集中管理所有受感染设备,通过代号为FOXTROT、CLOUDINFINITY和CHATICO的多个攻击活动实施控制。这种有组织的方式表明GravityRAT由具备明确目标和资源的技术团队运作。

参考来源:

GravityRAT with Remote Access Capabilities Attacking Windows, Android, and macOS Systems

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)