攻击手法:通过Viber投递恶意ZIP文件

与俄罗斯有关联的威胁组织UAC-0184(又名Hive0156)正在针对乌克兰军方和政府机构展开攻击。该组织通过Viber即时通讯软件发送恶意ZIP压缩包,作为2025年持续进行的情报收集行动的一部分。

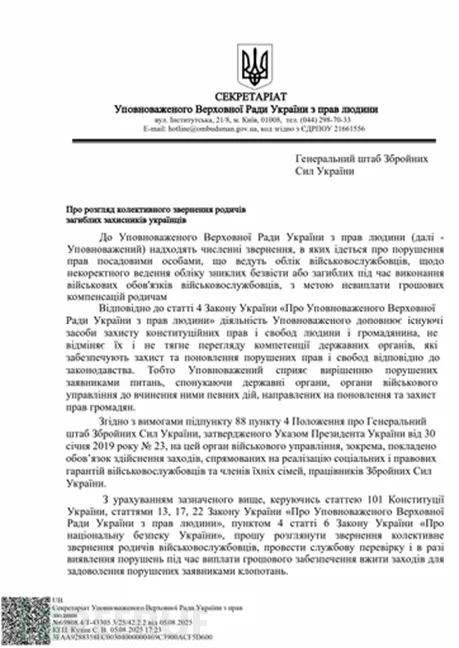

360高级威胁研究院发布的监测报告指出:"近期数据显示,UAC-0184组织针对乌克兰最高拉达(议会)发起钓鱼攻击,攻击内容涉及篡改乌军人员档案、拒付阵亡士兵抚恤金等敏感议题。"

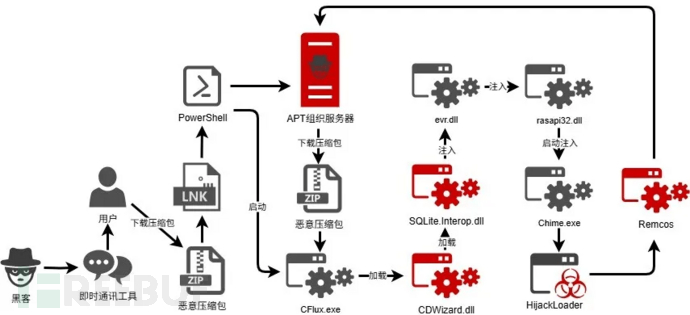

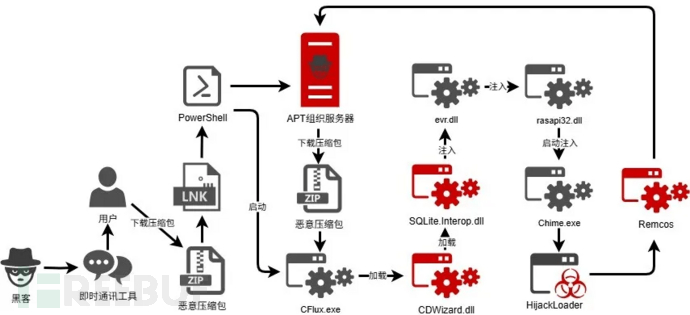

攻击技术分析

攻击者以Viber作为初始入侵渠道,发送伪装成乌克兰议会官方文件的恶意ZIP压缩包(A2393.zip)。解压后,受害者会看到伪装成DOCX、RTF和XLSX格式的恶意LNK快捷方式文件,这些文件看似与最高拉达质询函和军事伤亡数据相关。

当文件被打开时,会启动多阶段感染流程以规避检测:

- PowerShell脚本下载更多恶意文件

- 利用合法程序CFlux.exe隐蔽加载恶意软件

- 显示诱饵文档迷惑受害者

- 最终安装HijackLoader和Remcos远程访问木马

技术细节深度解析

UAC-0184采用两种主要初始感染方式:

- 恶意LNK文件:需要两次C2服务器请求分别获取诱饵文档和恶意ZIP

- PowerShell脚本:通过单次请求同时传送两者

在已观测到的攻击中,LNK文件会启动PowerShell脚本执行以下操作:

- 下载并解压smoothieks.zip

- 运行合法程序CFlux.exe

- 打开诱饵文档

CFlux.exe通过侧加载技术执行恶意DLL,该DLL采用非标准控制流直接跳转至SQLite.Interop.dll以逃避分析。恶意软件会:

- 解密嵌入式数据

- 使用模块替换技术修改合法DLL代码

- 将shellcode注入内存

- 从PNG结构隐藏的加密数据重建最终载荷

- 最终部署配置详尽的HijackLoader

最终攻击载荷

HijackLoader会将Remcos RAT注入合法进程Chime.exe,使攻击者能够:

- 远程控制系统

- 窃取数据

- 执行任意命令

- 接收C2服务器指令

攻击归因分析

多项证据高度表明此次攻击由UAC-0184发起:

- 诱饵文件内容涉及最高拉达质询、军人档案篡改和抚恤金拒付等敏感议题

- 使用Viber投递恶意压缩包,延续了该组织滥用乌克兰流行通讯平台(如Signal、Telegram)的一贯手法

- 采用以官方调查和法律请求为主题的LNK文件

- 技术层面使用HijackLoader投递Remcos RAT的工具链具有该组织的鲜明特征

报告总结称:"综合受害者特征、社会工程学手法及专用工具集特性,可以高度确信本次攻击由UAC-0184组织实施。"该组织预计将在2025年持续针对乌克兰军政机构开展高强度情报窃取行动,建议相关单位加强安全意识培训、加密措施和访问控制。

参考来源:

Russia-linked APT UAC-0184 uses Viber to spy on Ukrainian military in 2025

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)