Resecurity通过部署合成数据蜜罐智胜威胁攻击者,将侦察活动转化为可操作情报。近期行动不仅捕获了与埃及有关的黑客,还诱使ShinyHunters组织做出虚假数据泄露声明。

基于AI的欺骗技术升级

Resecurity改进了用于反情报的欺骗技术,通过模拟企业环境引诱威胁攻击者进入可控陷阱。这些技术在传统蜜罐(即配置错误的服务或虚拟资源被动记录入侵者)基础上,采用AI生成的合成数据模拟真实世界模式,同时避免暴露专有信息。结合从暗网获取的先前泄露数据增强真实性,甚至能欺骗会验证目标的高级攻击者。

2025年11月21日,Resecurity数字取证与事件响应(DFIR)团队发现某威胁攻击者在针对低权限员工后,开始扫描对外服务。攻击迹象包括埃及IP地址156.193.212.244和102.41.112.148,以及Mullvad VPN的45.129.56.148和185.253.118.70。

精心设计的蜜罐陷阱

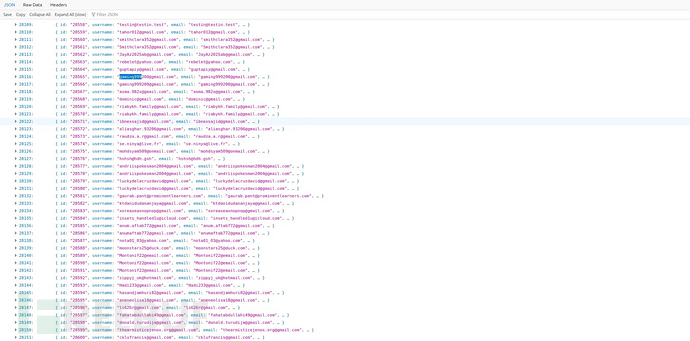

响应团队在模拟应用中部署蜜罐,包含以下合成数据集:

- 28,000条消费者记录(用户名、邮箱及组合列表中的虚假个人身份信息)

- 190,000条类似Stripe的支付交易记录(通过SDV、MOSTLY AI和Faker等工具生成)

- 在俄罗斯暗网市场植入"Mark Kelly"诱饵账户吸引攻击者

攻击者在12月12日至24日期间登录蜜罐,通过定制自动化工具和住宅代理发起超过188,000次数据抓取请求。这产生了关于攻击手法、基础设施和操作安全失误的"滥用数据",代理故障时还泄露了真实IP。Resecurity封锁相关代理迫使攻击者复用已知主机,并将发现提交执法机构,最终促成国际传票。

高仿真隔离诱饵系统

模拟Office 365、VPN服务以及已停用的Mattermost实例(包含2023年AI生成的六组虚假聊天记录)被证明是零风险高价值仿真的理想选择。

ShinyHunters组织自投罗网

2026年1月3日的更新显示,曾被Resecurity调查的ShinyHunters组织也落入相同陷阱。该组织在Telegram吹嘘对"[honeytrap].b.idp.resecurity.com"及虚假系统拥有"完全访问权限"。

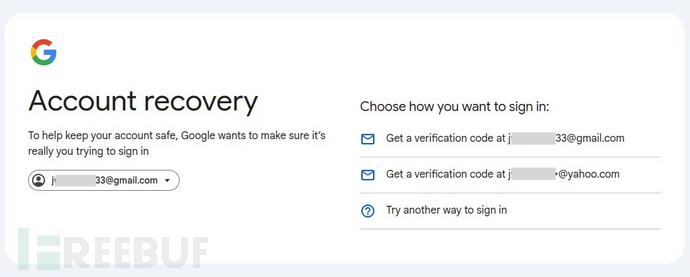

截图显示伪造的"Mark Kelly"Mattermost账户、不存在的"resecure.com"域名、测试账户重复使用的bcrypt哈希API令牌以及无价值的旧日志。该组织承认受到Resecurity战术干扰,社会工程学分析还发现与jwh*****[email protected]邮箱、美国电话号码及活动期间注册的雅虎账户存在关联。

此次行动验证了网络欺骗技术在威胁狩猎和调查中的效力,能从受控接触中生成入侵指标(IOCs)和攻击指标(IOAs)。Resecurity的日志记录和此前对ShinyHunters的曝光表明,报复行为反而导致攻击者自证其罪。企业可在非生产环境部署受监控的诱饵系统,增强对经济动机威胁攻击者的主动防御能力。

参考来源:

Hackers Trapped in Resecurity’s Honeypot During Targeted Attack on Employee Network

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)