Koi安全公司揭露了一起持续近十年的大规模国家背景网络间谍活动"DarkSpectre",暴露了浏览器扩展生态系统的重大安全漏洞。该威胁组织通过近300个恶意扩展程序感染了超过880万Chrome、Edge和Firefox用户,构建了一个庞大的"休眠单元"网络。

高度组织化的长期潜伏行动

报告显示,DarkSpectre展现出网络犯罪中罕见的纪律性和战略耐心。与"零散的投机犯罪分子"不同,该组织运作如同"资金充足的犯罪集团",能够将合法软件维持数年后再武器化。

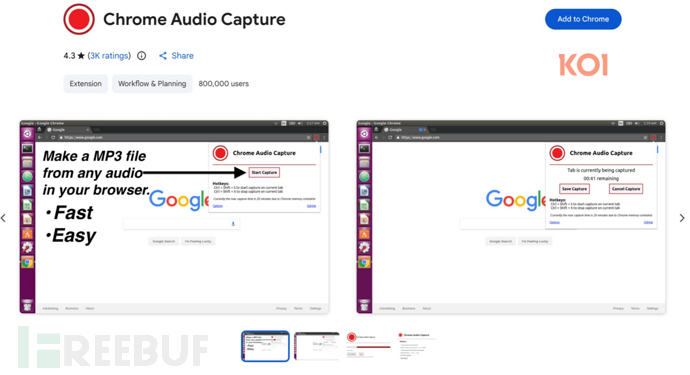

研究人员在追踪已知威胁时意外发现了新活动:DarkSpectre部署了专门窃取企业会议情报的扩展程序网络,影响220万用户。这项被称为"Zoom窃密者"的行动可能从不设防的企业获取敏感音频、文字记录和参会者数据。

三大行动背后的关联网络

调查发现此前被认为独立的三大行动实际存在关联:

- Zoom窃密者:新发现的行动,影响220万用户

- ShadyPanda:大规模监控和欺诈行动,影响560万用户

- GhostPoster:隐蔽的有效载荷投递系统,105万受害者

通过追踪共享基础设施线索,研究人员确认这些都是同一组织的分支。"我们能够从ShadyPanda追踪到GhostPoster再到Zoom窃密者,因为它们共享基础设施。"

利用浏览器商店机制的漏洞

DarkSpectre的策略是先发布功能正常的扩展程序,积累用户并获得浏览器市场认证,待用户规模达标后再通过更新植入恶意功能。报告警告:"DarkSpectre可能还有更多看似完全合法的扩展程序——它们目前确实是合法的,仍处于建立信任阶段。"

这种手法暴露了浏览器应用商店的运行缺陷:"市场模型只在扩展程序上传时检查一次,而DarkSpectre可以随时更新。"

系统性防御的迫切需求

DarkSpectre长达7年、涉及300多个扩展程序的操作规模,引发了关于浏览器安全性的严峻问题。为应对此威胁,Koi Security部署了由"Agentic AI"驱动的风险引擎"Wings",可分析扩展程序的每个版本更新。但报告指出,除非进行系统性改革,数百万用户仍可能因一次更新而遭受攻击。

参考来源:

The Sleeper in Your Browser: How DarkSpectre Turned 8.8 Million Extensions into State-Aligned Spies

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)