安全研究人员c0baltstrik3d在例行开放目录威胁狩猎中发现,某高级威胁组织正利用暴露的日志和数据库,针对FortiWeb设备发起定向攻击活动。攻击者使用开源Sliver C2框架维持持久访问权限,展现出将现代漏洞利用技术与传统欺骗手段相结合的战术特点。

精准攻击与快速扩散

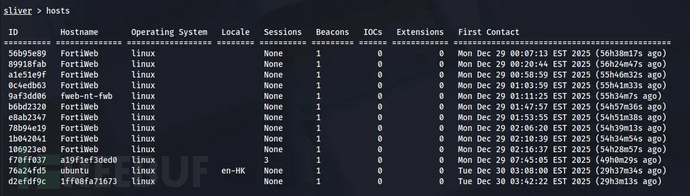

该攻击活动在2025年12月22日至30日的短短八天内就成功入侵了30个独立受害者。攻击者并非偶然发现这些设备,而是使用了特定的高危漏洞利用链。分析显示,该组织"利用React2Shell(CVE-2025-55182)漏洞在受害主机上部署Sliver"。

虽然由于缺乏已获取的概念验证(PoC),入侵FortiWeb设备的确切方法尚未确认,但研究人员指出:"对这些数据库、日志及相应基础设施的分析表明,威胁行为者已成功利用多台FortiWeb设备"。

持久化与隐蔽技术

入侵成功后,攻击者专注于建立持久化和隐蔽通道。他们部署了快速反向代理(FRP)来"远程暴露受害主机的本地服务",从而绕过防火墙限制,与被感染设备保持通信链路。

为伪装成合法流量,该组织还使用了名为microsocks的工具,将二进制文件重命名为cups-lpd并绑定到515端口。该端口通常被Linux CUPS行式打印机守护进程使用,使得恶意流量看起来像标准的打印机通信。

"使用重命名的microsocks二进制文件(cups-lpd)绑定515端口伪装成CUPS...突显了威胁行为者为融入正常流量并试图持久化所做的努力"。

地缘政治目标指向南亚

此次攻击活动似乎具有特定的地缘政治意图。其中一个命令与控制(C2)域名ns1.bafairforce[.]army托管了仿冒"孟加拉国空军招募网站"的诱饵页面。

"使用孟加拉国主题的诱饵页面和C2基础设施,结合数据库中发现的孟加拉国相关受害者,表明此次行动更具针对性而非机会主义"。

受害者分析证实了这一焦点,"观察到巴基斯坦和孟加拉国的多个受害者,包括金融和政府部门的组织"。

边缘设备的安全盲区

c0baltstrik3d警告称:"这些攻击突显了使用FortiWeb等边缘设备的组织在可视性和遥测方面存在巨大盲区。这些设备通常没有内置AV/EDR...这使得在设备上对这种活动进行充分有效的威胁狩猎变得极其困难"。

参考来源:

“Sliver” in the Stack: Exposed Logs Reveal Targeted FortiWeb Exploitation Campaign

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)