公开报道的网络攻击往往呈现精心修饰的画面——攻击者按部就班地执行周密计划,每个动作都完美无缺。这种描述让许多人误以为现代攻击者能像机器般精准运作,毫无障碍地实现各个目标。然而,当检视受感染系统留下的实际证据时,展现的却是截然不同的现实。

攻击者的人性面:试错与调整

深入分析Windows事件日志和终端检测与响应(EDR)遥测数据后,研究人员发现攻击者更具"人性化"的一面:他们会遭遇困境、反复试验、犯下错误,并在计划受挫时不断调整策略。

2025年11月至12月期间,安全研究人员发现的三起独立网络攻击事件,生动展现了恶意软件活动在现实世界中的试错过程。这些事件的共同点是:攻击者先利用Web应用漏洞获取初始访问权限,随后尝试部署定制恶意软件,同时根据防御系统的反应不断调整战术。

攻击案例分析

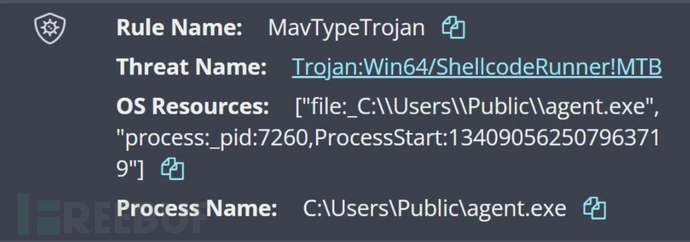

受害机构包括一家住宅开发公司、一家制造企业和某企业共享服务组织。在三起案例中,攻击者均利用微软IIS(Internet Information Server)运行的Web应用漏洞远程执行命令。Huntress分析师发现这些攻击的核心是一个名为agent.exe的Golang木马,但攻击者也部署了SparkRAT等变种工具以维持对目标系统的控制。

这些攻击最引人注目的并非其精密性,而是攻击者学习与失败的过程证据。在第一起事件中,攻击者试图通过Windows Defender下载恶意软件时立即被检测到——于是在后续攻击中,他们调整策略,在部署有效载荷前预先添加Windows Defender排除项。这种模式表明威胁行为体是在应对障碍,而非执行完美计划。

攻击者多次尝试通过Windows服务建立持久性访问,却因配置错误和系统限制屡遭失败。尽管如此,他们仍坚持不懈,使用不同工具和方法多次返回受感染的终端设备,每次尝试都暴露出其对防御屏障的挫败感。

感染机制剖析

Huntress分析师发现三起事件始于相同的漏洞利用模式——受感染的IIS Web服务器进程执行攻击者控制的命令。威胁行为体并未使用传统的Web Shell,而是直接利用Web应用页面中的编码缺陷实现远程命令执行。

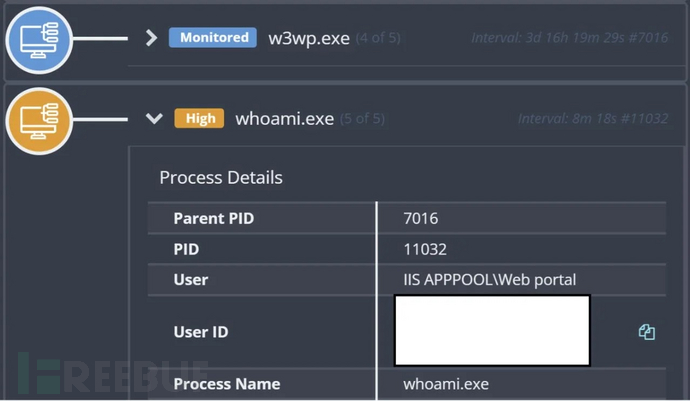

第一起事件的服务器日志显示,攻击者向登录页面发送POST请求并获得成功状态码(200)后,立即通过Web服务器进程执行whoami.exe命令。这表明攻击者发现了无需上传Web Shell即可执行任意命令的漏洞。随后攻击者发出标准枚举命令:netstat、用户账户检查和网络配置查询。

当攻击者尝试使用certutil.exe(一种常见的"无文件攻击"技术)下载恶意软件时,Windows Defender拦截了该命令。攻击者并未放弃,而是通过未知机制传输名为815.exe的文件,三次尝试执行后终于成功,但该可执行文件随后被识别为Golang编写的木马而遭隔离。

在后续事件中,攻击者吸取了教训。他们在部署恶意软件前先通过PowerShell命令添加常见恶意软件扩展名排除项:powershell -command Add-MpPreference -ExclusionPath C -ExclusionExtension .exe, .bin, .dll -Force。这种调整具有关键意义,表明威胁行为体会根据先前挫折修改行为,尽管他们仍在重复使用早期尝试中已证明有缺陷的持久性机制。

参考来源:

Windows Event Logs Reveal the Messy Reality Behind ‘Sophisticated’ Cyberattacks

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)