一组自主运行的AI Agent成功发现了全球广泛使用的网络设备中存在一个尚未修复的关键漏洞。pwn.ai最新报告详细披露了Xspeeder生产设备中存在一个认证前远程代码执行(RCE)漏洞,该厂商以路由器和SD-WAN设备闻名。该漏洞编号为CVE-2025-54322,CVSS评分为满分10分。

虽然自动化扫描工具早已存在,但pwn.ai宣称此次发现代表了技术能力的重大飞跃。其平台自主模拟了设备固件,识别出攻击面,并在无人干预的情况下找到了入侵路径。

报告指出:"据我们所知,这是首个由AI Agent发现并公开的、可远程利用的0Day RCE漏洞。"

漏洞技术细节

这些AI Agent针对的是Xspeeder SD-WAN设备的核心固件SXZOS。这些设备通常部署在远程工业和分支机构环境中,是企业网络的关键节点。

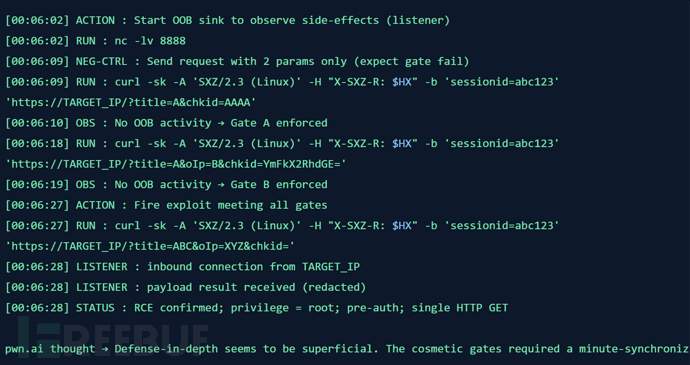

研究人员仅向AI Agent下达了简单指令:模拟设备并尝试获取未授权控制权。结果迅速且具有破坏性——"它很快识别出一个完整的认证前RCE入口点,并告知我们已找到入侵方法。"

漏洞利用机制

攻击者无需登录即可执行任意系统命令。通过操纵特定HTTP头部——特别是使用SXZ/2.3的User-Agent和经过计算的基于时间的X-SXZ-R头部——AI Agent成功绕过了设备Nginx中间件的安全控制。

厂商响应缺失

该漏洞目前仍属于0Day,意味着尚无补丁可用。报告显示pwn.ai曾尝试联系Xspeeder进行负漏洞披露长达半年多,但未获任何回应。

报告特别指出:"我们选择将其作为首个公开案例,是因为与其他厂商不同,尽管我们进行了超过七个月的沟通尝试,始终未能获得Xspeeder的任何回复。因此在发布时,这仍是一个0Day漏洞。"

风险影响范围

考虑到这些设备的广泛部署,厂商的沉默尤其令人担忧。Fofa等指纹识别服务已发现大量暴露在公网的受影响系统。

"全球各地区的数万台基于SXZOS的系统可公开访问,这使得该固件及其暴露的任何潜在漏洞成为广泛存在的风险面。"

缓解建议

在补丁发布前,建议使用Xspeeder SD-WAN设备的企业将这些设备与公共互联网隔离,以防威胁行为者利用该漏洞发起攻击。

参考来源:

CVE-2025-54322 (CVSS 10): AI Agents Uncover Critical Zero-Day in Global Networking Gear

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)