近日,我们接到某客户反馈,其于当日上午收到一封疑似来自税务稽查局的邮件,邮件内容要求统一安装所谓“税务稽查局安全终端”以开展自查工作,并特别注明在安装前需关闭360及其他安全软件。客户在执行相关操作后,发现并未出现邮件中所描述的客户端登录界面,遂怀疑该程序为钓鱼类木马。客户第一时间断开网络、删除可疑邮件,并对可疑文件进行样本提取,已交由我们进行深入分析与判定。

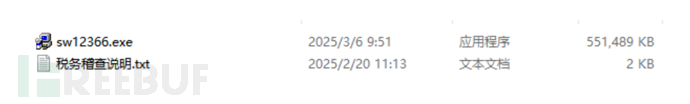

可疑样本文件

1.1 说明内容

【税务稽查局客户端-PC安全终端1.16版安装说明】

1.、检查系统要求:安装客户端之前,务必检查电脑系统,仅支持win7,win10,win11系统

2、运行安装程序:双击下载的安装程序,运行软件的安装程序。

3、安装向导:安装程序会打开一个安装向导,指导您完成安全终端的安装过程。默认下一步安装即可。

4、因为是税务涉密软件,部分电脑安装过程如提示系统不兼容,退出360与其他杀毒软件后,点确定即可安装成功。

客户端登陆账号:【公司税号】 初始密码:【123456】

税务稽查局新版电子客户端,请所有企业及时安装查阅相关政策与本次稽查名单,抽中的企业请及时提交自查资料

===============================================================

【注意事项】:部分计算机系统版本可能与本客户端不兼容,运行时会误报阻止安装,选择继续运行即可。

在安装软件之前,关闭360或者杀毒软件程序,这样可以避免软件安装过程中的冲突和干扰。

===============================================================

部分电脑如果安装客户端失败,请发送邮件至稽查科曾老师:[email protected] 感谢您的配合!

2.文件信息

2.1 文件基本信息

| 文件名 | sw12366.exe |

|---|---|

| 编译器 | Microsoft Visual C/C++(19.36.33523)[LTCG/C++] |

| 大小 | 538.56 MB |

| 操作系统 | Windows(Vista)[AMD64, 64位, Console] |

| 模式 | 64 位 |

| 类型 | EXEC |

| 字节序 | LE |

| MD5 | 5fc240653ac8516d0822910b6f0c121a |

| SHA1 | 26a143e5a1dfb331fa89cb98fdbf4ea25dbea4c0 |

| SHA256 | a2239d51f1051025eac2b7dca80d85ed2d728be507276c79278b0216e48326e4 |

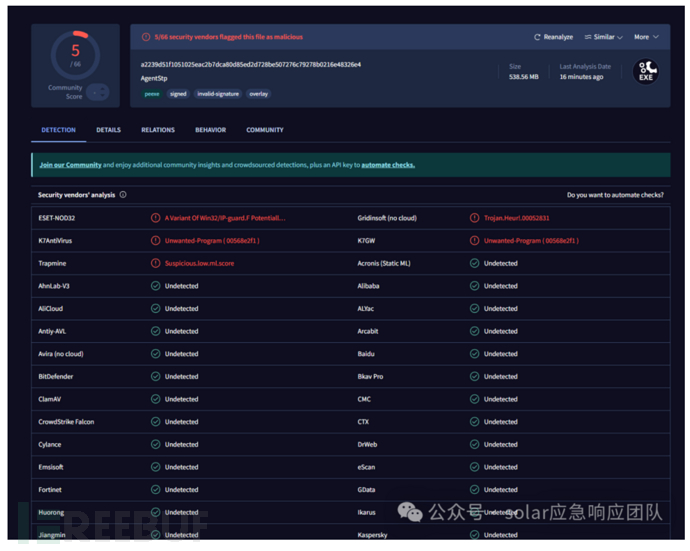

VT沙箱分析

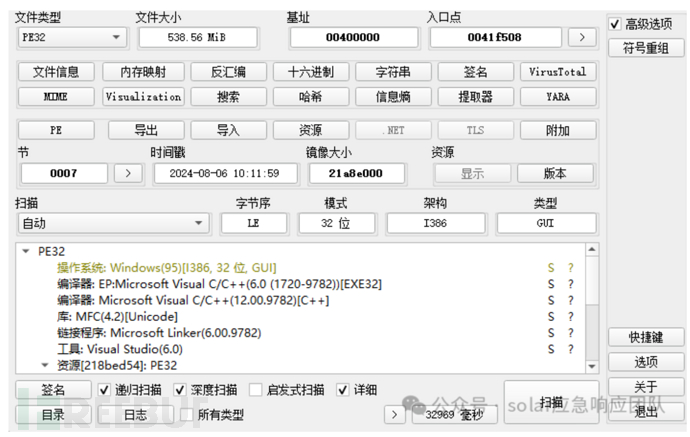

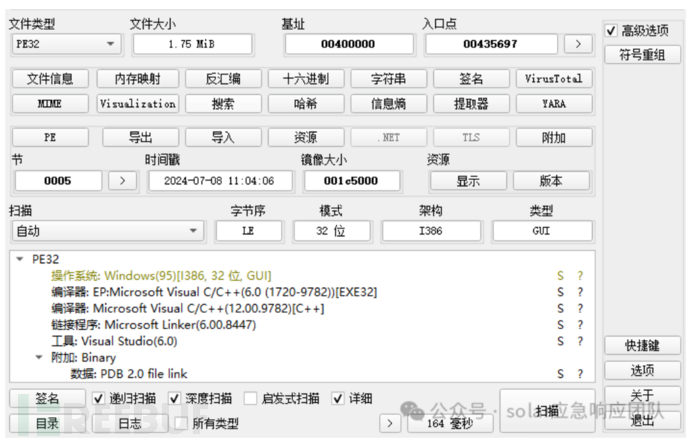

拖入die中

是一个嵌入了大量资源的exe。

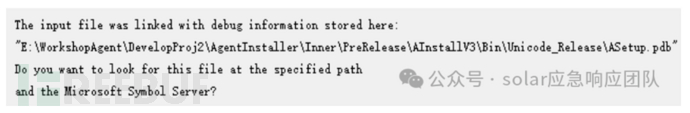

拖入ida中,发现其pdb并未删除。

3.逆向分析

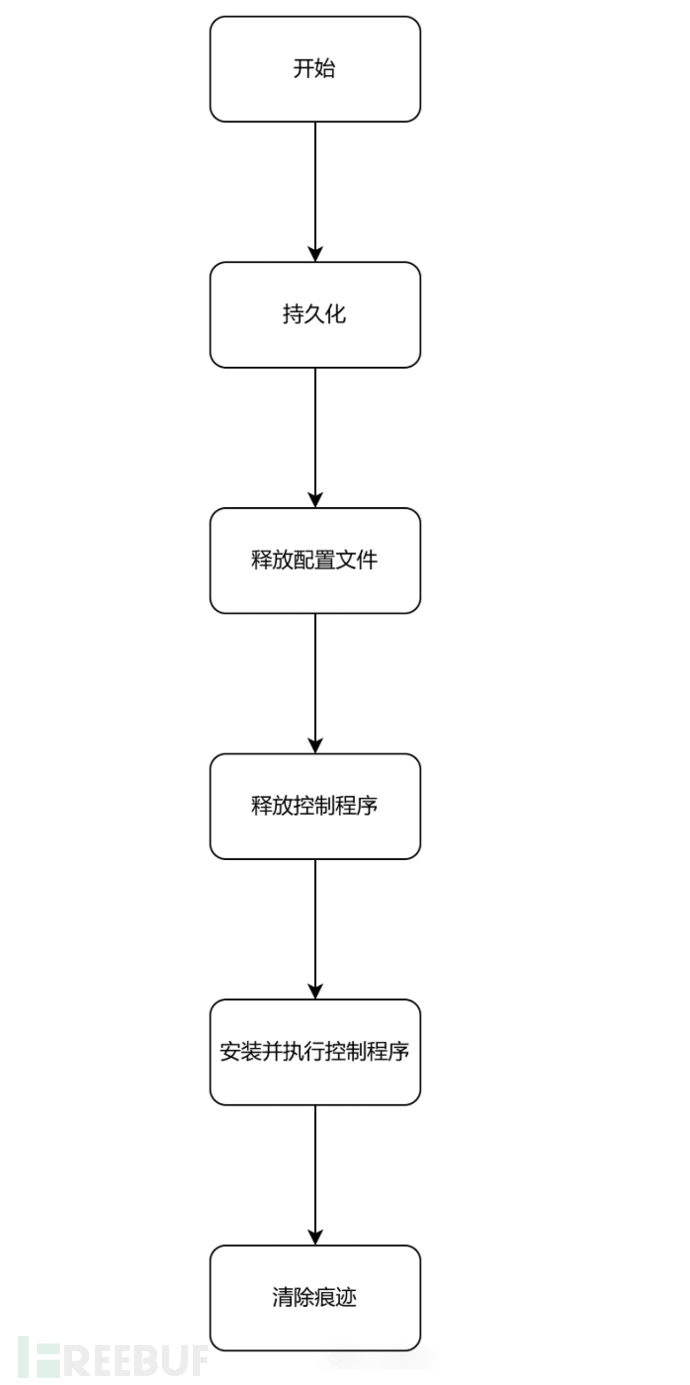

3.1 程序执行流程

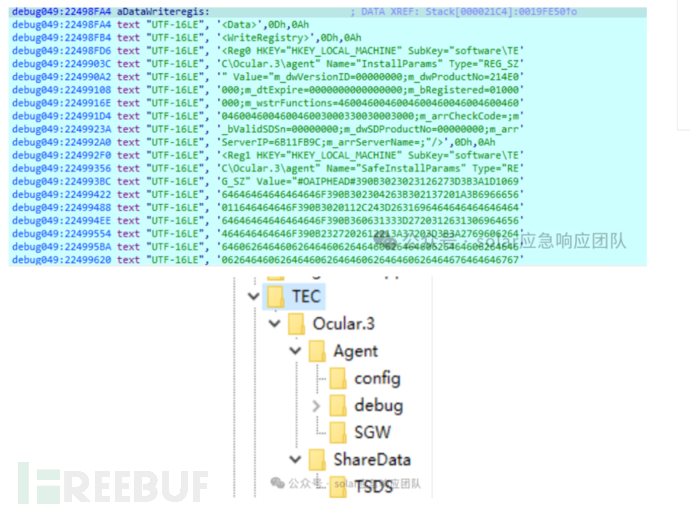

3.2 权限维持

写入如下注册表。

在temp目录下释放文件,记录执行过程。

3.3 释放配置文件

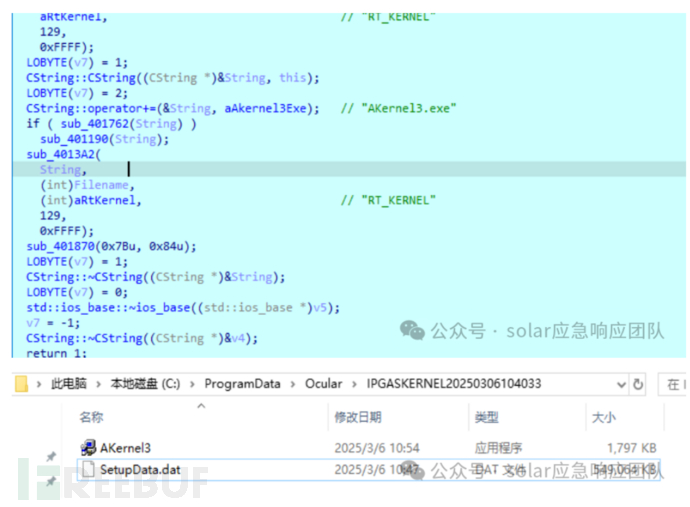

在目录C:\ProgramData\Ocular\IPGASKERNEL20250306104033\创建文件SetupData.dat

将Akernel3.exe需要的配置信息写入其中。

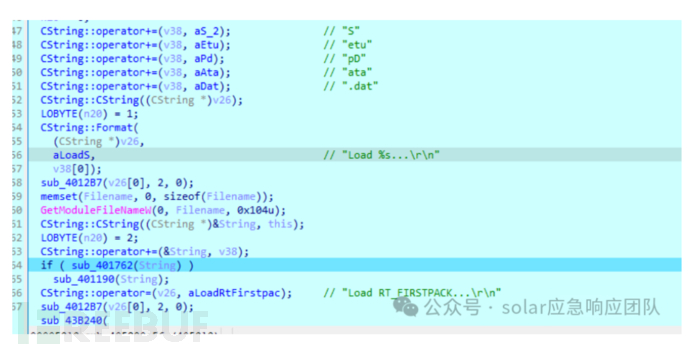

3.4 释放控制程序

在路径C:\ProgramData\Ocular\IPGASKERNEL20250306104033下释放文件AKernel3.exe。

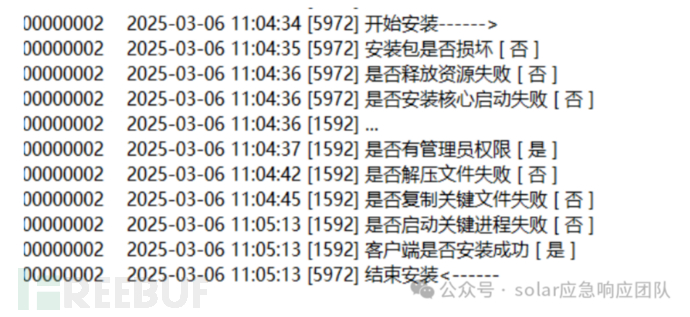

3.5 执行控制程序

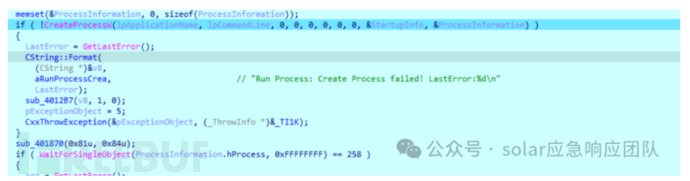

调用刚刚释放的kernel3.exe使用如下参数-Unpack-logDir"C:\Users\username\AppData\Local\Temp\AgentInstall"-v"4.85.414.0"创建进程,安装该IP-guard程序。

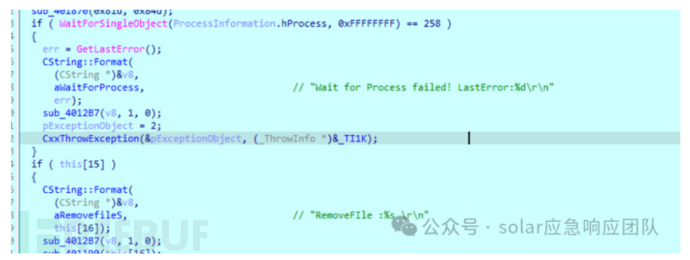

3.6 清除痕迹

执行完成后删除文件。

3.7释放文件分析

释放的文件如下。

该文件存在正规签名。

搜索该签名发现,这是一个用于终端安全的软件,被不法分子当成远控使用。

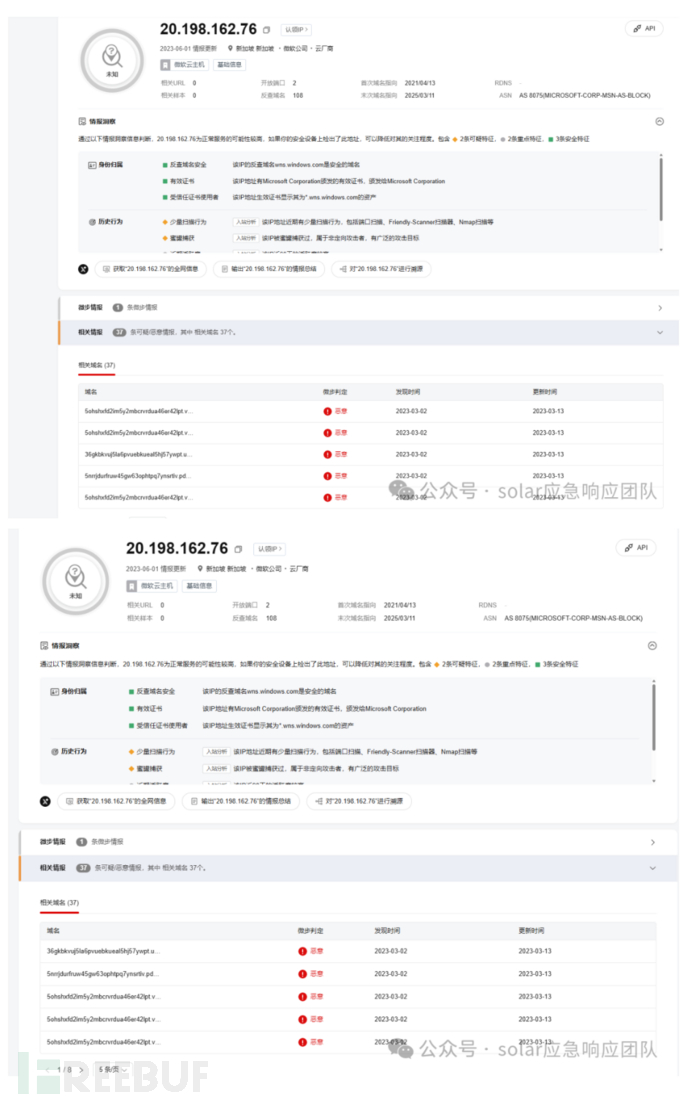

执行完后与ip156.251.17.107和20.150.79.68进行通信,通过威胁情报社区查询发现。

4.病毒分析概览

我们对客户提供的可疑安装程序进行了深入分析。样本为一个嵌入大量资源的可执行文件。

运行后,程序会释放配置文件与控制组件AKernel3.exe至指定目录,并通过写入注册表实现自启动。在调用控制程序安装的同时,还会清除自身痕迹,具备一定的隐藏与伪装能力。

值得警惕的是,部分释放文件具备正规数字签名,伪装成企业安全软件安装程序(如IP-guard),诱导用户关闭杀软执行操作,具备明显的钓鱼与控制意图。建议收到类似邮件后,切勿轻信来源,及时与安全团队核实。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)