代号AlphaGhoul的恶意攻击者正在推广名为NtKiller的工具,该工具可静默关闭杀毒软件和终端检测工具。该工具被发布在一个地下论坛上,犯罪分子常在此交易黑客服务。据广告宣称,NtKiller能帮助攻击者在受感染计算机上运行恶意软件时规避检测。

传统安全防护面临严峻挑战

NtKiller的出现对依赖传统安全工具的企业构成重大威胁。攻击者声称该工具可对抗包括Microsoft Defender、ESET、卡巴斯基、比特梵德和趋势科技在内的多款主流安全产品。更令人担忧的是,在激进模式下运行时,它还能绕过企业级EDR解决方案。KrakenLabs分析师指出,该恶意软件通过早期启动持久化机制保持隐蔽,一旦激活,安全团队将极难检测和清除。

模块化定价的商业化趋势

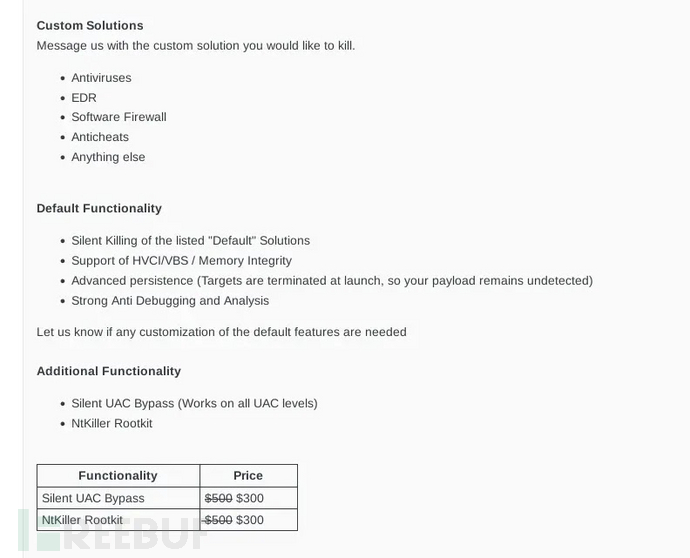

KrakenLabs研究人员发现NtKiller采用模块化定价策略:基础功能售价500美元,而rootkit功能和UAC绕过等附加功能每项需额外支付300美元。这种定价模式表明该工具已在网络犯罪社区形成商业化销售体系。其宣称的功能不仅限于简单的进程终止,还包括禁用HVCI(基于虚拟化的安全)、操纵VBS(虚拟化安全)以及规避内存完整性检查等高级规避技术。

关键技术特性分析

该工具的早期启动持久化机制通过在系统启动阶段(多数安全监控系统尚未完全激活时)建立立足点,使恶意载荷能在检测最薄弱的环境中执行。其反调试和反分析保护措施阻碍研究人员和自动化工具分析恶意行为,导致实际能力与宣传效果存在显著认知差距。静默UAC绕过功能使恶意软件能获取系统特权而不触发Windows标准警示提示,结合rootkit功能可维持对已入侵系统的持久访问而不被常规安全监控发现。

需特别说明的是,这些能力尚未经第三方研究人员独立验证,NtKiller的实际效果仍不明确。企业应保持警惕,确保安全工具具备超越特征识别的行为检测能力,以应对此类新型威胁。

参考来源:

Threat Actors Advertised NtKiller Malware on Dark Web Claiming Terminate Antivirus and EDR Bypass

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)