Seqrite实验室的安全研究人员发现了一项名为"Operation IconCat"的攻击行动,攻击者使用伪装成合法安全工具的恶意文档针对以色列组织实施攻击。

攻击活动概况

该攻击始于2025年11月,已成功入侵信息技术、人力资源服务和软件开发等多个行业的公司。攻击的核心在于心理欺骗:攻击者制作仿冒Check Point和SentinelOne等知名杀毒软件厂商的虚假文档。当受害者打开这些伪装文件时,会在不知情的情况下下载隐藏在知名品牌背后的恶意软件。这项行动展示了社会工程学与技术手段相结合如何绕过传统安全防御。

双重攻击链

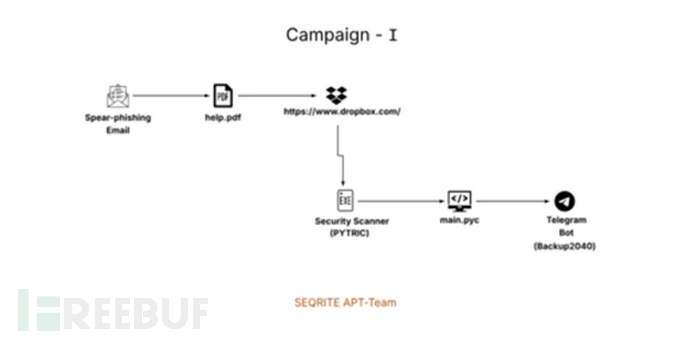

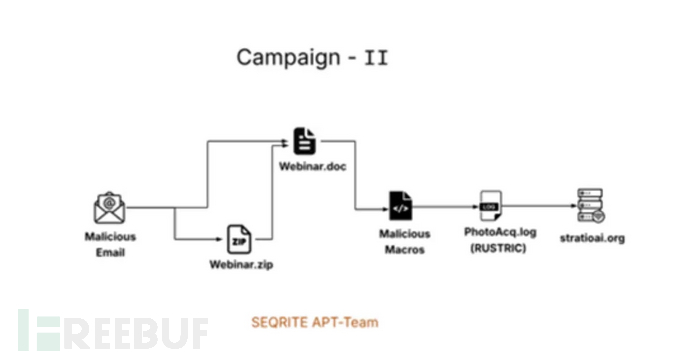

Operation IconCat包含两条不同的攻击链,采用相似战术但部署不同恶意软件变种。

第一条攻击链使用PDF文件进行文档投递,第二条则使用包含隐藏编程代码的Word文档。Seqrite分析师通过分析2025年11月16日和17日来自以色列的可疑文件上传,在第二段内容后识别出了这些恶意软件。

第一波攻击详情

第一波攻击涉及名为help.pdf的PDF文件,伪装成Check Point安全扫描器手册。该文档指示用户从Dropbox下载名为"Security Scanner"的工具(密码为"cloudstar"),文件中包含如何运行安全扫描的详细说明,并配有逼真的截图。这个PDF是部署PYTRIC恶意软件的入口点,该恶意软件基于Python并使用PyInstaller技术打包。

PYTRIC恶意软件能力

PYTRIC具备超出典型恶意软件行为的危险能力。分析显示它包含扫描整个系统文件、检查管理员权限以及执行擦除系统数据和删除备份等破坏性操作的功能。该恶意软件通过名为Backup2040的Telegram机器人进行通信,使攻击者能够远程控制受感染机器。这种组合表明攻击者不仅意图窃取信息,还计划完全销毁数据。

第二波攻击详情

第二波攻击采用类似模式,但使用名为RUSTRIC的基于Rust语言的植入程序。鱼叉式钓鱼邮件冒充以色列合法人力资源公司L.M. Group,使用伪造域名l-m.co.il。邮件附件包含带有隐藏宏的损坏Word文档,这些宏会提取并执行最终有效载荷。

RUSTRIC展示了高级侦察能力,能够检测28种不同杀毒软件的存在,包括Quick Heal、CrowdStrike和Kaspersky。通过Windows Management Instrumentation执行后,它会运行系统命令识别受感染计算机并建立与攻击者控制服务器的连接。

安全团队应将这两项攻击活动视为需要立即调查和修复的高优先级威胁。

参考来源:

Threat Actors Using Weaponized AV-themed Word and PDF Documents to Attack Israeli Organizations

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)