导语:防御人员应密切监测异常的Azure CLI登录行为,例如来自陌生IP地址的登录操作;同时需重点监控旧版Graph权限范围的使用情况,攻击者常会刻意利用这类权限来规避检测。

近期,一种名为ConsentFix的ClickFix攻击新变种被发现,该攻击手法可滥用Azure CLI OAuth应用劫持微软账户,全程无需获取用户密码,也无需绕过多重身份验证机制。

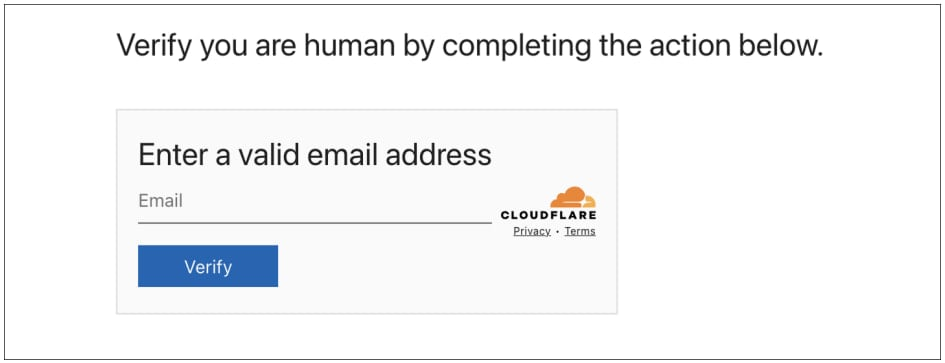

ClickFix攻击本质上是一种社会工程学攻击手段,其核心原理是诱骗用户在本地设备执行特定命令,进而实现恶意软件植入或数据窃取的目的。这类攻击通常会伪造“修复系统错误”“人机身份验证”等虚假操作指引,以此迷惑用户。

ConsentFix技术的核心在于窃取OAuth 2.0授权码,攻击者可利用该授权码获取Azure CLI访问令牌。

Azure CLI是微软官方推出的命令行工具,其基于OAuth认证流程,支持用户在本地设备完成身份验证,进而管理Azure及Microsoft 365的各类资源。在该攻击活动中,攻击者会诱骗受害者完成Azure CLI的OAuth认证流程,随后窃取生成的授权码,并通过该授权码获取目标账户的完全访问权限,整个过程既不需要用户密码,也无需突破多重身份验证防护。

ConsentFix攻击的实施流程

ConsentFix攻击的第一步,是诱导受害者访问一个已被入侵的合法网站。该网站针对特定关键词在谷歌搜索结果中排名靠前,具备较强的迷惑性。

受害者访问网站后,页面会弹出伪造的Cloudflare Turnstile验证码组件,要求输入有效的企业邮箱地址。

攻击者预先植入的脚本会将该邮箱地址与目标清单进行比对,过滤掉机器人程序、安全分析师以及非目标对象。

受害者被提示输入他们的电子邮件地址

通过验证的用户会看到一个模仿ClickFix交互模式的页面,页面提供“人机验证”的操作指引。指引内容为点击页面上的“登录”按钮,该操作会在新标签页打开一个微软官方URL。但需要注意的是,这并非常规的微软登录界面,而是用于生成Azure CLI OAuth访问码的Azure登录页面。

如果用户此前已登录微软账户,仅需选择对应账户即可;若未登录,则需在微软真实登录页面完成常规身份验证。

完成上述操作后,微软会将用户重定向至一个本地主机(localhost)页面,此时浏览器地址栏中会显示一个包含Azure CLI OAuth授权码的URL,该授权码与用户的微软账户直接绑定。

带有代码的ClickFix风格的页面,用于窃取URL

按照页面指引,用户会将该URL复制粘贴至恶意页面,至此钓鱼流程全部完成,攻击者可通过Azure CLI OAuth应用获取目标微软账户的访问权限。

Microsoft Azure CLI 登录页面

一旦受害者完成上述操作,就等同于通过Azure CLI向攻击者开放了自己的微软账户访问权限。至此,攻击者已实际控制受害者的微软账户,且全程既没有进行密码钓鱼,也没有突破多重身份验证的防护。事实上,如果用户此前已处于微软账户登录状态(即存在有效会话),整个过程甚至不需要用户进行任何登录操作。

该攻击针对每个受害者IP地址仅触发一次。因此,即便目标对象再次访问同一钓鱼页面,也不会再出现Cloudflare Turnstile验证步骤。

安全研究人员建议,防御人员应密切监测异常的Azure CLI登录行为,例如来自陌生IP地址的登录操作;同时需重点监控旧版Graph权限范围的使用情况,攻击者通常会刻意利用这类权限来规避检测。

文章来源自:https://www.bleepingcomputer.com/news/security/new-consentfix-attack-hijacks-microsoft-accounts-via-azure-cli/如若转载,请注明原文地址