嗯,用户让我总结一下这篇文章的内容,控制在一百个字以内,而且不需要用“文章内容总结”之类的开头。直接写描述就行。好的,我先看看文章讲了什么。 文章主要讲的是2025年成为网络安全的关键转折点,零点击漏洞利用技术显著进化,影响了数十亿设备。零点击攻击不需要用户点击链接或下载文件,就能自动入侵设备。全球出现了14个重大漏洞,攻击面扩展到了自动化流程。 然后提到漏洞利用时间窗口缩短到5天,传统的补丁周期已经过时。攻击者转向企业基础设施,移动平台如苹果和三星也遭受攻击。企业基础设施成为新战场,Windows和AI系统都有零点击漏洞。 最后提到关键教训:零点击攻击是现实威胁,补丁速度要快,纵深防御策略必不可少。 好的,现在我要把这些要点浓缩到100字以内。需要涵盖零点击攻击的影响、漏洞数量、时间窗口变化、移动和企业基础设施的攻击情况以及关键教训。 可能的结构:2025年是关键转折点,零点击漏洞显著进化,影响数十亿设备。全球出现14个重大漏洞,攻击面扩展到自动化流程。漏洞利用时间窗口缩短到5天。移动平台和企业基础设施成为主要目标。关键教训包括威胁现实、补丁速度和防御策略的重要性。 再精简一下:2025年是网络安全转折点,零点击漏洞进化影响数十亿设备。全球出现14个重大漏洞,攻击面扩展到自动化流程。漏洞利用时间窗口缩短至5天。移动平台和企业基础设施成主要目标。关键教训包括威胁现实、补丁速度和防御策略的重要性。 这样应该差不多了。 </think> 2025年成为网络安全转折点,零点击漏洞显著进化影响数十亿设备。全球出现14个重大漏洞,攻击面扩展至自动化流程。漏洞利用时间窗口缩短至5天。移动平台与企业基础设施成主要目标。关键教训包括威胁现实、补丁速度与防御策略重要性。 2025-12-24 00:58:36 Author: www.freebuf.com(查看原文) 阅读量:0 收藏

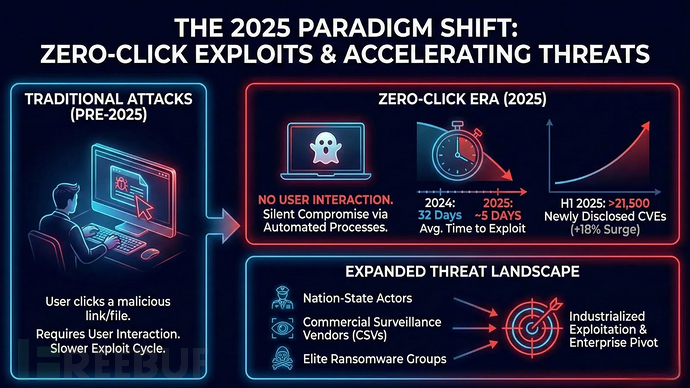

2025年成为网络安全领域的关键转折点,零点击漏洞利用技术显著进化,彻底颠覆了我们对数字安全的认知。与传统攻击需要用户点击恶意链接或下载感染文件不同,零点击漏洞利用在暗处运作,无需受害者任何操作即可悄无声息地入侵设备。这一年全球至少出现14个重大零点击漏洞,影响数十亿台设备,暴露出一个残酷现实:攻击面已从人为失误扩展到我们完全信任的自动化流程。

2025年零点击攻击的复杂程度和规模代表了一种范式转变——便利性已成为漏洞,那些为实现无缝用户体验而设计的隐形功能,如今却变成了高级持续性威胁(APT)的隐秘通道。谷歌威胁情报小组记录显示,2024年有75个0Day漏洞被积极利用,这一趋势在2025年加速发展,攻击者将目标转向企业基础设施。仅2025年上半年,新披露的CVE漏洞就超过21,500个,较上年增长18%。

更令人担忧的是,"漏洞利用时间窗口"从往年的32天骤降至2024年的平均仅5天,使得传统的月度补丁周期变得危险而过时。这种加速反映出国家行为体、商业监控供应商(CSV)和精英勒索软件组织部署的复杂自动化管道,他们已将漏洞利用过程工业化。零点击漏洞曾仅用于顶级网络间谍活动,如今已成为全威胁领域的首选武器。

移动平台遭受攻击

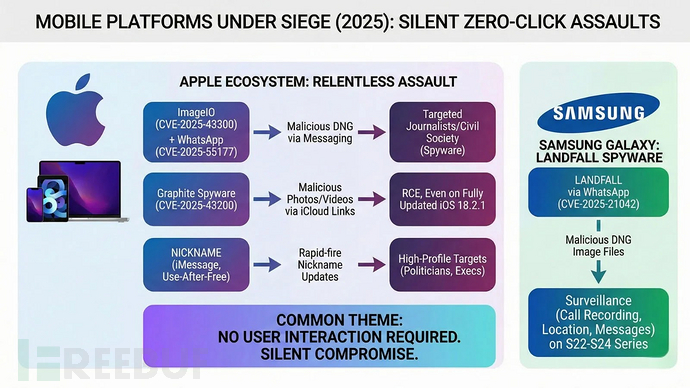

苹果生态系统长期被视为安全堡垒,却在2025年持续遭受猛烈攻击。8月披露的(CVE-2025-43300)揭示了ImageIO框架中一个严重的越界写入漏洞,影响iOS、iPadOS和macOS系统。该漏洞允许通过即时通讯应用发送的恶意DNG图像实现零点击远程代码执行,完全无需用户交互。当与(CVE-2025-55177)——一个涉及WhatsApp关联设备同步消息授权不完整的漏洞——串联利用时,该漏洞变得尤为危险。这些漏洞共同构成了针对欧洲和中东记者及民间社会人士的毁灭性零点击攻击链。

WhatsApp确认有不到200名用户在复杂的间谍软件活动中成为目标,受害者包括人权捍卫者和媒体专业人士。Paragon Solutions的Graphite间谍软件利用了(CVE-2025-43200),这是iOS中的一个逻辑缺陷,允许通过iCloud链接分享的恶意制作照片或视频触发远程代码执行,无需用户交互。公民实验室(Citizen Lab)的取证分析以高度可信度证实 ,欧洲记者在运行iOS 18.2.1(当时最新的系统版本)时遭到入侵。苹果在iOS 18.3.1中修补了该漏洞,但直到2025年6月才公开披露,凸显出现代网络攻防的猫鼠游戏本质。

三星Galaxy设备也未能幸免。(CVE-2025-21042)在三星2025年4月补丁前作为0Day漏洞被利用,通过WhatsApp发送的恶意DNG图像文件传播LANDFALL间谍软件。这款商业级Android间谍软件针对包括Galaxy S22-S24系列在内的旗舰设备,提供全面的监控能力,包括通话录音、位置跟踪和信息窃取,而用户完全不知情。

iVerify在2025年6月发现的NICKNAME漏洞暴露了iOS imagent进程中的释放后使用(use-after-free)内存破坏缺陷。通过iMessage快速发送昵称更新触发,这一零点击漏洞出现在不到0.001%的崩溃日志中,但主要影响美国和欧盟的知名人士,包括政治人物、记者和AI公司高管。虽然苹果在iOS 18.3中修补了该漏洞,但取证的证据表明,有针对利益相关个人的活跃攻击。

企业基础设施成为新战场

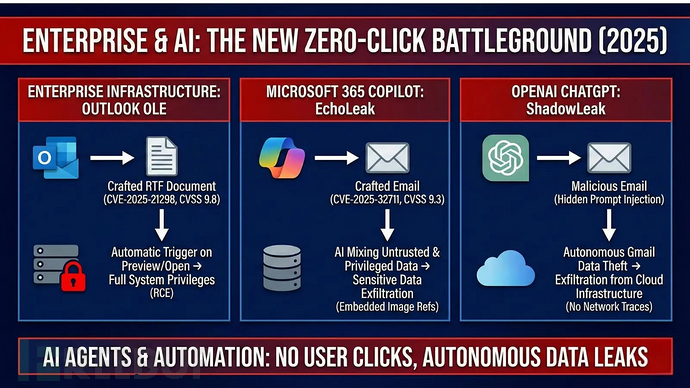

当移动平台占据头条时,企业基础设施已成为攻击者的首选猎场。(CVE-2025-21298)是一个CVSS评分9.8的Windows OLE漏洞,允许通过Microsoft Outlook中特制的RTF文档实现零点击远程代码执行。当受害者打开甚至只是预览恶意邮件时,该漏洞会自动触发,赋予攻击者完全系统权限。

微软的AI生态系统也未能幸免。(CVE-2025-32711)被命名为EchoLeak,是首个针对AI Agent的零点击漏洞。该严重漏洞(CVSS 9.3)存在于Microsoft 365 Copilot中,攻击者只需发送一封精心设计的邮件,无需用户点击,就能窃取敏感组织数据。该漏洞利用了Copilot的检索增强生成引擎将不受信任的外部输入与特权内部数据混合的方式,通过嵌入图像引用创建自动数据泄露路径。

OpenAI的ChatGPT深度研究Agent成为ShadowLeak的受害者,这是一个零点击服务器端漏洞,可实现静默Gmail数据窃取。当连接到Gmail并浏览时,一封包含隐藏提示注入命令的恶意邮件就能触发AI Agent从OpenAI云基础设施自主窃取敏感收件箱信息,不留下任何企业防御可检测的网络痕迹。

可蠕虫传播的网络协议

苹果的AirPlay协议隐藏着一组共17个漏洞,统称为AirBorne。其中最危险的组合(CVE-2025-24252)和(CVE-2025-24206)允许对同一网络中的macOS设备进行零点击远程代码执行。这些漏洞特别危险之处在于其可蠕虫传播的特性:恶意代码无需人工干预即可自主从一台设备传播到另一台设备。(CVE-2025-24132)将这一威胁扩展到使用AirPlay SDK的第三方设备,包括智能音箱和CarPlay系统。

React2Shell漏洞(CVE-2025-55182)获得了CVSS满分10.0,表明React Server Components和Next.js中存在严重的未认证远程代码执行缺陷。影响React 19.x和Next.js 15.x/16.x版本,这一不安全的反序列化漏洞允许攻击者通过单个恶意HTTP请求执行任意代码,危害跨多个组织的数百台机器。

关键经验教训

2025年给我们上了深刻的一课。首先,零点击攻击不再是理论威胁,而是针对特定个人和组织的精准、活跃且不断演变的现实威胁。其次,补丁速度至关重要:5天的漏洞利用窗口要求自动化、即时更新机制。第三,纵深防御策略仍然必不可少,因为仅靠边界防御无法阻止零点击渗透。

组织必须采用基于风险的补丁管理,优先处理被积极利用的漏洞,实施限制横向移动的零信任架构,部署行为分析以检测入侵后活动,并为高风险用户启用平台特定保护措施,如iOS锁定模式。随着2025年结束,信息已明确无误:零点击漏洞利用已从精英间谍工具转变为主流攻击媒介。推动我们数字生活的便利功能——自动消息解析、无缝协议处理和智能AI Agent——已成为双刃剑。防御这一新现实需要从基本原则重新思考安全,持续验证信任,并将每个自动化流程视为潜在攻击向量。

参考来源:

One Year Of Zero-Click Exploits: What 2025 Taught Us About Modern Malware

如有侵权请联系:admin#unsafe.sh