最近针对意大利银行Fineco的钓鱼攻击激增。犯罪分子通过伪装成官方邮件诱导用户泄露账户信息。邮件内容逼真且带有紧迫感,链接指向伪造登录页面。攻击手法复杂且经过精心策划。 2025-12-24 10:16:17 Author: www.d3lab.net(查看原文) 阅读量:1 收藏

Negli ultimi giorni il Cyber Threat Intelligence Team di D3Lab ha rilevato una forte ondata di phishing ai danni di Fineco Bank. I cyber – criminali stanno inviando un ingente numero di email scritte in un italiano corretto, utilizzando il logo e un tono formale, con l’obiettivo di rubare le credenziali di accesso ai conti correnti delle vittime.

Durante l’anno Fineco non è stata particolarmente presa di mira dai criminali, rimandando nella media degli scorsi 5 anni, durante i quali non si è erano mai superate le 5 campagne di phishing al mese. Questi attacchi erano solitamente isolati e distinguibili per l’uso di url di attacco sempre diversi.

L’attuale ondate, invece, appare molto più massiccia e coordinata. Data la somiglianza delle tecniche e dei pattern rilevati, è probabile che dietro ci sia un unico team criminale. La scelta del periodo inoltre, tutto appare tranne che casuale: i truffatori puntano a colpire gli utenti impegnati nelle spese natalizie, momento in cui i servizi di Fineco possono agevolare il credito garantendo capacità di spesa per regali e vacanze.

Il messaggio :

L’email fraudolenta, veicolata con l’oggetto “Conferma delle misure di protezione del conto” si notifica all’utente di una presunta conformità delle credenziali sollecitandolo di cliccare sul link presente in modo da scongiurare imminenti limitazioni sul suo conto corrente bancario.

Indirizzo del mittente

Sebbene il nome visualizzato sia Fineco, l’indirizzo reale è [email protected] palesemente estraneo ai canali ufficiali dell’istituto. Una banca ufficiale non userebbe mail un dominio generico o casuale ma sempre un indirizzo contradditinto dal dominio ufficiale @finecobank.com

Il Link Sospetto

Il tasto “Accesso sicuro FinecoBank” punta ad un indirizzo che sin da subito ci fa dubitare sulla legittimità dello stesso

Senso di Urgenza e di minaccia

La mail avverte che il mancato completamento della procedura comporterà delle limitazioni, definite, preventive. Questo non è altro che un classico trucco psicologico per spingere la vittima ad agire d’impulso senza riflettere.

Cosa succede dopo il click ?

Se l’utente crede al messaggio ricevuto e clicca sul link, non viene indirizzato immediatamente al portale bancario, ma si imbatte in una pagina di verifica hCaptcha (“Non sono un robot”). Questo procedimento è intenzionalmente creato per creare ancora più fiducia nella vittima, che associa il controllo ad un protocollo di sicurezza appartenente alla banca.

Successivamente, si giunge su una landing page creata Ad Hoc per aumentare la pressione sull’utente. Non si parla più solo di protezione, ma di un urgente “Aggiornamento dei Termini Fiscali del Conto d’Investimento” con scadenza imminente (31 Dicembre 2025 )

Da notare in questo step sono

- Utilizzo di Terminologia specifica: Riferimenti a normative reali come CRS/FATCA per dare autorevolezza al messaggio

- Minaccia Economica: Viene specificatamente indicato che la mancata compilazione comporterà un addebito di una commissione supplementare sulle operazioni. La paura di perdere dei soldi è la leva principale utilizzata dai criminali.

- Inganno Finale: In calce alla pagina è presente una nota che recita: Questo mock non sostituisce la documentazione ufficiale”

Il passo finale: il finto portale di accesso.

Una volta che la vittima, mette la spunta di presa visione e clicca sul pulsante “Conferma e Continua”, viene presentata la fase finale della frode, il clone.

Qui il Kit richiede l’inserimento classico dei dati di autenticazione

- Codice Utente

- Password

Questa pagina riproduce fedelmente l’estetica del legittimo portale di login di Fineco, inclusi i link di supporto come “Codici Persi”, le icone dei Social Media, e questo con l’unico scopo di ingannare l’utente facendogli credere di trovarsi di fronte ad un sito lecito.

Inserendo le credenziali e cliccando sul pulsante Accedi, l’url malevolo mostra un messaggio di errore in rosso

“Non siamo riusciti a riconoscerti, controlla il codice utente e la password“

Così facendo i criminali riducono le possibilità di ricevere credenziali errate da parte dell’utente, eliminando quegli errori di digitazioni dovuti alla fretta. Nel frattempo, l’utente, convinto di aver commesso un errore, tende a prestare ancora più attenzione alla digitazione dei dati inseriti, consegnando di fatto le proprie credenziali in mano ai truffatori.

Come ?

Analizzando il kit di phishing siamo riusciti a rilevare le modalità di esecuzione della frode.

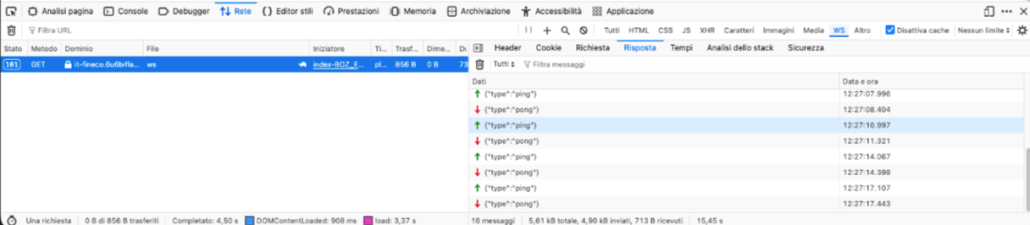

Questo file JavaScript rappresenta un esempio particolarmente indicativo di phishing ad alto livello di sofisticazione, in cui l’attore malevolo abbandona i tradizionali pattern di esfiltrazione basati su richieste HTTP visibili per adottare un’architettura orientata alla persistenza e all’occultamento. Il codice, distribuito come bundle minificato e parzialmente offuscato, incorpora un front-end completo basato su Vue che replica fedelmente l’esperienza utente di una piattaforma bancaria legittima, ma soprattutto implementa un canale di comunicazione persistente, WebSocket SSL, utilizzato come unico mezzo di trasmissione dei dati sensibili. Le credenziali dell’utente non vengono inviate al momento del submit tramite POST o GET, bensì esfiltrate progressivamente durante la digitazione dei campi di login e consolidate al click su “Accedi” in un messaggio di tipo “submit”, rendendo inefficace l’analisi basata esclusivamente su traffico Fetch/XHR. L’uso di identificatori persistenti salvati in localStorage, la gestione di stati multi-step (verifica account, OTP, challenge successive) e la presenza di librerie crittografiche incluse nel bundle suggeriscono un’infrastruttura progettata per supportare interazioni in tempo reale con l’operatore o con un backend C2, oltre che per ostacolare il reverse engineering statico.

Parte dei domini di nuova creazione impiegati dai criminali sono stati tutti registrati attraverso il provider InternetX e la corretta identificazione degli host coinvolti è resa complicata dall’utilizzo di una struttura basata su Cloudflare.

Come di consueto, invitiamo tutti gli utenti a prestare la massima attenzione. È fondamentale non cliccare su link sospetti ricevuti via SMS o e-mail e non divulgare mai le proprie informazioni sensibili (come username, password, indirizzo e-mail, telefono, etc.)

Questo articolo è redatto a scopo divulgativo e a tutela dei consumatori dal Cyber Threat Intelligence Team di D3Lab. FinecoBank è stata informata da D3Lab di quanto rilevato attraverso la propria PEC ufficiale.

如有侵权请联系:admin#unsafe.sh