卡巴斯基实验室最新报告披露,Webrat恶意软件背后的运营者已转变策略,将目标转向网络安全领域的学生和缺乏经验的研究人员。该恶意软件最初设计用于欺骗游戏玩家,如今却伪装成高危漏洞的概念验证(PoC)利用程序实施攻击。

这场自2025年10月开始加剧的恶意活动,利用安全社区对漏洞研究的迫切需求,提供所谓"可用"的关键漏洞利用代码,而这些漏洞往往缺乏公开的利用方案。

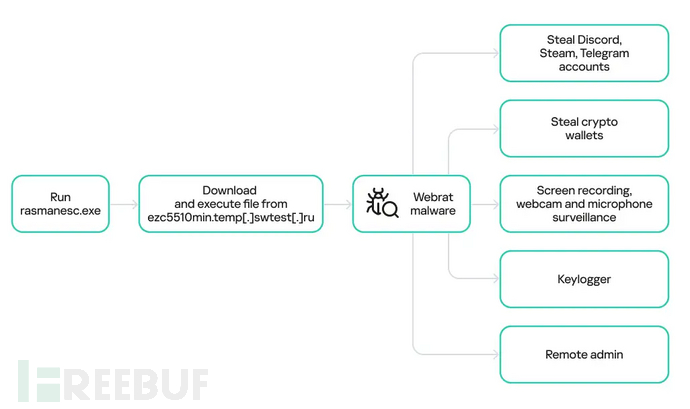

Webrat最早出现于2025年初,当时主要针对普通用户。攻击者最初将恶意软件隐藏在《Rust》《反恐精英》《Roblox》等热门游戏的"作弊工具"或破解软件中。但从9月起,该组织开始转向更具技术性的目标。

报告警告称:"9月起,攻击者决定扩大攻击范围:除了游戏玩家和盗版软件用户,他们现在开始针对信息安全领域的新手从业者和学生。"

为实现这一转变,攻击者建立了恶意的GitHub代码库,其中填充了针对高CVSS评分漏洞的虚假利用程序,包括(CVE-2025-59295,CVSS 8.8分)、(CVE-2025-10294,CVSS 9.8分)和(CVE-2025-59230,CVSS 7.8分)。

这些诱饵经过精心设计以建立信任。"攻击者同时利用尚无公开利用程序的漏洞和已有利用方案的漏洞设置陷阱"。通过在描述中加入"详细的漏洞信息",使代码库在缺乏经验的用户眼中显得真实可信。

尽管诱饵设计精巧,但恶意软件本身仍是一个基础的后门程序。攻击的成功完全依赖于受害者执行未经验证代码的意愿。

"Webrat背后的威胁行为者现在不仅将后门伪装成游戏作弊工具和破解软件,还伪装成漏洞利用程序和PoC。"

卡巴斯基研究人员指出,经验丰富的专业人员可能会识破这种欺骗,因为该恶意软件会分析运行环境以确保不在沙箱中执行。

报告总结称:"这些攻击明显针对那些会绕过基本安全协议,直接在主机上运行'漏洞利用程序'的用户。"

安全专家建议研究人员始终在隔离的虚拟环境中分析新的漏洞利用程序,并避免在缺乏绝对把握的情况下为杀毒软件添加排除规则。

参考来源:

“Webrat” Trap: Hackers Lure Junior Security Researchers with Fake GitHub Exploits

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)