文章探讨了安全框架的重要性及其在风险管理中的作用,强调其不仅是检查清单,而是通过分类系统、选择和实施安全控制、评估及持续监控等六步流程来保护信息安全。介绍了NIST、ISO 27001等主要框架的特点及适用场景,并指出根据组织需求选择和整合多个框架以实现有效防护是关键策略。 2025-12-23 14:17:8 Author: www.cybersecurity360.it(查看原文) 阅读量:2 收藏

Un framework di sicurezza non è una comoda checklist che, una volta completata, porta ad una falsa percezione di sicurezza.

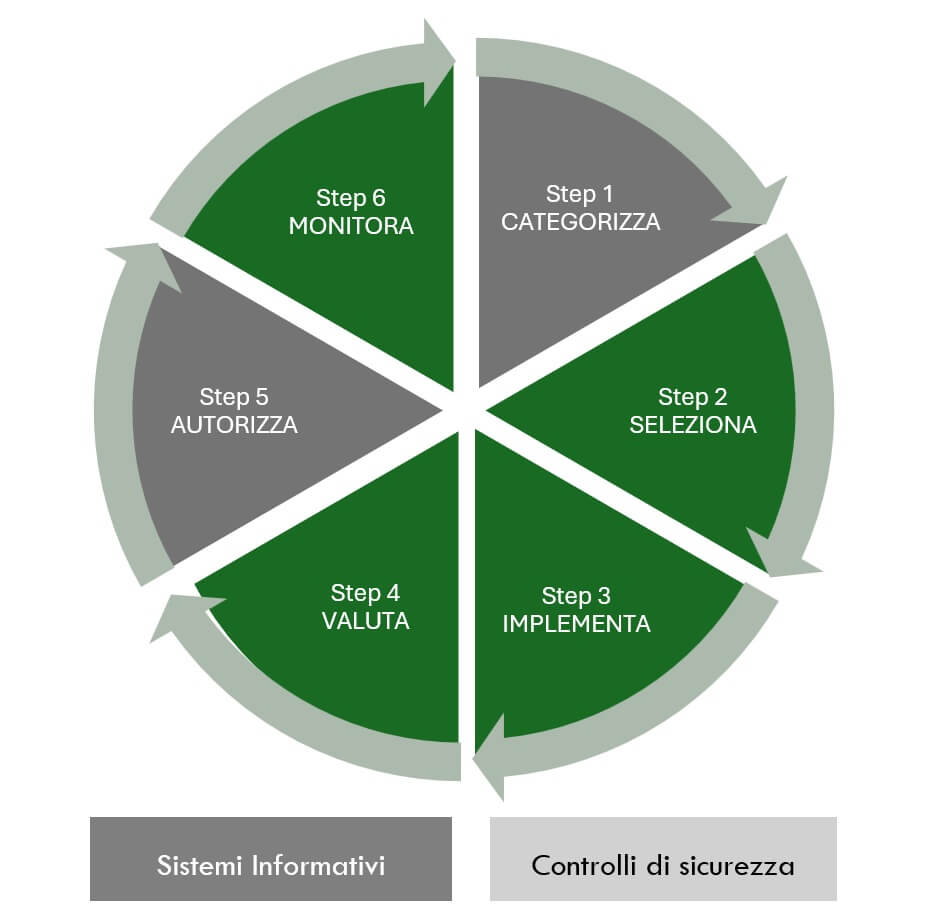

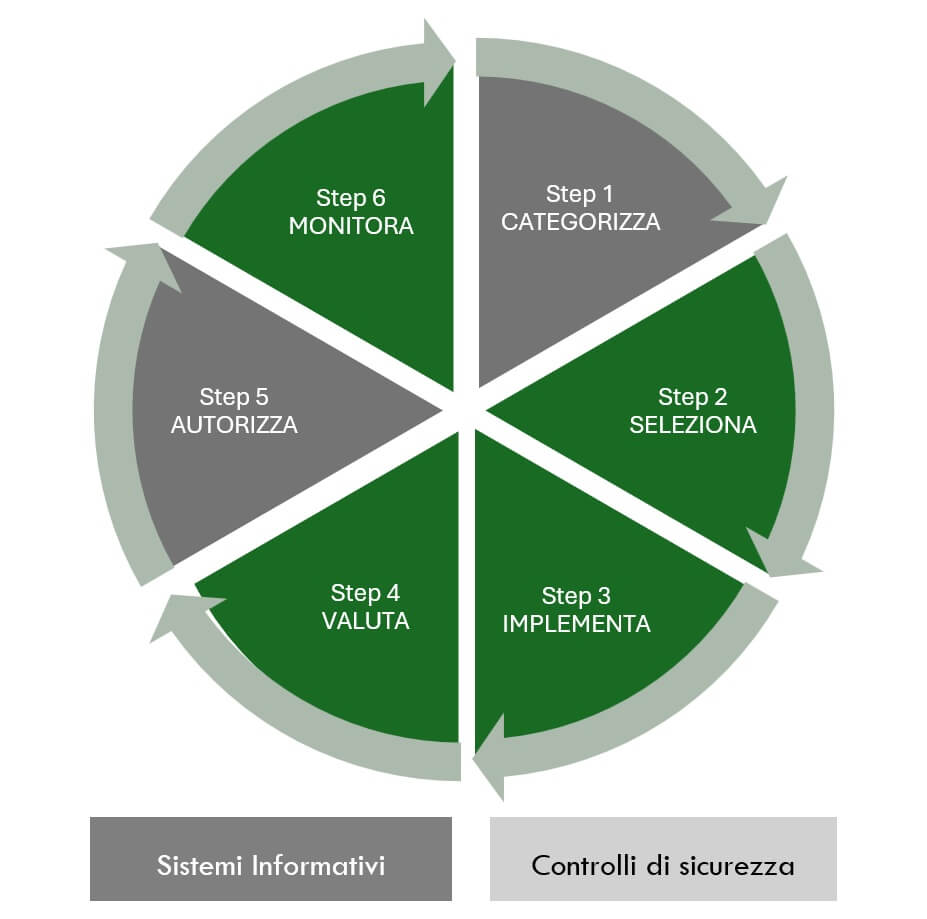

È una guida per identificare, valutare e mitigare i rischi informatici attraverso sei fasi essenziali: categorizzare il sistema informativo, selezionare controlli di sicurezza, implementarli, valutarli, autorizzare il funzionamento con accettazione formale del top management, monitorare e rivalutare annualmente.

La scelta tra NIST (completo ma personalizzabile), ISO 27001 (flessibile e globale), COBIT (governance IT), PCI DSS (carte di credito) o altri framework dipende dalle esigenze specifiche dell’organizzazione.

Spesso serve l’integrazione di più framework per coprire tutte le aree critiche. Il CISO che trova un risk management già attivo deve valutare, integrare o costituire il Comitato Esecutivo di Sicurezza, razionalizzare controlli e solo alla fine introdurre tecnologie, superando approcci “one size fits all” e “set & forget”.

Per questi motivi è utile guidare la scelta strategica del framework più appropriato e la sua implementazione efficace, trasformando standard generici in protezione specifica attraverso il modello concentrico TPP che mette tecnologie al servizio di processi, al servizio delle persone[1].

Framework di sicurezza: oltre le false percezioni

Un framework di sicurezza è un insieme di strumenti, standard, procedure e modelli che aiutano a stabilire, implementare, monitorare e migliorare la sicurezza delle informazioni all’organizzazione.

I framework possono essere sviluppati da organizzazioni governative o enti settoriali, progettati per essere abbastanza generici da adattarsi alle esigenze specifiche di chiunque li adotti.

Non si tratta di comode checklist o del compitino che, una volta completato, porta a falsa percezione di sicurezza. Piuttosto rappresentano guide per identificare, valutare e mitigare i rischi per la sicurezza.

Le sei fasi comuni ai framework

Tutti i framework di sicurezza condividono caratteristiche comuni, qualunque si scelga:

- Categorizzare il sistema informativo secondo criteri di criticità e rischio.

- Selezionare i controlli di sicurezza appropriati al livello di protezione richiesto.

- Implementare i controlli attraverso tecnologie, processi e persone.

- Valutare l’efficacia dei controlli implementati attraverso audit e test.

- Autorizzare il sistema al funzionamento con accettazione formale dei top manager.

- Monitorare i controlli, rivalutarli annualmente e autorizzarli nuovamente.

Il panorama dei framework: caratteristiche e applicazioni

Ecco una breve panoramica sulle caratteristiche e contesti applicativi dei principali framework di sicurezza a cui le aziende possono adeguarsi.

NIST: completezza e personalizzazione

Il National Institute of Standards and Technology, ente omologo di AgID, offre vasta gamma di documenti e linee guida per la sicurezza delle informazioni. Il framework NIST è noto per essere molto completo e ampiamente accettato, ma può richiedere un certo livello di personalizzazione per adattarsi alle esigenze specifiche.

NIST SP 800-53, documento specifico che definisce controlli di sicurezza puntuali, può essere riferimento utile per organizzazioni che cercano guida dettagliata sulla sicurezza delle informazioni.

ISO/IEC 27001: flessibilità internazionale

Lo standard internazionale più noto e adottato per la gestione della sicurezza. È famoso per essere flessibile e applicabile ad una vasta gamma di organizzazioni in tutto il mondo.

Richiede un approccio basato sul rischio e può essere integrato con NIST.

Framework settoriali e specializzati

- COBIT: framework per governance e controllo dell’IT, focalizzato sulla gestione dei processi IT e integrabile con altri framework, incluso ISO 27001.

- PCI DSS: specifico per organizzazioni che gestiscono transazioni con carte di credito. Contiene requisiti specifici per proteggere i dati delle carte di credito, ma in passato veniva utilizzato da organizzazioni immature come checklist di base.

- HIPAA HITECH: specifico per il settore sanitario, include requisiti per proteggere informazioni sanitarie. Utile per organizzazioni sanitarie statunitensi ma fornisce linee guida orientative anche per aziende europee.

- COSO: framework della Committee of Sponsoring Organizations, si concentra sulla gestione dei rischi organizzativi generali ed è noto come quadro di riferimento per il controllo interno.

- ISO/IEC 31000: standard internazionale agile per la gestione del rischio aziendale generale, progettato per qualsiasi organizzazione e settore ma richiede integrazione con altri framework.

Integrazione strategica dei framework

Spesso le organizzazioni integrano più framework per coprire tutte le aree critiche di sicurezza e conformità.

La personalizzazione e l’integrazione possono essere necessarie per adattare un framework alle esigenze specifiche dell’organizzazione.

La Triade CIA e cyber igiene

Tutti i framework contengono buone pratiche di “cyber igiene” in relazione alla Triade CIA:

- Confidentiality: protezione delle informazioni da accessi non autorizzati attraverso policy e controlli per garantire che solo persone autorizzate accedano ai dati sensibili.

- Integrity: protezione delle informazioni da modifiche non autorizzate attraverso verifica dell’integrità dei dati, firme digitali e controlli di versione.

- Availability: garanzia che le informazioni siano accessibili quando necessario attraverso misure per prevenire interruzioni dei servizi critici, backup, ripristino e protezione da attacchi DoS.

A questi tre pilastri della cyber security possiamo aggiungere un “bonus” che è quello del cyber buon senso: implementazione di policy, procedure e controlli che riflettono raccomandazioni delle organizzazioni leader, con valutazione adeguata dei rischi e pianificazione di risposte proporzionate.

Il CISO e i programmi di risk management esistenti

È chiaro, dunque, che quando il CISO trova un risk management program già attivo deve agire strategicamente:

- Valutazione del framework: analizzare rispetto ai criteri necessari per gestione efficace della sicurezza. Se adeguato, integrare la sicurezza delle informazioni. Se risulta inadeguato, è necessario considerare nuovo framework o integrazione.

- Revisione delle policy esistenti: garantire che rispettino criteri importanti come formato standard per omogeneità e uso di raccomandazioni di settore, supportate da checklist e strumenti pratici.

- Costituzione del Comitato Esecutivo di Sicurezza: coinvolgere leader di tutte le unità di business come parte integrante del Governance Model, garantendo allineamento agli obiettivi con il CISO come consulente fidato.

- Razionalizzazione dei controlli: eliminare controlli di sicurezza ridondanti o sovrapposti per ottimizzare efficienza e costi.

- Introduzione della tecnologia: implementare solo dopo aver completato i passi precedenti, in modo da sostenere e rafforzare framework e policy esistenti, non per esaudire promesse commerciali.

Superare gli approcci “one size fits all”

La proposta di passare dal paradigma del Triangolo d’Oro PPT a quello concentrico TPP serve a superare approcci “one size fits all” (taglia unica per tutto) e “set & forget” (imposti le tecnologie e te le dimentichi).

Non esiste tecnologia che si paga, si installa e automaticamente compie la magia per cui te l’hanno venduta: come qualsiasi investimento, anche la tecnologia deve essere messa in condizione di restituire valore attraverso una scelta ponderata e una gestione accurata del suo ciclo di vita.

I tre componenti fondamentali della tecnologia

La tecnologia si basa su tre componenti che la mettono al servizio dei processi, a loro volta al servizio delle persone:

- Norme: nazionali, internazionali, locali e di settore che la tecnologia aiuta a rispettare, gestendo scadenze e creando flussi verificabili da entità esterne, enti regolatori e magistratura.

- Policy: rappresentano le leggi interne che l’organizzazione si dà spontaneamente, definendo procedure, responsabilità e aspettative per il personale – strumenti chiave per allineare azioni e comportamenti agli obiettivi di sicurezza.

- Controlli: tutti i meccanismi o misure per verificare il rispetto di policy e norme. Possono essere finanziari (revisioni contabili), operativi (procedure di gestione quotidiana) o di sicurezza.

Monitoraggio continuo e miglioramento

Il CISO effettua revisione e monitoraggio continuo di tecnologie, reti e postura di sicurezza, documenta controlli non conformi e li segnala al comitato di sicurezza o stakeholder interessati.

Questo processo permette di adottare misure correttive e migliorare costantemente la gestione della sicurezza, sostituendo controlli con flussi di lavoro più efficienti o altri metodi, spesso con costi ridotti o addirittura gratuiti.

Verso una scelta strategica informata

Il Framework va visto come un punto di partenza, non di destinazione. La scelta di un framework è passo fondamentale per garantire robusta strategia di sicurezza: ogni framework ha peculiarità e può essere più idoneo alle esigenze specifiche dell’organizzazione, ma appunto rappresenta la base per costruire sicurezza efficace, non la destinazione finale.

Il successo di questa adozione è decretato dalla capacità di personalizzare e integrare framework diversi per creare un ecosistema di sicurezza che rifletta realmente i rischi, le risorse e gli obiettivi dell’organizzazione specifica.

La lezione è chiara: non esiste framework perfetto in assoluto, ma solo framework appropriato al contesto specifico, implementato con competenza e adattato dinamicamente all’evoluzione organizzativa.

[1] Per approfondire le metodologie di valutazione e selezione dei framework, le tecniche di integrazione multistandard e gli strumenti per personalizzare l’implementazione, il Manuale CISO Security Manager fornisce guide operative per trasformare standard generici in protezione specifica attraverso approcci strategici mirati.

如有侵权请联系:admin#unsafe.sh