n8n工作流自动化平台近日披露一个高危安全漏洞,在特定条件下成功利用该漏洞可能导致任意代码执行。该漏洞被追踪为CVE-2025-68613,CVSS评分为9.9分(满分10分)。根据npm统计数据显示,该软件包每周下载量约为57,000次。

漏洞技术细节

npm软件包维护团队表示:"在某些情况下,经过身份验证的用户在工作流配置期间提供的表达式,可能会在未与底层运行时充分隔离的执行上下文中进行评估。经过身份验证的攻击者可利用此行为,以n8n进程权限执行任意代码。成功利用可能导致受影响实例完全沦陷,包括未经授权访问敏感数据、修改工作流以及执行系统级操作。"

影响范围与修复版本

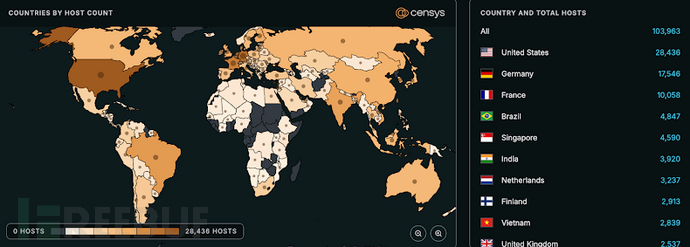

该漏洞影响所有0.211.0及以上、1.120.4以下版本,已在1.120.4、1.121.1和1.122.0版本中修复。根据攻击面管理平台Censys数据,截至2025年12月22日,全球存在103,476个潜在易受攻击的实例,其中大部分位于美国、德国、法国、巴西和新加坡。

缓解建议

鉴于该漏洞的严重性,建议用户尽快应用更新。若无法立即打补丁,建议将工作流创建和编辑权限限制为可信用户,并在具有受限操作系统权限和网络访问权限的强化环境中部署n8n,以降低风险。

参考来源:

Critical n8n Flaw (CVSS 9.9) Enables Arbitrary Code Execution Across Thousands of Instances

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)