一个全球分布的庞大网络犯罪集团正通过高度自动化的商务电邮诈骗(BEC)手段,对企业财务部门发起猛烈攻击。Fortra情报与研究专家团队(FIRE)最新报告揭露了名为"Scripted Sparrow"的组织,该团伙通过精密的社会工程学和海量攻击窃取数百万美元。

工业化运作的诈骗机器

与传统撞大运的诈骗者不同,Scripted Sparrow展现出工业化运作的高效性。研究人员估算该组织"每月发送超过300万封高度定向的欺诈邮件"。其作案手法具有鲜明特征:不仅发送简单的付款要求,而是精心编织完整故事线。

报告指出:"该组织伪装成各类高管教练和领导力培训咨询机构",向应付账款团队发送看似普通的专业服务发票。为使请求显得真实,邮件中会包含"伪造的咨询机构与受害企业高管之间的往来邮件链"。这种伪造历史记录让财务人员误以为CEO或其他高管已批准该笔支出。

不断进化的反检测技术

Scripted Sparrow持续升级战术以绕过邮件安全过滤器。早期攻击会附带恶意发票和W-9表格作为附件,近期则改为声称附件已包含在邮件中(实际未附)。这实为心理陷阱:"若邮件成功投递且收件人中计,受害者会主动回复索要'遗漏的附件'"。

通过诱使受害者主动回复,攻击者将对话转化为"可信"沟通。研究人员解释:"这种方式使犯罪组织无需暴露其骡子账户,直到确认目标足够轻信会回复初始邮件"。

横跨三洲的犯罪网络

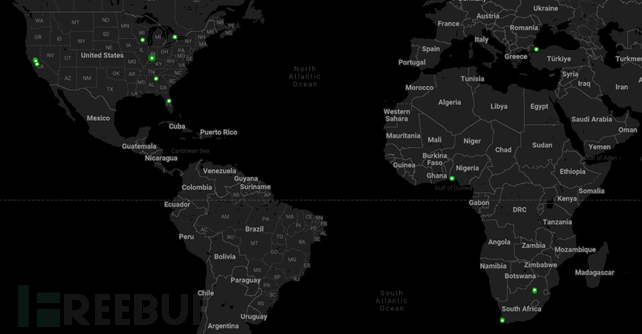

调查显示Scripted Sparrow并非小型团伙,而是"成员遍布三大洲的庞大BEC犯罪集团"。通过浏览器指纹识别和地理位置追踪,研究人员锁定成员来自尼日利亚、南非、土耳其、加拿大和美国。尽管全球活动,该组织仍使用位置欺骗工具隐藏行踪——研究人员观察到攻击者在5秒内将GPS定位从旧金山切换至多伦多,暴露出其使用浏览器插件掩盖真实位置。

自动化攻击的工业级规模

2025年9月达到峰值的攻击量级表明其高度依赖自动化系统。"该组织的运作规模强烈暗示其使用自动化工具生成和发送攻击邮件"。对伪造发票的取证分析显示,76%的文件使用Skia/PDF图形库生成,证实其采用脚本化编程方式而非人工伪造文档。

该组织已掌控超过256个银行账户和数百个注册域名,构成成熟且持续的安全威胁。Fortra建议企业严格核实支出:"切勿轻信外部邮件中的往来记录链,这极易伪造",财务团队应通过官方内部渠道直接向员工核实支出。

参考来源:

The 3-Million Email Siege: Inside Scripted Sparrow’s Global Industrialized BEC Machine

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)