一次内容系统在“流量放大”下的结构性失效

仅从常见大型内容平台的工程结构出发,

对 12·22 快手安全事件进行一种合理的技术推演

先明确一点:这类事件,几乎不可能是“单点失误”。如果只是某个审核规则写错,某个模型暂时失效,某个接口漏校验,那么结果通常是,个别内容漏过,局部范围异常。可快速修复。

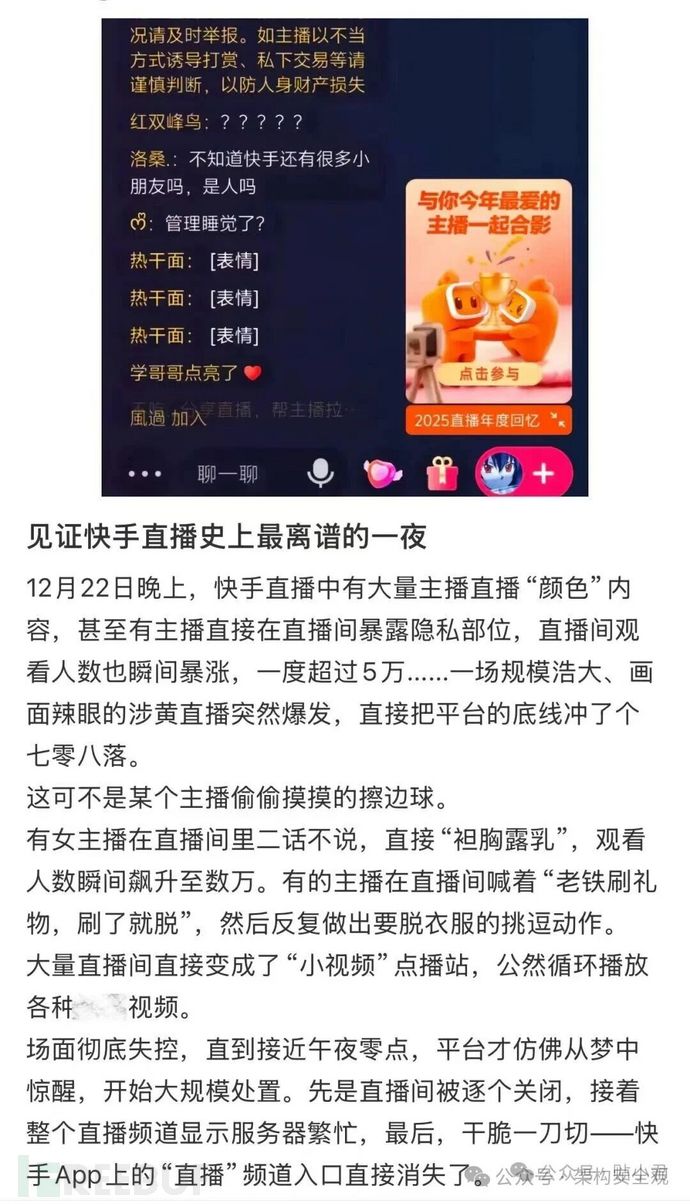

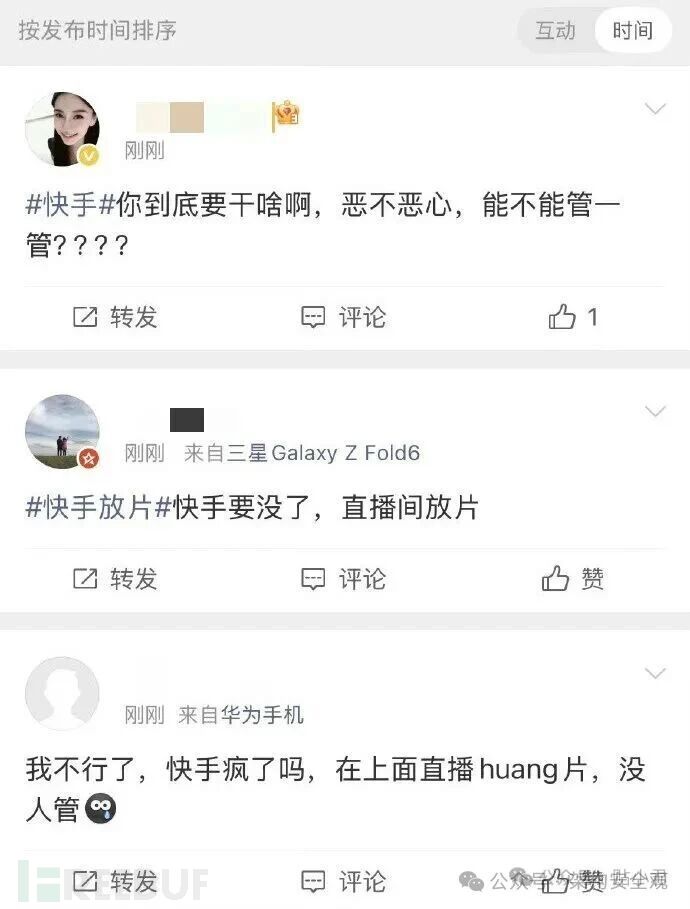

但 12·22 事件呈现出的特征是:多个直播间同时异常,内容呈“集中爆发态”,平台需要整体处置与兜底,这更像是一次系统在异常流量冲击下的整体失效。

几乎所有内容平台,在设计时都会隐含一个前提,绝大多数用户是正常用户,异常行为是少量、离散、可被过滤的,在这个前提下,系统会做出一些看似合理、但在极端情况下很危险的选择:

注册 / 登录成功 → 进入内容生产链路

内容先发 → 再审核

审核作为过滤器,而不是强制闸门

在常态流量下,这套体系通常是成本最优解,但一旦这个前提被打破,系统就会进入“非理想状态运行”。

推测可能存在的一条攻击 、滥用路径

1.身份获取成本足够低

攻击者能够通过某种方式:批量获取账号、或控制一批真实但“廉价”的账号,这并不意味着平台身份体系“失效”,而是身份的获取成本低于攻击者可接受阈值。一旦身份可规模化获得,身份本身就不再是安全边界。

2.合法功能被用于非预期规模

这些账号开始使用完全合法的功能:创建直播、发布内容、触发推荐或曝光机制。在系统看来这些行为是合法的,接口是正常调用的,权限是正确授予的。但问题不在“做错了什么”,而在于“做得太多、太集中、太快”。

3. 审核系统进入“非设计负载区间”

在短时间内内容量陡增,审核请求集中,模型、规则系统被迫降级或延迟这时系统面临一个现实选择(推测), 阻断所有内容(影响正常用户)允许内容先行,事后清理。用户体验优先的系统里,后者往往是默认策略。

4. 违规内容获得“短暂生存窗口”

在这个窗口期内,违规内容被真实用户看到,推荐、热度机制被触发,流量被进一步放大,流量开始反向攻击系统本身。这已经不是“审核是否准确”的问题。

如果以上推测成立,那么真正的薄弱点,很可能不在审核算法,而在以下几处:

身份与行为没有形成“强约束关系”。系统可能默认,登录成功 = 可正常使用内容能力。而没有进一步约束:单位时间内的行为上限,行为异常时的自动降权。

内容系统缺乏“异常态运行模式”。在异常流量下,系统可能:没有快速切换为“保守模式”,没有动态提高审核阈值,没有自动缩小内容分发半径。

审核系统更适合做的是:违规识别,内容分类,风险提示。而不是抵御规模化行为滥用。

站在负责人视角,这类事件更值得追问的是:系统是否具备“异常行为放大”的监控指标?是否存在“自动降级 / 收缩”的防护策略?身份、流量、内容是否形成闭环约束?

系统最危险的时刻,往往不是被攻击时,而是它在“按设计正常运行”时。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)