lcx端口转发

【实验目的】

通过学习如何使用lcx工具进行端口转发,远程桌面连接目标主机,掌握lcx端口转发的操作过程以及原理。

【知识点】

MSF、lcx.exe工具。

【实验原理】

LCX有端口映射和端口转发两大功能,例如当目标的3389端口只对内开放不对外开放时,可以使用端口映射功能将3389端口映射到目标的其它端口使用;当目标处于内网或目标配置的策略只允许访问固定某一端口时,可以通过端口转发功能突破限制。

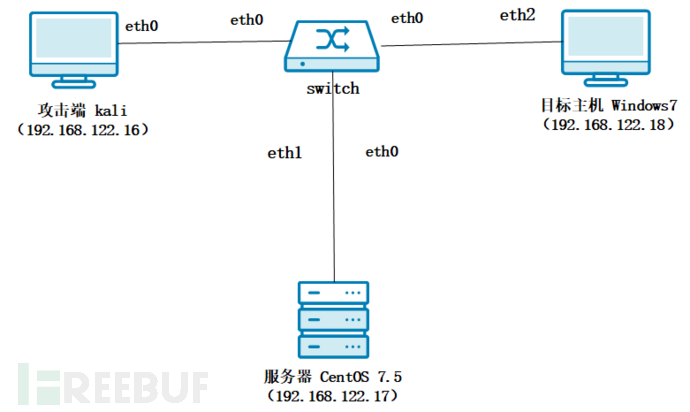

本实验有三台机器分别是攻击端、公网服务器、目标主机。首先公网服务器监听3950端口并转发到3951端口,因攻击端已获取到目标主机权限,所以在攻击端中将目标主机的3389端口转发到公网服务器的3950端口,攻击端再连接公网服务器的3951端口,就能实现远程桌面连接目标主机。

LCX:https://github.com/cw1997/NATBypass

【实验设备】

网络设备:交换机*1台

主机终端:kali2020主机 1台、CentOS7主机1台、windows7主机*1台。

【软件工具】

MSF版本:6.0.15

lcx

【实验拓扑】

实验拓扑如图所示。

【实验思路】

攻击端获取目标主机shell。

设置公网服务器进行端口监听。

将目标主机的3389端口转发到公网服务器的3950端口。

攻击端远程桌面连接目标主机。

【实验步骤】

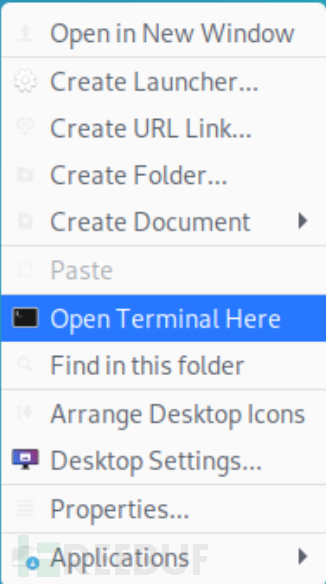

1. 登录拓扑图左侧的攻击端主机,用户名/密码:root/com.1234。右击桌面空白处,选择快捷菜单中Open Terminal Here选项,打开终端,如图所示。

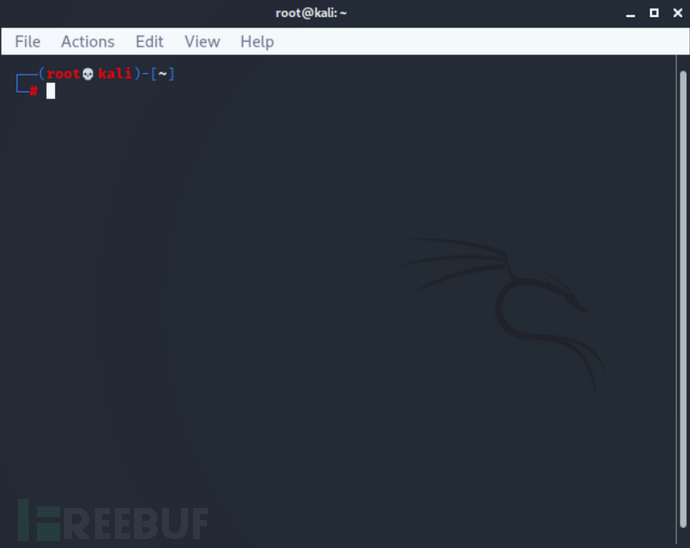

2. 终端初始界面如图所示。

3. 执行命令msfconsole,进入MSF控制台,如图所示。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)