一项最新联合调查揭露了支撑朝鲜最臭名昭著网络行动的复杂重叠基础设施。Hunt.io与Acronis威胁研究团队的研究人员联手绘制了朝鲜民主主义人民共和国(DPRK)的网络作战架构,揭示出一个间谍活动、金融窃取与破坏意图相互交织的复杂生态。

威胁组织间的资源共享

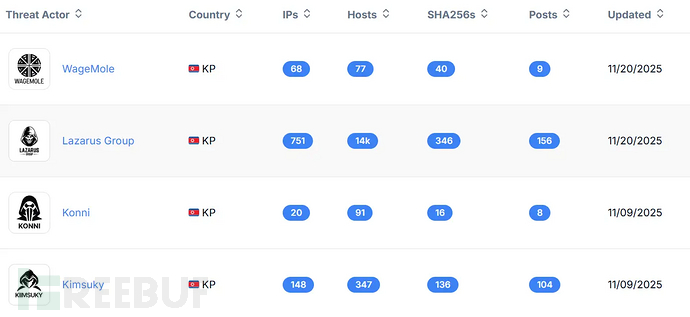

这份联合报告阐明,像Lazarus、Kimsuky和Bluenoroff这些通常被视为独立实体的不同威胁组织,实际上共享着统一且实用的后勤网络。网络安全界常根据攻击目标将朝鲜威胁组织简单分类(如Lazarus负责资金窃取,Kimsuky负责情报收集),但实际情况要复杂得多。调查发现这些组织存在务实的资源共享现象,模糊了彼此间的界限。

报告指出:"Lazarus、Kimsuky等组织及其子团体构成了朝鲜的威胁生态,各自执行从间谍活动、金融操作到破坏性行动等不同剧本。尽管各组织的行动模式和动机存在差异,但它们经常共享凭证窃取工具等工具包,表现出相似的基础设施模式,并依赖类似的投放诱饵。"

基础设施测绘突破

此次调查超越了简单的恶意软件分析,转而聚焦维持这些行动的服务器和网络。研究人员成功发现了"此前未被公开关联的运营资产集群",揭露了维持朝鲜黑客引擎运转的机械结构。

重要发现包括:

- 活跃工具部署服务器:用于投放恶意软件的枢纽节点

- 凭证窃取环境:大规模收集登录信息的基础设施

- FRP隧道节点:用于隐藏流量和绕过防火墙的专用服务器

- 证书关联基础设施:通过共享SSL/TLS证书相互连接的服务器网络

"这些发现有助于勾勒朝鲜作战基础设施不同部分如何在各类行动中持续交叉,并为防御者提供更清晰的视野来了解这些行为者依赖的基础设施习惯。"

技术突破与防御启示

本研究的关键技术突破在于能够从一个已知资产出发,发现整个未知集群。通过分析主机数据(如报告中展示的Hostwinds LLC节点),研究人员追踪到了与Bluenoroff相关活动的连接——该子团体以攻击金融机构和加密货币交易所而臭名昭著。

报告为防御者指出了一个重要经验:朝鲜操作者具有行为惯性。"纵观其多年来的多次行动,朝鲜威胁行为者遵循着一致的操作模式,这使得尽管恶意软件和诱饵不断演变,其活动仍可被检测到。"

通过绘制这些行为模式,Hunt.io和Acronis为安全社区提供了更好地预测和阻断这个隐士王国下一波攻击的蓝图。

参考来源:

Shadows of the North: Unmasking the Sprawling Cyber Infrastructure of the DPRK

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)