Gen Digital(Gen Threat Labs)的深度分析报告揭露了AuraStealer——这款新兴的恶意软件即服务(MaaS)正通过名为"自骗"的狡猾传播策略在地下论坛迅速走红。

披着高效外衣的危险工具

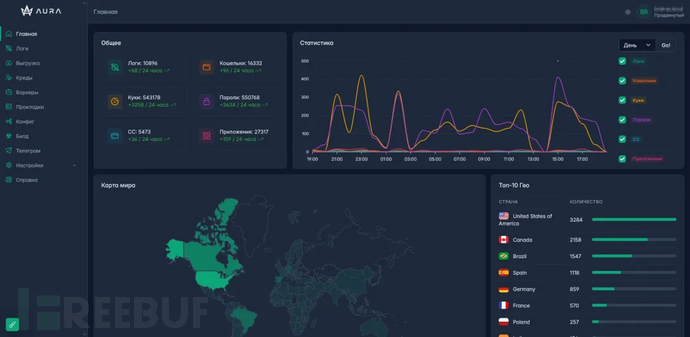

自2025年7月活跃以来,AuraStealer被宣传为能够从Windows 7至11系统窃取数据的高效工具。但研究人员发现,在其激进的营销背后,这款恶意软件既存在严重缺陷又极具危险性。

社交工程驱动的传播机制

与传统依赖静默路过式下载或染毒邮件附件的恶意软件不同,AuraStealer往往需要受害者主动参与入侵过程。该活动在TikTok等平台大量使用社交工程手段,将恶意指令伪装成技术教程视频。

受害者会被承诺免费激活付费软件的教程视频所吸引。报告指出:"这些视频通过看似简单的教程,引诱受害者获取本应付费的软件免费激活方法。"

当用户按照视频指示打开系统终端时,陷阱随即触发。"视频会指导观众在管理员权限的PowerShell中手动输入并运行显示的命令,但这些命令非但不会激活软件,反而会静默下载执行恶意载荷。"

对抗分析的复杂技术

AuraStealer对安全研究人员而言堪称噩梦,它采用了一系列复杂的混淆技术来破坏分析工具的解码能力。

"为阻碍静态和动态分析,AuraStealer采用了包括间接控制流混淆和异常驱动API哈希在内的多种反分析技术。"

该恶意软件使用间接控制流,打破代码执行的线性路径,仅在最后一刻计算下一跳转目标。此外,它还通过故意触发错误(异常)来隐藏与Windows操作系统的交互,这些异常随后被自定义处理程序捕获以执行所需命令——这种技术旨在混淆自动化沙箱分析。

广泛的数据窃取目标

尽管是新晋恶意软件,AuraStealer却拥有庞大的数据"购物清单",宣称能从110多款浏览器和70个应用程序中窃取数据。

分析显示,其目标包括"基于Chromium和Gecko引擎浏览器的敏感数据",以及"桌面应用和浏览器扩展中的加密货币钱包"。

最值得注意的是,该恶意软件试图绕过Chromium浏览器的应用绑定加密(ABE)等现代安全防御。它通过生成处于挂起状态的浏览器实例并注入代码解密密钥来实现这一点——尽管研究人员指出该功能"并非在所有情况下都可靠有效,表明产品尚未达到完善状态"。

高价订阅与真实威胁

虽然AuraStealer开发者以每月高达585美元的价格销售订阅服务,但Gen Digital的分析表明该恶意软件可能雷声大雨点小。其重度混淆形成的模式可被防御者识别,且实现过程中存在暴露自身的错误。

"与宣传声称相反,AuraStealer仍存在多个破坏其隐蔽和规避能力的缺陷,为防御者提供了清晰的检测机会。"

随着开发团队的持续迭代,用户需谨记:当网络教程要求向终端窗口粘贴代码以获取免费资源时,他们很可能即将付出更高代价。

参考来源:

TikTok’s “Scam-Yourself” Trap: How AuraStealer Malware Tricks Users into Hacking Their Own PCs

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)