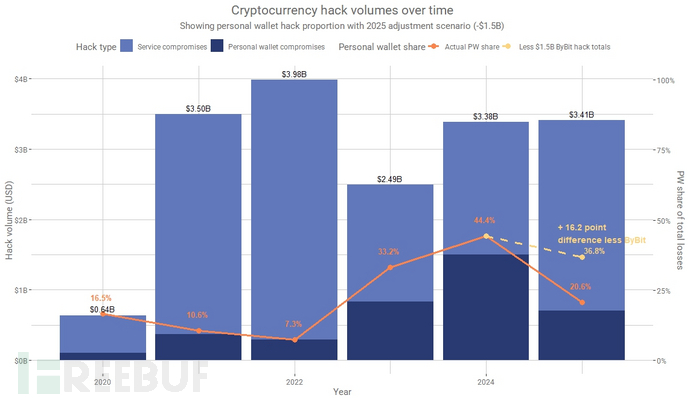

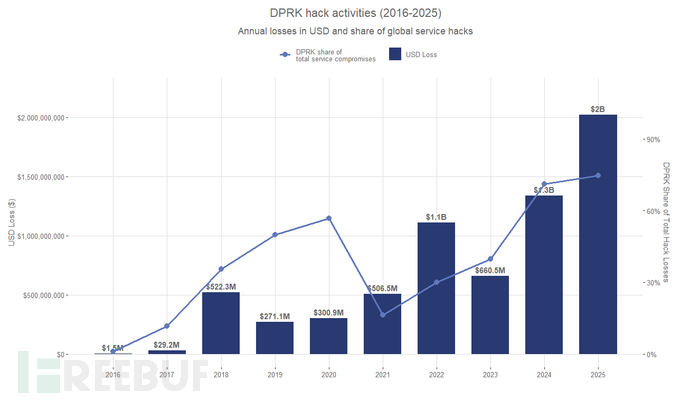

与朝鲜民主主义人民共和国(DPRK)有关联的黑客组织成为2025年全球加密货币盗窃激增的主要推手。数据显示,从1月初至12月初,全球被盗加密货币总额超过34亿美元,其中至少有20.2亿美元与朝鲜黑客有关。

区块链分析公司Chainalysis向《黑客新闻》提供的加密货币犯罪报告显示,这一数字较2024年同比增长51%,比朝鲜黑客2024年窃取的13亿美元高出6.81亿美元。该公司指出:"就涉案金额而言,2025年成为有记录以来朝鲜加密货币盗窃最严重的一年,其攻击事件占所有服务入侵事件的76%,同样创下历史新高。总体来看,2025年的数据使朝鲜窃取加密货币资金的累计最低估值达到67.5亿美元。"

仅2月份加密货币交易所Bybit遭入侵一案,就导致朝鲜黑客窃取的20.2亿美元中有15亿美元损失。该攻击被归因于名为TraderTraitor(又称Jade Sleet和Slow Pisces)的黑客组织。Hudson Rock本月早些时候发布的分析报告显示,基于"trevorgreer9312@gmail[.]com"邮箱地址的存在,一台感染Lumma窃密程序的机器与Bybit黑客攻击相关基础设施存在关联。

这些加密货币盗窃事件是朝鲜支持的黑客组织Lazarus Group过去十年来实施的一系列广泛攻击的一部分。该组织还被认为与上月韩国最大加密货币交易所Upbit价值3600万美元的加密货币失窃案有关。Lazarus Group隶属于朝鲜侦察总局(RGB),据估计在2020年至2023年间从超过25起加密货币盗窃案中窃取不少于2亿美元。

双重攻击策略:恶意软件与IT渗透

Lazarus Group是最活跃的黑客组织之一,其长期实施的"梦想工作行动"(Operation Dream Job)已形成固定模式:通过LinkedIn或WhatsApp联系国防、制造、化工、航空航天和技术等领域的潜在雇员,以高薪工作机会为诱饵,诱骗他们下载并运行BURNBOOK、MISTPEN和BADCALL等恶意软件(后者还提供Linux版本)。这些行动最终目标具有双重性:收集敏感数据并为朝鲜政权创造违反国际制裁的非法收入。

朝鲜黑客采用的第二种策略是以虚假身份将信息技术(IT)人员安插进全球各公司,这些人员或以个人身份渗透,或通过DredSoftLabs和Metamint Studio等为此目的设立的空壳公司进行活动。该策略还包括获取加密货币服务的特权访问权限以实现高影响力入侵。这种欺诈性操作被称为"Wagemole"。

Chainalysis表示:"这一创纪录年份的部分原因可能反映出朝鲜黑客加大了对交易所、托管机构和Web3公司IT人员渗透的依赖,这可以加速大规模盗窃前的初始访问和横向移动。"

结构化洗钱流程

被盗资金随后通过中文资金流动和担保服务、跨链桥、混币器以及Huione等专业市场进行洗钱。更值得注意的是,被盗资产遵循一个结构化的多波次洗钱路径,该过程在黑客攻击后约45天内完成:

- 第一波:即时分层(0-5天):利用DeFi协议和混币服务立即将资金与盗窃来源分离

- 第二波:初步整合(6-10天):将资金转移到加密货币交易所、二级混币服务和XMRt等跨链桥

- 第三波:最终整合(20-45天):使用促进最终转换为法定货币或其他资产的服务

该公司指出:"朝鲜黑客大量使用专业的中文洗钱服务和场外交易(OTC)交易商,表明他们与亚太地区的非法行为者紧密融合,这与平壤历史上利用中国网络进入国际金融体系的做法一致。"

IT渗透案主犯获刑

美国司法部(DoJ)披露,40岁的马里兰州居民Minh Phuong Ngoc Vong因参与IT人员渗透计划被判15个月监禁。他允许居住在中国沈阳的朝鲜公民使用其身份在多家美国政府机构获得工作。2021年至2024年间,Vong通过虚假陈述在至少13家美国公司获得就业机会,包括获得美国联邦航空管理局(FAA)的合同。Vong共获得超过97万美元的软件开发服务薪酬,而实际工作由海外共谋者完成。

美国司法部表示:"Vong与其他人共谋,包括化名William James、居住在中国沈阳的外国人John Doe,欺骗美国公司雇佣Vong作为远程软件开发人员。在通过对其教育、培训和经验的实质性虚假陈述获得这些工作后,Vong允许Doe等人使用他的计算机访问凭证来执行远程软件开发工作并收取报酬。"

IT人员渗透计划似乎正在经历战略转变,与朝鲜有关联的行为者越来越多地充当招聘人员,通过Upwork和Freelancer等平台招募合作者以扩大行动规模。安全联盟在上月发布的报告中指出:"这些招聘人员使用脚本化的说辞接近目标,要求'合作者'帮助投标和交付项目。他们提供账户注册、身份验证和凭证共享的逐步指导。在许多情况下,受害者最终会完全放弃对其自由职业账户的访问权限,或安装AnyDesk或Chrome Remote Desktop等远程访问工具。这使得威胁行为者能够在受害者验证的身份和IP地址下操作,绕过平台验证控制并进行未被发现的非法活动。"

参考来源:

North Korea-Linked Hackers Steal $2.02 Billion in 2025, Leading Global Crypto Theft

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)