2025年全年,谷歌紧急修复了影响Chrome浏览器的八个遭主动利用的0Day高危漏洞,这些漏洞平均CVSS评分达8.5分,已被列入美国网络安全和基础设施安全局(CISA)已知被利用漏洞目录,全球数十亿用户面临威胁。漏洞涉及V8 JavaScript引擎、沙箱保护机制和图形渲染层等核心组件,攻击者包括国家级黑客组织和商业监控公司。

2025年Chrome 0Day漏洞态势

漏洞分布特征

2025年修复的八个0Day漏洞中,50%集中在V8 JavaScript和WebAssembly引擎(共4个),凸显该组件作为攻击向量的战略价值。V8引擎每日处理数百万次代码执行,一旦存在漏洞即可被大规模利用。

其余漏洞影响同样关键的组件:

- 2个影响ANGLE(Almost Native Graphics Layer Engine)图形抽象层

- 1个利用Windows平台的Mojo进程间通信框架

- 1个涉及Chrome加载器组件的策略执行缺陷

漏洞发现团队

谷歌威胁分析小组(TAG)发现并报告了其中6个漏洞,卡巴斯基全球研究与分析团队发现了2025年首个0Day(CVE-2025-2783),苹果安全工程与架构团队联合报告了年度最后一个漏洞。

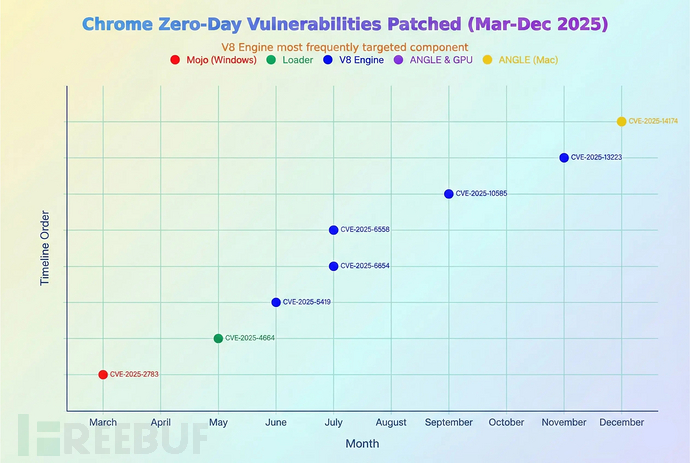

时间分布特征

漏洞修复贯穿全年3月至12月,不同于常规漏洞集中在重大版本发布时的模式,表明攻击者持续进行利用尝试:

| CVE编号 | 修复月份 | 类型/详情 | 报告方 |

|---|---|---|---|

| CVE-2025-2783 | 3月 | 沙箱逃逸 | 卡巴斯基 |

| CVE-2025-4664 | 5月 | 账户劫持 | 谷歌 |

| CVE-2025-5419 | 6月 | V8越界访问 | 谷歌TAG |

| CVE-2025-6554 | 7月 | V8类型混淆 | 未披露 |

| CVE-2025-6558 | 7月 | ANGLE输入验证不足 | 谷歌TAG |

| CVE-2025-10585 | 9月 | V8类型混淆 | 谷歌TAG |

| CVE-2025-13223 | 11月 | V8类型混淆 | 谷歌TAG |

| CVE-2025-14174 | 12月 | ANGLE越界访问(macOS专有) | 未披露 |

漏洞利用技术深度解析

V8类型混淆漏洞

三类漏洞(CVE-2025-6554/10585/13223)利用JavaScript动态类型系统与V8优化策略的特性。当V8引擎错误解读内存中的对象类型时,会导致内存破坏,攻击者可借此实现任意代码执行。

成功利用需要掌握:

- V8内部对象表示机制(包括描述对象布局的Hidden Classes)

- 堆喷洒技术控制内存布局

- 通过原型链操纵制造类型混淆条件

- 利用内存破坏状态构建读写原语

以CVE-2025-10585为例,攻击者只需诱使用户访问包含恶意JavaScript的网站即可触发堆破坏。

沙箱逃逸机制

CVE-2025-2783和CVE-2025-6558属于最危险的浏览器漏洞类别:

- CVE-2025-2783:利用Windows平台Mojo IPC框架的句柄错误,通过恶意文件实现沙箱逃逸。在"ForumTroll行动"中,攻击者将其与渲染器漏洞串联,最终部署LeetAgent间谍软件。

- CVE-2025-6558:通过ANGLE组件和GPU子系统的输入验证缺陷,突破Chrome的隔离机制。ANGLE作为渲染引擎与显卡驱动间的转换层,处理OpenGL ES API调用。

内存破坏漏洞

CVE-2025-5419/6558/14174涉及越界内存访问:

- 越界读取:泄露相邻内存区域的敏感数据

- 越界写入:破坏关键数据结构实现代码执行

CVE-2025-14174专门影响macOS平台的ANGLE实现,通过特制HTML页面触发内存越界访问。

防护建议

面对持续演变的威胁,建议采取多层次防御:

- 紧急措施:立即应用所有Chrome安全更新

- 浏览器隔离技术:在远程可销毁环境中执行网页内容

- 网络层防护:

- 新一代防火墙

- 入侵检测/防御系统

- Web应用防火墙

- 内存防护:启用谷歌MiraclePtr等防内存破坏技术

尽管谷歌通过快速响应和多层安全架构有效缩短了漏洞暴露窗口,但2025年持续的漏洞利用事件表明,攻击者仍在不断寻找和武器化Chrome漏洞。

参考来源:

Chrome Zero-Day Vulnerabilities Exploited in 2025 – A Comprehensive Analysis

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)